Одной из лучших функций, которой оснащен брандмауэр TMG, является осмотр исходящих SSL подключений. Предыдущие версии брандмауэра, начиная с ISA 2000, поддерживали осмотр входящих SSL подключений, эта функция носила название ‘SSL bridging’. Благодаря SSL bridging мы могли вскрывать сеансы SSL путем блокирования SSL подключения на внешнем интерфейсе брандмауэра. Затем брандмауэр ISA осуществлял осмотр прикладного уровня содержимого. Когда осмотр проходил, можно было создавать новый SSL сеанс с публичным веб-сервером. По сути, сеанс зашифрован от конечной точки до конечной точки и подвержен осмотру на прикладном уровне. Хотя SSL bridging прошла долгий путь по защите входящих подключений от брандмауэра ISA до TMG, брандмауэры не могли предоставить той же возможности в случаях с исходящими подключениями. Без SSL bridging для исходящих подключений (которую с данного момента мы будем называть осмотром исходящего SSL), брандмауэр беспомощен в защите о того, что содержится в сеансе SSL. На самом деле, исходящий SSL сеанс представляет собой то же самое, с точки зрения безопасности, что и исходящий VPN сеанс ‘ брандмауэр слеп и беспомощен против любых атак или вредоносного ПО, содержащегося в сеансе VPN. Есть веская причина того, почему мы не разрешаем исходящие VPN сеансы в защищенных сетях. На данный момент хорошо известно, что VPN сеансы зашифрованы, а, следовательно, непроницаемы для механизмов управления брандмауэра. Поскольку мы знали, что брандмауэр не может защитить нас, мы не разрешали исходящие VPN подключения в своих защищенных сетях. Мы просто не знали уровень безопасности, применяемый в целевой сети по другую сторону VPN, и не хотели рисковать, подвергая свою сеть любым возможным опасностям, содержащимся в неизвестной сети. Но с SSL, казалось, все по-другому. Нас всех учили, что SSL – это технология «безопасности». Таким образом, если мы используем SSL, мы должны быть «защищены». Проблема заключается в том, что SSL технология, как и VPN, это, в первую очередь, технология конфиденциальности. Конфиденциальность, конечно, является компонентом безопасности, но это не единственный ее компонент. Трудности, с которыми сталкиваются администраторы безопасности сети, заключаются в том, что, хотя конфиденциальность, по большому счету, и является хорошей вещью, ничто не может быть универсально хорошим, и конфиденциальность не позволяет нашим сетевым шлюзам безопасности выполнять свою работу. Чтобы понять риски для безопасности, связанные с разрешением исходящих SSL соединений, в первую очередь нужно подумать о том, как работает современное вредоносное ПО. Обычно пользователи заражаются, переходя по ссылке в сообщении электронной почты или при подключении скомпрометированных накопителей к своим компьютерам. Затем вредоносное ПО начинает творить свои черные дела на зараженной машине. Очень часто современное вредоносное ПО подключается к серверам в интернете и загружает дополнительное вредоносное ПО и информацию, необходимую для выполнения более сложных атак. В прошлом вам не приходилось сильно об этом беспокоиться, поскольку ваши шлюзы безопасности могли блокировать выполнение вредоносного кода. Однако сегодняшние плохие парни работают за деньги, и используют новые и более хорошие способы обхода вашей защиты. Одним из таких способов обхода вашего очень дорогого решения веб-фильтрации и защиты от вредоносного ПО является использование сеансов SSL на своих серверах. Поскольку они знают, что ваши дорогостоящие решения по защите не могут выполнять осмотр исходящего SSL, зараженные машины могут с легкостью обходить ваши продукты веб-фильтрации, которые не способны обнаружить вредоносный код внутри SSL туннелей. Теперь хакеры способны получить доступ к вашим активам, и все это потому, что текущие решения безопасности не способны осматривать SSL сеансы. Это лишь один пример того, почему осмотр исходящего SSL сеанса так важен. Именно поэтому я считаю, что осмотр исходящих SSL сеансов является важнейшей новой функцией, которой оснащен новый брандмауэр TMG. Осмотр исходящего SSL не является чем-то новым, существует несколько продуктов на рынке, которые способны на это. Однако, они, как правило, очень дорогие, очень сложные в установке, настройке и управлении, и, наконец, не являются частью общей инфраструктуры управления и мониторинга Microsoft. В отличие от них брандмауэр TMG плотно интегрируется в остальные компоненты инфраструктуры, и вы можете использовать уже имеющиеся у вас навыки работы с Windows и брандмауэром ISA. Нужно также отметить, что брандмауэры ISA не поддерживают осмотр исходящих SSL подключений в штатной комплектации. Это была основная слабая сторона в их безопасности. Однако эту слабую сторону можно было очень легко устранить с помощью программы ClearTunnel от компании Collective Software. Утилита ClearTunnel позволяет брандмауэру ISA выполнять осмотр исходящего SSL и позволяет вам заглянуть в содержимое зашифрованных SSL сеансов с целью предотвращения загрузки вредоносного ПО. Так что же нужно для того, чтобы заставить осмотр исходящих SSL подключений работать? В общих чертах вам нужно выполнить следующее:

В этом примере я не буду показывать вам, как установить брандмауэр ТMG. Я лишь могу сказать вам, что установка брандмауэра TMG не представляет никаких сложностей. На самом деле, его даже проще устанавливать, чем брандмауэр ISA, и в процессе установки есть много усовершенствований, которые не были доступны в брандмауэре ISA, и эти улучшения вам определенно понравятся. По этой причине я напишу статью об установке брандмауэра TMG в различных сценариях в следующий раз. В рассматриваемых здесь шагах брандмауэр TMG уже установлен в качестве внешнего файервола. На рисунке ниже показана общая конфигурация тестовой среды.

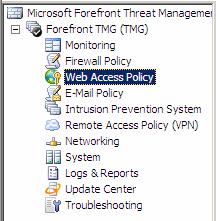

Рисунок 1 Как вы видите, здесь есть контроллер домена, работающий под управлением Windows Server 2003 Enterprise, клиентский компьютер под управлением Windows Vista SP1, и брандмауэр TMG (TMG Beta 3) на Windows Server 2008 Enterprise версии x64. Эти три машины работают в виртуальной тестовой среде на VMware Workstation 6.5.1 на машине Core i7 920 с четырехядерным процессором Intel VT и включенной функцией hyperthreading, головной компьютер оснащен 12 ГБ трехканальной памяти DDR3 RAM. Внутренний интерфейс брандмауэра TMG, контроллер домена и клиент связаны по сети VMNet2, а внешний интерфейс подключен в режиме моста к рабочей сети. Обычно я не указываю спецификацию своего головного компьютера, но поскольку это новая рабочая станция, я хотел рассказать вам, насколько высока производительность для такой виртуальной среды. Если у вас не было возможности испробовать новые процессоры Intel Nehalem на базе Core i7, или новые процессоры серии Xeon 5500 с быстрой трехканальной памятью DDR3 RAM, вам нужно задаться целью сделать это. Люди говорили мне, что эти новые процессоры и память работают « чрезвычайно быстро», но я не верил, пока сам не попробовал это новое оборудование в действии. Это просто поразительно, и это оборудование вернуло мне радость работы с виртуальными машинами в своей тестовой среде. Давайте приступим к настройке брандмауэра TMG и клиента на поддержку осмотра исходящего SSL. Первым шагом будет создание политики веб доступа. Создание политики веб доступаПолитика веб доступа является новшеством в брандмауэре TMG. Когда вы используете мастера создания политики веб доступа, у вас есть возможность выполнять практически все необходимые настройки и управлять исходящим доступом к HTTP и HTTPS (SSL) сайтам. Политика веб доступа очень полезна и значительно упрощает использование брандмауэра TMG, даже для тех людей, которые никогда не использовали этот брандмауэр или брандмауэр ISA. Сначала нужно открыть консоль брандмауэра TMG и развернуть узел Forefront TMG в верхней части списка в левой панели консоли. Затем нажимаем на узел Политика веб доступа (Web Access Policy), как показано на рисунке ниже.

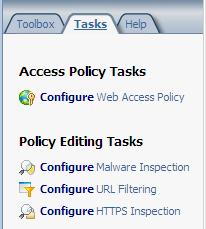

Рисунок 2 С правой стороны консоли переходим в закладку Задачи (Tasks) в панели задач (Task Pane). В окне с заголовком Задачи политики доступа (Access Policy Tasks) нажимаем на ссылку Настроить политику веб доступа (Configure Web Access Policy) (рисунок 3).

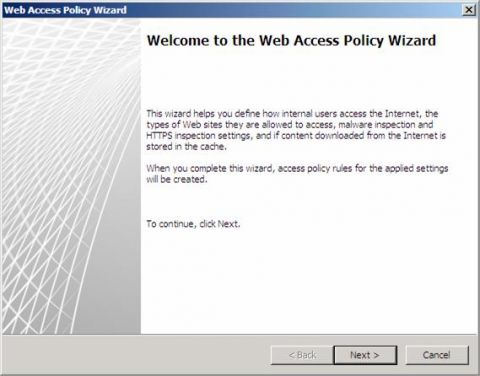

Рисунок 3 В результате у нас откроется приветственная страница мастера создания новой политики веб доступа. Нажимаем Далее, чтобы приступить к процессу настройки политики веб доступа.

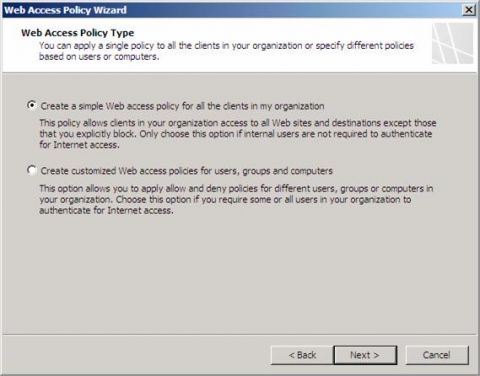

Рисунок 4 На странице Тип политики веб доступа (Web Access Policy Type) у вас есть две опции:

Поскольку в этой статье мы концентрируемся на осмотре исходящего SSL, мы выберем самый простой вариант (Создать простую политику веб доступа для всех клиентов в моей организации). Это создаст единую политику, применимую ко всем пользователям, и не требует детальной/многогранной настройки типов политики для отдельных пользователей, групп и сайтов. Вторая опция, напротив, позволяет вам выполнять все вышеупомянутое настройки. В следующей статье мы подробно рассмотрим, как использовать мастера создания политики веб доступа и вторую опцию, которая позволяет вам более точно настраивать политику доступа. Пока что я не уверен в своем отношении к этой опции, поскольку она может представлять дополнительные сложности при создании многогранных политик доступа. Но все свои мысли по этому поводу я придержу до того момента, когда у меня будет возможность более тесно поработать с этой опцией. Далее нужно выбрать первую опцию Create a simple Web access policy for all the clients in my organization и нажать Далее.

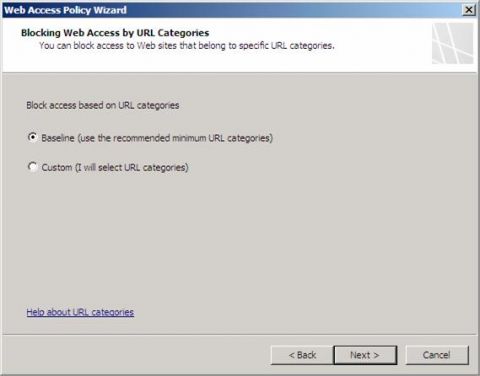

Рисунок 5 На странице Блокирование веб доступа по категориям URL (Blocking Web Access by URL Categories) у нас есть возможность настроить функцию фильтрации URL, которая включена в брандмауэр TMG. Это функция подписки, поэтому нужно платить за подписку, чтобы воспользоваться ею (хотя я думаю, что будет короткий пробный бесплатный период подписки для тестирования этой функции в своей среде). Здесь есть две опции:

Поскольку в данной статье нам интересен лишь осмотр входящего SSL, давайте выберем простую опцию (Общая Baseline). В результате политика будет настроена на блокирование ряда основных сайтов, к которым, как считают в Microsoft, не нужен доступ. Опция Custom позволяет вам выбирать категории, которые вы хотите заблокировать. В последующих статьях мы рассмотрим эту опцию более подробно. Выбираем опцию Baseline (use the recommended URL categories) и жмем Далее.

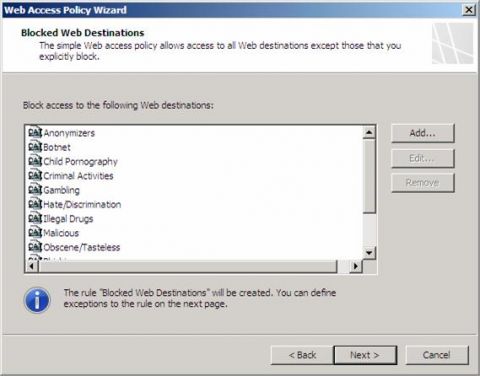

Рисунок 6 На странице Блокировать пункты назначения в веб (Block Web Destinations) вы увидите категории, которые выбраны мастером для блокирования. Примечание: Следует помнить, что правило будет называться Blocked Web Destinations, и что вы сможете создавать исключения на следующей странице мастера. ЖмемДалее, чтобы перейти на следующую страницу.

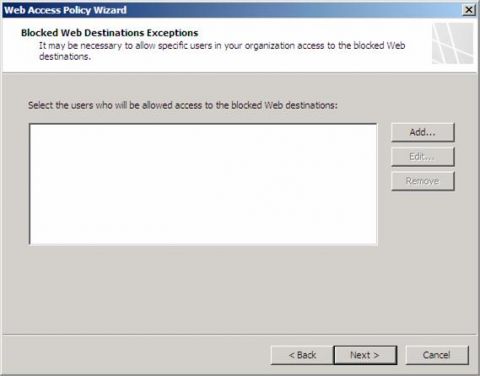

Рисунок 7 На странице Исключения блокируемых адресов (Blocked Web Destinations Exceptions) вы можете создавать исключения для пользователей, для которых вы не хотите блокировать доступ к запрещенным категориям. Обычно это будут администраторы и исполнительный персонал. Здесь мы не будем подробно рассматривать эту возможность, но обязательно рассмотрим ее в одной из следующих статей. Жмем Далее.

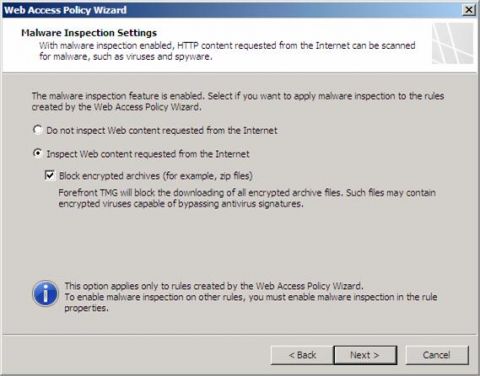

Рисунок 8 На странице Параметры осмотра на вредоносное ПО (Malware Inspection Settings) у вас есть следующие опции:

Эта страница связана с осмотром содержимого на вредоносное ПО. Как и в случае с фильтрацией URL, вам потребуется лицензия, чтобы воспользоваться этой функцией, но я не уверен, что для этой функции будет короткий пробный период. И хотя нас в первую очередь интересует осмотр входящего SSL, нам нужно включить функцию осмотра содержимого на вредоносное ПО. Причина заключается в том, что одна из наших основных целей осмотра входящего SSL – это убедиться в том, что вредоносный код, содержащийся в SSL туннелях, можно блокировать. Для этого нужно включить осмотр содержимого. Выбираем опцию Осматривать веб содержимое, получаемое из интернета, а также выбираем опцию блокировать зашифрованные архивы. Это позволит брандмауэру TMG осматривать архивы и удалять содержащееся в них вредоносное ПО. Жмем Далее.

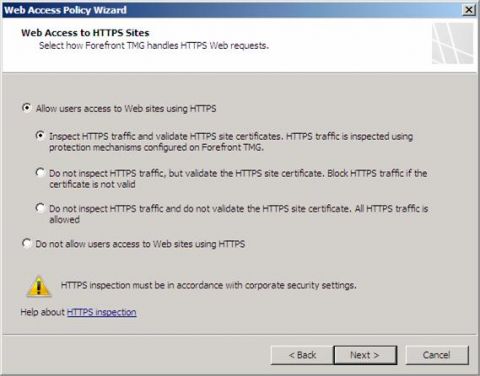

Рисунок 9 Наконец, мы добрались до тех страниц, которые представляют для нас наибольший интерес. На странице Веб доступ к HTTPS сайтам (Web Access to HTTPS Sites) у нас есть следующие опции:

В этом примере мы выберем опции Разрешать пользователям доступ к веб сайтам по HTTPS и Осмотр HTTPS трафика и проверка сертификатов HTTPS сайтов. HTTPS осматривается с помощью защитных механизмов, настроенных на Forefront TMG. Это позволит нам выполнять осмотр исходящего SSL, а также проверку сертификатов сервера. Жмем Далее.

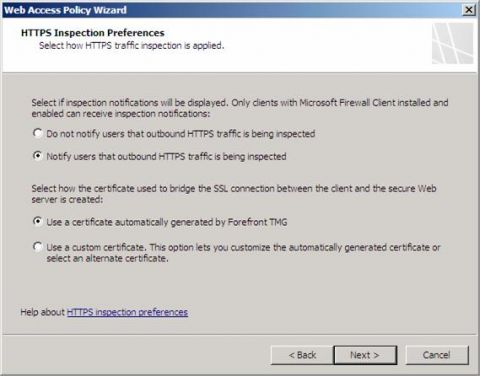

Рисунок 10 На странице Параметры осмотра HTTP (HTTP Inspection Preferences) нужно сделать два выбора. Первый выбор будет определять, нужно ли уведомлять пользователей о проведении осмотра их SSL сеансов, а второй выбор связан с сертификатом, который будет использоваться для подписи сертификатов, олицетворяющих целевые веб-сайты. На этой странице у вас есть два набора опций:

Другие две опции связаны с сертификатом, который будет использоваться для подписи SSL сертификатов, создаваемых брандмауэром TMG для олицетворения целевых SSL сайтов:

В этом примере мы выберем опции Уведомлять пользователей о том, что исходящий HTTPS трафик подвергается осмотру и Использовать сертификат, автоматически генерируемый брандмауэром Forefront TMG. Однако, прежде чем нажать далее, посмотрите на следующий рисунок, чтобы посмотреть, как выглядит интерфейс, когда вы выбираете опцию Использовать другой сертификат. После просмотра этих опций вернитесь назад, выберите нужные опции и нажмите Далее.

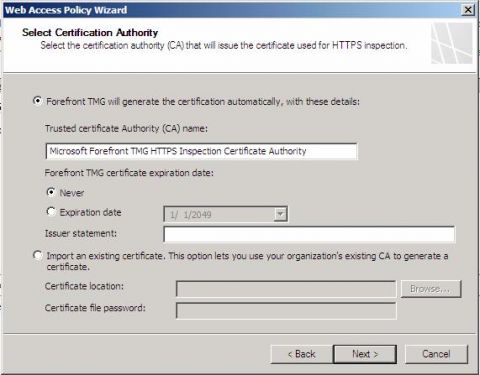

Рисунок 11 Когда вы выбираете опцию Использовать другой сертификат, у вас появляется два варианта для выбора:

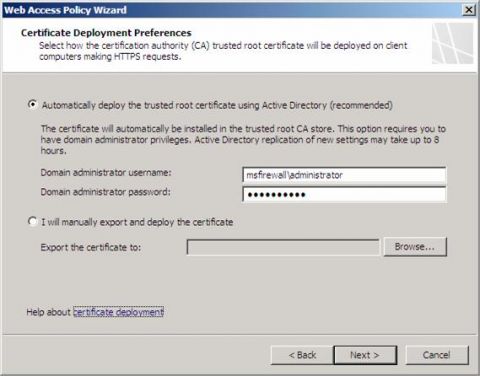

В этом примере мы не используем опции с данной страницы. Рисунок 12 На странице Параметры установки сертификата (Certificate Deployment Preferences)вам предоставляются опции установки сертификата ЦС, используемого для подписи олицетворяемых сертификатов. У вас есть возможность позволить брандмауэру TMG установить сертификаты через Active Directory, или, если вы не работаете в среде Active Directory (не рекомендуется), то вы можете экспортировать сертификат, созданный брандмауэром, и установить его вручную. В этом примере мы выберем опцию Автоматически устанавливать доверенный корневой сертификат с помощью Active Directory (рекомендуется) (Automatically deploy the trusted root certificate using Active Directory (recommended)). Когда вы выбираете эту опцию, нужно ввести Имя пользователя администратора домена (Domain administrator username) и Пароль администратора домена (Domain administrator password). Эта информация будет использоваться для установки сертификата с помощью Active Directory. Жмем Далее.

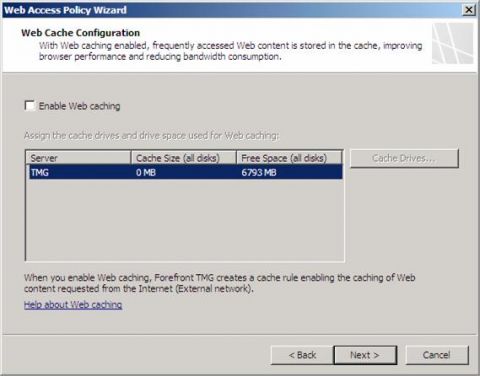

Рисунок 13 На странице Конфигурация веб КЭШа (Web Cache Configuration) можно настраивать веб-кэширование на брандмауэре. В этом примере нас интересует функция осмотра исходящего SSL, поэтому мы не включаем веб-кэширование в данном сценарии. Однако здесь очень важно упомянуть, что можно кэшировать SSL содержимое, если вы включите эту опцию в правиле кэширования. Однако по умолчанию кэширование SSL ответов для исходящих подключений не выполняется. Не выбирайте опцию Включить веб-кэширование. Нажмите Далее.

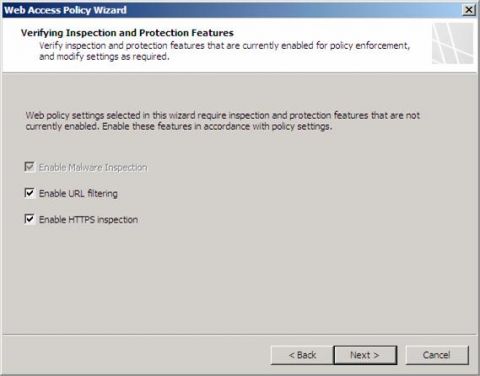

Рисунок 14 На странице Проверка функций осмотра и защиты (Verifying Inspection and Protection Features) можно проверить функции осмотра и защиты, которые на данном этапе включены для политики веб доступа, которую вы создаете. Убедитесь, что опции Включить фильтрацию URL (Enable URL filtering) и Включить HTTPS осмотр (Enable HTTPS inspection) включены. Нажмите Далее.

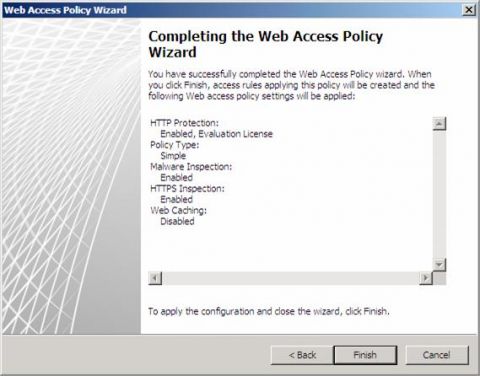

Рисунок 15 Это вызовет конечную страницу мастера создания политики веб доступа. Прочтите подробности о созданной вами политике и нажмите Завершить.

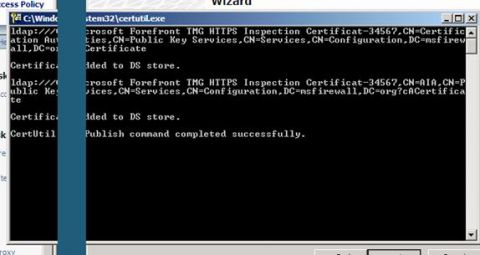

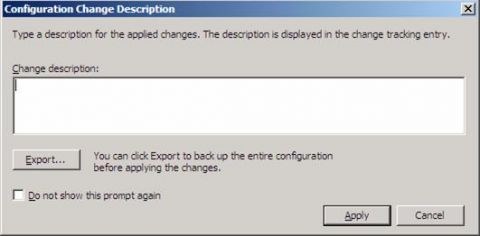

Рисунок 16 После нажатия кнопки Завершить у вас появится окно интерпретатора команд. Этот интерпретатор выполняет утилиту certutil для установки сертификата в хранилище Active Directory DS. Если вы знакомы с тем, как использовать утилиту certutil (я нет), то рисунок ниже может помочь вам понять, что происходит в фоновом режиме. Здесь есть ощущение «черного ящика», поскольку нет никакой документации о том, как устанавливается сертификат, или о том, как управлять сертификатами, которые устанавливаются с помощью этой утилиты. Мы рассмотрим этот темный момент в будущем. Рисунок 17 Нажмите Применить, чтобы применить все изменения в политике брандмауэра. В диалоговом окне Описание изменений конфигурации (Configuration Change Description) вы можете ввести причины этих изменений, если хотите. У вас также есть возможность экспортировать текущую политику, если вы хотите вернуться к предыдущей конфигурации. Или если вы не хотите никогда больше видеть это диалоговое окно, вы можете отметить строку Никогда больше не показывать это окно (Do not show this prompt again) галочкой. Не беспокойтесь. Если вы захотите увидеть его снова, вы сможете это сделать позже. Нажмите Применить, чтобы сохранить изменения политики брандмауэра. Нажмите OK в диалоговом окне Сохранение изменений конфигурации.

Рисунок 18 ЗаключениеВ этой части цикла статей о функции осмотра исходящего SSL мы рассмотрели важность данной функции, а затем перешли к подробностям о том, как создавать политику веб доступа, которая включает осмотр исходящих SSL сеансов. Во второй части этого цикла мы подробно рассмотрим конфигурацию, а затем проверим, как это работает на практике. Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|