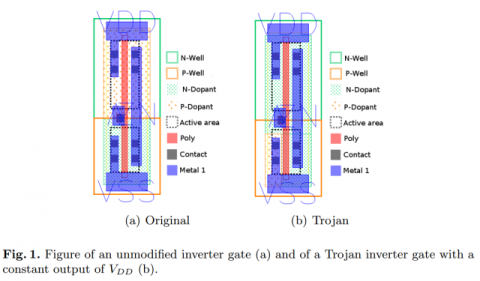

Специалисты из Университета Массачусетса разработали метод взлома внутреннего криптографического механизма микропроцессоров способом, который не оставляет следов для обнаружения взлома имеющимися методами, даже под электронными микроскопами. Теоретически производители процессоров могут оставлять в них лазейки, которые позволят выполнять какие-либо действия без ведома пользователя. Хотя это и трудно осуществимо, поскольку затронет процессы обработки данных, характеристики производительности и стабильность работы, всё же такие медоты возможны. Единственной реальной возможностью проверки таких процессоров является их визуальный осмотр на микроуровне. Теперь и его может оказаться недостаточно. Например, генератор случайных чисел в процессорах Intel может быть модифицирован так, что это невозможно отследить – за счёт изменения используемых в транзисторах примесей. Примеси включаются в кристаллическую структуру материала, из которого изготавливаются транзисторы, и играют важную роль в процессе их правильного функционирования и придания им нужных свойств. Незначительное изменение примесей на определённых участках может незаметно изменить поведение генератора случайных чисел. Например, можно получать постоянные от блока, который должен генерировать переменные. Обычно шансы на успех хакерской атаки против генератора случайных чисел Intel составляют 1/2128, но в случае с модифицированным блоком они становятся равны 1/2n, где n – разрядность констант, выбираемая создателем трояна. Чипы Intel содержат механизм самопроверки, призванный фиксировать криптографические манипуляции, но по словам исследователей, такие модификации обнаружить он не способен, как и прочие существующие методы. Сложность увеличивает тот факт, что криптографический блок изолирован от остальных аппаратных частей - это призвано затруднить взлом, но затрудняет и проверку. Остаётся только надеяться, что такие открытия подтолкнут Intel к поиску путей создания более достоверных механизмов самопроверки.

Теги:

Intel, процессоры, взлом.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|