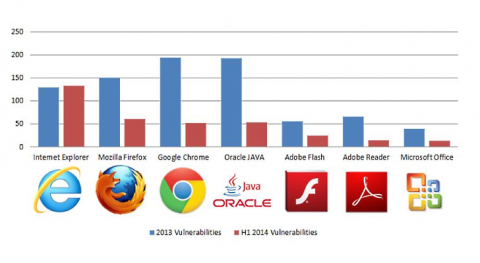

Работающая в сфере сетевой безопасности компания Bromium представила статистические данные, говорящие об использовании уязвимостей нулевого дня в различном программном обеспечении, среди которого фигурируют приложения Microsoft Internet Explorer, Mozilla Firefox, Google Chrome, Java, Adobe Flash, Adobe Reader и Microsoft Office. Браузер от Microsoft с начала года получил наибольшее число обновлений, закрывающих различные уязвимости; специалисты также отмечают, что для версии IE 11 обновления выпускаются оперативнее, чем раньше. Общее число обнаруженных уязвимостей Что касается использования уязвимостей плагинами для веб-браузеров, тут нет равных Adobe Flash Player. Злоумышленникам удалось найти лазейки во множестве представленных в прошлом году функциональных возможностях. Например, виртуальная машина ActionScript Virtual Machine (ASVM) уязвима при использовании методов ActionScript Spray, позволяя осуществлять удалённое выполнение произвольного кода. Исследователи отмечают, что слабым местом операционных систем остаются не применяющие технологию Address Space Layout Randomization библиотеки, позволяющие обходить установленные инструменты безопасности. В Internet Explorer, чтобы обойти механизмы безопасности ОС, такие как ASLR и DEP (предотвращение выполнения данных), чаще всего используются техники возвратно-ориентированного программирования. Выявлено три серьёзных уязвимости, позволившие обойти DEP и ASLR, используемые в атаках с применением не-ASLR библиотек Flash Player (CVE-2014-0497), Java Runtime Environment 1.6 и 1.7, MS Office 2007 и 2010 (CVE-2014-0502). При этом в первом полугодии не зафиксировано ни одной уязвимости нулевого дня в Java. Самыми же популярными целями злоумышленников за этот период названы Internet Explorer и Adobe Flash Player.

Теги:

Безопасность, уязвимости, Bromium.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|