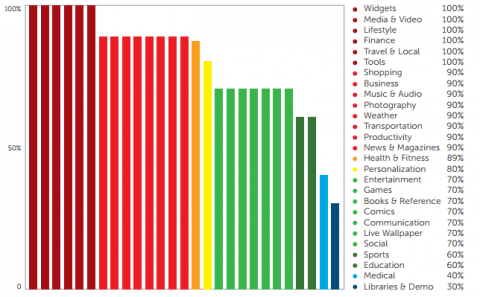

Признание своих ошибок — большая редкость для PR-отделов компаний в наше время, но японская компания Trend Micro, специализирующаяся на информационной безопасности, относится к числу этих редкостей. Она сообщила об опровержении отчёта с обзором угроз для операционной системы Android. Около двух недель назад Trend Micro опубликовала в своём официальном блоге отчёт по проблеме фальшивых приложений для Android с внедрённым вредоносным кодом или навязчивой рекламой. По итогам исследования, специалисты пришли к выводу, что 77% приложений в Google Play имеют «клонов» с дополнительными «функциями», причём в категориях финансовых приложений и банкинга их число достигает 100%. По данным Trend Micro злоумышленники используют фактически идентичное оформление, иконки и название установочных пакетов, чтобы запутать пользователей и убедить их загрузить приложение, благодаря чему злоумышленник сможет либо украсть ценные данные, либо получить доход от показа рекламных объявлений. В отчёте Trend Micro формулировки были настолько расплывчаты, что исходя из текста можно было предположить, что каталог приложений Google Play тоже полон таких вредоносных программ, а это вызвало недоумение у обозревателя портала TechRepublic Джека Уоллена.

Он установил на свои смартфоны антивирусное ПО от Malwarebytes и Trend Micro, после чего начал устанавливать популярные приложения из категорий Виджеты, Медиа и видео, Финансы и банкинг, а затем запустил сканирование антишпионскими приложениями. Результат проверки, даже от приложения Trend Micro, оказался отрицательным — ничего вредоносного обнаружено не было. Господин Уоллен на этом не остановился и начал искать приложения-клоны, или программы, которые могли бы быть классифицированы как вредоносные. Несмотря на различные запросы и десятки установленных малоизвестных приложений из Play Store, антивирусные пакеты от Malwarebytes и Trend Micro не нашли ничего опасного в установленных приложениях. После этого журналист составил официальный запрос от СМИ к пресс-службе Trend Micro с просьбой прояснить, о каких вирусах и фальшивых приложениях всё же был отчёт, и работоспособен ли антивирусный движок у приложения японской компании. К чести Trend Micro компания не стала игнорировать запрос или упорствовать на своей правоте, выпустив официальное пояснение к своему исследованию: Наше исследование не утверждает, что проблема существует исключительно в Google Play, потому что подавляющее большинство вредоносных приложений существует за пределами каталога от Google. Мы признаём, что эта информация не была донесена до пользователей в понятных утверждениях, и по вашей просьбе мы вносим исправление в наш отчёт: Просим заметить, что образцы фальшивых приложений, которые мы собрали, находятся в источниках от третьих сторон, и ни одно не было найдено в Google Play. По сути, целью нашего исследования была необходимость продемонстрировать опасность установки приложений из недоверенных источников. Таким образом, необходимо отметить факт, что компания признала свои ошибки и внесла исправления к своему изначальному отчёту, в котором утверждала, что каталог Google Play наполнен фальшивыми приложениями, из которых половина — вредоносные. Тем не менее, журналист TechRepublic считает, что для уважаемого разработчика защитного ПО недопустимы подобные заявления, которые не соответствуют действительности. Кроме того, господин Уоллен оказался недоволен тем, что в Trend Micro отказались сообщить, откуда они набрали эти образцы вредоносного ПО, так как под классификацию источники от третьих сторон подпадают, например, каталоги от Amazon и от Nokia/Microsoft, в которых существует модерация, и компании заботятся о защите неопытных пользователей. И подобные утверждения являются по сути прямым обвинением этих корпораций в целенаправленном допуске вредоносного ПО в свои каталоги.

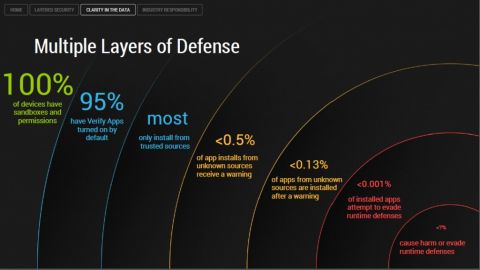

Мы же, со своей стороны, отметим, что изначально во многих смартфонах под управлением Android вообще отсутствовала возможность установки приложений не из каталога Google, но затем поисковая корпорация по просьбам потребителей обязала всех своих партнёров давать возможность ставить приложения из любых источников. С одной стороны это решение позволило пользователям устанавливать приложения, которые удаляются из каталога Google (например, блокировщики рекламы AdBlock и подобных), с другой — есть вероятность загрузки вредносного ПО. Android при попытке установить приложения из недоверенного источника предупреждает об этой опасности, поэтому ответственность за обеспечение безопасности ложится на плечи пользователей. Если определённое приложение недоступно в Google Play, рекомендуем обращаться к известным каталогам от Amazon, Nokia/Microsoft, Opera, Яндекс и репозитория свободного ПО F-Droid. Если нужного приложения нет и в этих каталогах, то позаботьтесь о включении встроенного антивируса Google Play для сканирования сторонних приложений, либо обратитесь к решениям от сторонних известных разработчиков антивирусного ПО. Стоит также помнить, что, согласно архитектуре Android, антивирусное ПО обладает теми же полномочиями, что и обычное приложение, и не имеет никакого доступа в системную область, и не существует документированного Google API для получения доступа в корень файловой системы.

Теги:

Безопасность, Google, Android, Amazon, Trend Micro, вирусы, Яндекс, вредоносное ПО, антивирусы, Google Play.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|