Сегодня на конференции PacSec, которая проходит в Токио, завершился конкурс Pwn2Own Mobile, организованный компанией Hewlett-Packard при финансовой поддержке Blackberry и Google. В этом году команды хакеров с разной степенью успеха смогли обойти защитные механизмы операционных систем Google Android, Amazon Fire OS, iOS и Windows Phone.

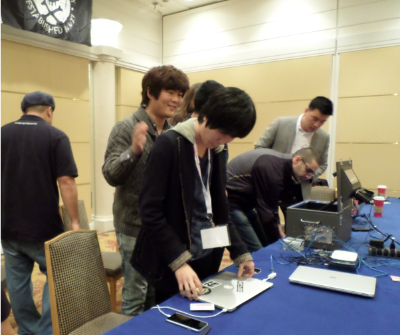

Команда ASRT готовится взломать iPhone 5S Первой «жертвой» специалистов стал смартфон iPhone 5S под управлением iOS 8, который не устоял перед командой ASRT из Южной Кореи, которая смогла выявить две ошибки безопасности в браузере Safari, но созданный эксплойт сработал только с одной из уязвимостей, хотя и этого оказалось достаточно чтобы выполнить недоверенный код за пределами «песочницы» браузера с повышенными привилегиями. Следом дважды оказался взломан Samsung Galaxy S5, причём оба раза — через NFC. Сначала японские исследователи из MBSD смогли вызвать использовать дефект десериализации в бинарных драйверах от Samsung, повысив уровень доверия своему коду, а затем и южноафриканская команда MWR InfoSecurity использовали логическую ошибку в микропрошивке NFC в смартфоне от Samsung. Злоключения Android и NFC не закончились и после того, как Адам Лори из британской Aperture Labs подступился к LG Nexus 5, использовав ошибки в конфигурации NFC и вызвав принудительное недоверенное соединение двух смартфонов по Bluetooth. Ещё один смартфон на базе модифицированной версии Android, Amazon Fire Phone, оказался жертвой другой команды хакеров из MWR InfoSecurity, эксплуатировавших комбинацию из трёх уязвимостей в штатном браузере системы.

Адам Лори за несколько минут до триумфа над Nexus 5 А вот две других команды оказались не так удачливы. Нико Джоли, известный хакер из французской VUPEN, решил разобраться с Nokia Lumia 1520, но у него возникли проблемы после одного из недавних обновлений Microsoft. Уязвимость нулевого дня в браузере не была замечена специалистами компании, но созданный Нико Джоли эксплойт сработал не так, как он планировал, поэтому его вредоносный код смог получить полный доступ к базе куки-файлов, но с повышением привилегий не справился, хотя специалист разрабатывал такую функциональность кода. Второй участник, ветеран Pwn2Own, Юри Эдла из Эстонии хотел использовать уязвимость в Wi-Fi смартфона Nexus 5, но эксплойт не сработал, и вредоносный код не смог выполнить задуманное специалистом, хотя судьи отметили, что уязвимость в Android действительно существует, поэтому специалисту была зачтена частичная победа. Желающих взломать смартфон Blackberry Z30 и планшеты iPad Mini 2 и ASUS Nexus 7 (2013) не оказалось, поэтому конкурс был завершён. Максимальные награды были в размере $50 тыс. USD за взлом через браузер и $75 тыс. за взлом через NFC. Максимальная награда в размере $150 тыс. предназначалась для тех, кто сможет скомпрометировать радиомодем, но желающих это сделать не оказалось. По правилам конкурса участники должны были эксплуатировать уязвимости в программном обеспечении с наиболее актуальной версией ОС и браузеров на день проведения состязания. Все обнаруженные уязвимости засекречены и отправлены в отделы безопасности компаний-производителей смартфонов, но HP сохраняет за собой право публикации данных об уязвимости, если производитель не выпустит исправление в течение 180 дней с момента окончания конкурса. Следующий этап Pwn2Own пройдёт на конференции CanSecWest в Ванкувере уже весной 2015 года, и основной целью станут различные браузеры.

Теги:

Apple, Google, Nokia, Android, Amazon, смартфоны, Pwn2Own, iOS, уязвимости, взлом, iPhone 5S, Nexus 5, Lumia 1520, Fire Phone, PacSec, Pwn2Own 2014.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|