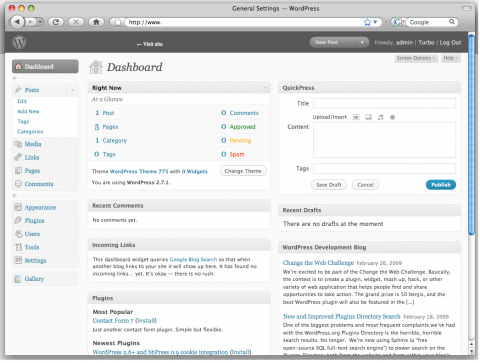

Финская IT-компания Klikki Oy обнаружила уязвимость в платформе WordPress 3, которая может использоваться для запуска разнообразных вредоносных атак на основе скриптов. Судя по нынешней статистике распространения, уязвимость затрагивает 86% сайтов на WordPress. Уязвимость позволяет создавать в блогах комментарии с вредоносным кодом на JavaScript. Если сайты разрешают писать комментарии без аутентификации, а это настройка по умолчанию в WordPress, то вставить такой код, нацеленный на посетителей или администраторов сайта, сможет любой желающий. В продемонстрированной специалистами Klikki Oy атаке они сумели получить доступ к установленной сессии администратора и создать новый административный аккаунт, изменив текущий пароль администратора и запустив на сервере вредоносный PHP-код. Созданный исследователями эксплоит устраняет все следы скрипта из базы данных, далее выполняет административные задачи, вроде смены пароля пользователя, добавления нового администратора, использования редактора плагинов для написания PHP-кода на сервере. Пользователь при этом не видит никаких следов данной активности. После написания кода PHP AJAX-запрос позволяет немедленно выполнить его и получить доступ к операционной системе на сервере. В вышедшей в сентябре версии WordPress 4.0 данная уязвимость отсутствует.

Теги:

Безопасность, Wordpress.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|