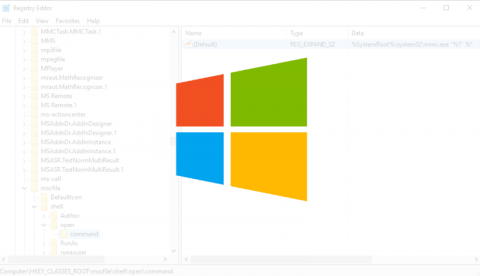

Встроенное приложение Event Viewer операционных систем Windows может быть использовано злоумышленниками для обхождения контроля учётных записей пользователей (UAC) в версиях операционных систем Windows 7 и Windows 10. Открыли эту возможность специалисты Мэтт Нельсон и Мэтт Грабер, которые в конце июля рассказали о другой возможности обойти Windows UAC, с применением утилиты Windows 10 «Очистка диска». В первом случае использовался процесс с высоким уровнем доступа для копирования файлов DLL в небезопасное место, которые потом применялись в атаке, проходящей мимо внимания UAC. На этот раз файлы DLL не используются. Исследователи создали структуру взаимосвязанных ключей реестра Windows, к которым обращается процесс Event Viewer (eventvwr.exe). Они говорят, что подобного метода обойти контроль учётных записей прежде не наблюдалось, поскольку обычно были вовлечены те или иные файлы. Угрозу данного метода атаки можно снизить установкой настройки UAC на уровень «Всегда уведомлять» или устранением текущего пользователя из группы «Локальные администраторы». Для мониторинга атаки нужно просмотреть новые записи реестра в HKCUSoftwareClasses. Microsoft не рассматривает UAC как полноценную функцию безопасности, однако разработчики вредоносного ПО стараются обойти контроль учётных записей для сохранения своих операций в тайне.

Теги:

Windows, Безопасность.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|