От того, как реализовано подключение к интернету, зависит не только качество работы в сети, но работоспособность и безопасность всей сети компании. Каким образом организации лучше обеспечить доступ в интернет, исходя из ее размеров и потребностей?

У многих компаний доступ к интернету напрямую связан с их бизнес-процессом. С технической точки зрения, независимо от масштабов сети компании, ее подключение к интернету, как правило, является одной из наиболее сложных задач. Это связано с тем, что интернет по определению является враждебной и неконтролируемой сетью. Рассмотрим варианты подключения по мере усложнения задачи.

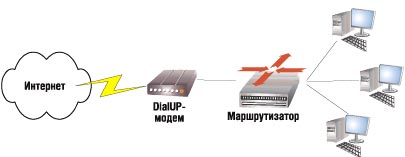

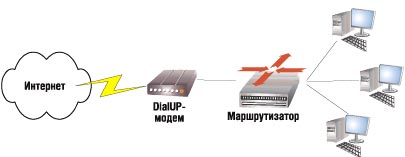

Небольшая организация, до 10 пользователей, скорость доступа - до 56 кбит/с

В небольшой компании, где необходим доступ к интернету в течение нескольких часов в день и им одновременно пользуются один-три сотрудника, наиболее оптимальным решением будет подключение по коммутируемой линии. Для этого устанавливается маршрутизатор с внешним или встроенным модемом и подключается к телефонной и локальной сети. Маршрутизатор можно настроить таким образом, чтобы он инициировал соединение только при наличии важного трафика и автоматически разрывал соединение при его отсутствии. Этот же маршрутизатор будет выполнять фильтрацию трафика и трансляцию IP-адресов. Использование только частных IP-адресов (RFC 1918) в локальной сети позволяет добиться высокой степени ее защищенности от несанкционированного вмешательства из интернета. К достоинствам такого подхода можно отнести дешевизну, быстроту внедрения решения, доступность (возможность подключения к телефонной сети, которая есть практически везде), к недостаткам -необходимость занимать телефонную линию во время доступа к интернету, сравнительно низкую скорость (до 56 кбит/с), длительное время установления связи (до 1-2 минут).

Небольшая организация, 10-30 пользователей, собственный почтовый сервер

Для небольших фирм, требующих доступа к интернету как минимум в рабочее время, следует организовывать постоянное подключение к сети. В зависимости от доступности и экономической целесообразности это может быть соединение при помощи модемов по физической медной паре (xDSL, HomePNA), Radio-Ethernet, ISDN и т.д. Для решения этой задачи можно выбрать наиболее подходящий маршрутизатор, основываясь на необходимом WAN-интерфейсе и требуемой мощности (скорость передаваемого трафика).

Провайдеры интернета обычно предлагают в пакете своих услуг размещение некоторого количества клиентских почтовых ящиков. Однако компании, располагающей собственным почтовым доменом и свыше десятка почтовых ящиков, целесообразно иметь собственный почтовый сервер. Это позволит оперативно управлять почтовыми записями (делать новые, удалять, менять пароли), создавать архив переписки, иметь централизованную детальную статистику, создавать групповые адреса и т.п. Классический почтовый сервер работает для серверных соединений по протоколу SMTP и общается с клиентами, отправляющими почту, тоже по SMTP, а с забирающими почту - по протоколам РОР3 или IMAP (либо по их ssl-версиям).

При наличии сервера следует обратить внимание на его безопасность. Необходимо отключить все неиспользуемые протоколы, а к используемым разрешить доступ только тем пользователям, которым это действительно нужно. В предыдущем решении была достигнута максимальная безопасность - отсутствие доступа ко всем внутренним ресурсам. В данной же задаче нужно получать почту, следовательно, разрешить неограниченный доступ из интернета к SMTP (25-й порт TCP) внутреннего сервера. Не стоит недооценивать потенциальную опасность открытого сервиса - за историю существования интернета было много взломов различных почтовых систем, вплоть до получения полномочий администратора на сервере. Учитывая тенденцию использования автоматических программных сканеров и наличие в интернете кодов взлома, можно сказать, что сервис, имеющий проблемы с безопасностью, будет взломан в течение сравнительно небольшого промежутка времени, то есть за несколько дней или недель. Следовательно, при наличии открытого сервиса необходимо иметь в штате инженера по сетевой безопасности, что может быть накладно для небольшой компании. Однако в данном случае есть возможность избежать создания открытого ресурса и полностью запретить доступ к почтовому сервису извне. Для приема почты можно договориться с провайдером интернета, чтобы он самостоятельно накапливал всю почту, приходящую для домена компании, а сервер компании самостоятельно забирал накопленную почту с сервера провайдера при помощи протоколов UUCP или РОР3. Это позволит избежать открытия доступа к внутреннему серверу и соответственно обеспечить безопасное подключение к интернету.

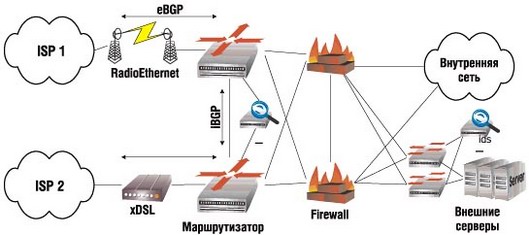

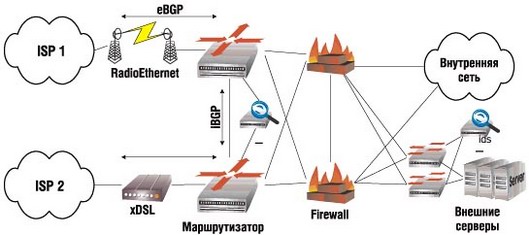

Организация - 50-200 пользователей, наличие собственных интернет-серверов (www, ftp, dns и т.п.), наличие удаленных VPN-клиентов

Для компании средних размеров можно использовать подключение на основе xDSL-технологий, как и в предыдущем примере. В случае, если скорости xDSL недостаточно, возможно подключение несколькими xDSL-каналами и объединение их в единый логический канал необходимой скорости.

Учитывая сравнительно большое количество пользователей,целесообразно использовать НТТР-прокси. Сервер НТТР-прокси позволяет экономить загрузку интернет-канала следующим образом: сервер отслеживает клиентские запросы к web-или ftp- серверам и сохраняет ответы (web-страницы, файлы и т.п.) на своих локальных винчестерах. Когда кто-то из пользователей делает запрос, этот запрос поступает на прокси-сервер, который (если у него уже есть сохраненный ответ) отвечает пользователю самостоятельно; если же в локальной базе ответ не сохранен, прокси-сервер открывает доступ к внешнему интернет-ресурсу. Несмотря на всю простоту данной схемы, современные прокси-серверы - это сложные аппаратно-программные комплексы, позволяющие гибко управлять временем хранения объекта, протоколировать доступ к внешним ресурсам, ограничить доступ на седьмом уровне модели OSI (например, запретить выкачку файлов .ехе или mp3) и т.п. В Украине, в особенности в Киеве, для крупных клиентов провайдеры часто предоставляют доступ к украинской части интернета дешевле, чем к зарубежной, или вообще бесплатно.

Схема коммутируемого подключения

Учитывая эту специфику и способность прокси-серверов общаться между собой (то есть если в локальной базе отсутствует объект, то можно запросить его сначала у соседей, а в случае отрицательного ответа выкачивать объект самостоятельно), возможно существенное повышение скорости работы в интернете и экономия на дорогом внешнем трафике.

В Украине существует центр координации взаимодействия отечественных прокси-серверов, объединяющий на момент написания статьи 817 Гб дискового пространства прокси-серверов.

Почтовые соединения с интернетом инициируются исключительно со стороны сервера компании

Серверы, обеспечивающие предоставление собственных интернет-ресурсов, располагаются, как правило, в демилитаризованной или в изолированной зоне. Демилитаризованной зоной называется участок сети между шлюзом к интернету и шлюзом/межсетевым экраном, обеспечивающим доступ к локальной сети. Изолированной зоной называется участок сети, подключенный через межсетевой экран. Обе эти зоны работают в реальном адресном пространстве IP, то есть адресуются из глобального интернета. Учитывая, что практически все маршрутизаторы могут производить как минимум фильтрацию трафика по спискам доступа, для расположения серверов, имеющих доступ к локальной сети, например, VPN-концентраторов, следует использовать по возможности изолированную зону. Кроме организации защиты непосредственно серверов, предоставляющих публичные сервисы, необходимо также рассмотреть опасность, которая исходит от самих серверов, поскольку никто не может дать абсолютную гарантию того, что публичный сервер не будет взломан. Таким образом, необходимо максимально ограничивать не только доступ к серверам, но и исходящий от них трафик. Учитывая ограниченное количество реальных IP-адресов,серверы,предоставляющие интернет-сервисы,как правило, находятся в единой IP-подсети, что оставляет неконтролируемым доступ между серверами. Эту проблему стоит решать следующими способами: включая программные межсетевые экраны непосредственно на серверах; используя Private VLAN или, в случае подключения серверов к одному коммутатору, портовых VLAN и запрета ICMP redirect на маршрутизаторе, который обеспечивает работу подсети серверов.

Кроме того, весь трафик, проходящий через коммутаторы, к которым подключены серверы, должен дублироваться на систему IDS (Intrusion Detection System - "система обнаружения вторжения"). IDS-си-стемы анализируют трафик и "на лету" обнаруживают атаки. В последнем случае IDS могут не только оперативно информировать сетевого инженера об атаке, но и самостоятельно предпринимать действия по ее предотвращению, например, вносить блокирующие изменения в списки доступа межсетевого экрана, отвечать RST-паке-тами, разрывая лишние сессии при DoS-атаке, и т.д. В случае обнаружения противоправных действий со стороны собственного сервера(вероятно, в первую очередь это будет сканирование серверной сети) можно с уверенностью утверждать, что сервер под чужим контролем. Хорошим решением в этом случае будет автоматическое отключение порта коммутатора в дополнение к оповещению инженера.

Демилитаризованная и изолированная зоны

При выборе IDS основное внимание следует уделить производительности системы, поскольку анализ всего потока данных создает большую нагрузку на CPU, и в случае нехватки мощности IDS часть трафика останется непроанализированной.

Следующей важной частью сети является межсетевой экран, отделяющий локальную сеть от глобального интернета и демилитаризированной зоны. Основное назначение межсетевого экрана - обеспечение максимальной безопасности в защищаемой сети. Кроме традиционной фильтрации по спискам доступа, межсетевой экран позволяет производить фильтрацию по содержанию (content filtering (Java/ActiveX), URL filtering)), то есть фильтрацию от второго до седьмого уровня модели OSI. Современные межсетевые экраны также позволяют анализировать, а следовательно, и обеспечивать безопасность для таких протоколов, как H.323, SIP, MGCP, RTSP и т.д. Также они поддерживают функциональность VPN: позволяют производить шифрование различными стандартами, включая IPSec, DES, 3DES иAES. Функциональность межсетевого экрана может быть возложена на маршрутизатор, например в виде специального программного обеспечения. Однако учитывая создаваемую нагрузку на центральный процессор маршрутизатора, вызываемую функциональностью межсетевого экрана, рекомендуется в этом месте сети устанавливать именно выделенный межсетевой экран.

Схема отказоустойчивого подключения к интернету

Крупная компания, требующая постоянного и надежного доступа к интернету

Сегодня бизнес многих компаний зависит от работы интернета. В основном это компании-разработчики ПО, но достаточно много задач,связанных с интернетом,стоит и перед обычными компаниями: связь филиалов через VPN, интернет-магазины, VoIP и т.д. Естественно, разные задачи предъявляют разные требования к качеству интернета, но, наверное, самое главное требование - это его наличие. Здесь мы рассмотрим способы построения отказоустойчивого подключения к интернету. Для этого перечислим возможные причины, вызывающие аварии, и способы их устранения:

- персонал;

- электропитание;

- "последняя миля";

- сбои в сети ISP или глобальном интернете;

- отказ оборудования.

Надо признать, что персонал может нарушить работу даже максимально дублированной, идеально работающей сети. Учитывая, что при хорошо построенной сети обслуживающий персонал основную часть своего рабочего времени уделяет самообразованию, вполне естественно, что он будет отрабатывать и применять новые знания в существующей сети. И рано или поздно эти внедрения приведут к сбою. Решением проблемы могут быть строгие административные правила в комплексе с закупкой тестового оборудования (как минимум это должен быть набор младших моделей того же оборудования, что и в рабочей сети). Также стоит строго ограничить доступ в серверные помещения, в частности уборку в них производить силами обслуживающих инженеров или в их присутствии.

Сбои в сети электропитания - не редкое событие для любого города Украины, и проблемы могут быть решены при помощи источников бесперебойного питания (UPS) и электрогенераторов. Существует широкий спектр UPS - от небольших неуправляемых UPS до мощных управляемых модульных hotswap UPS. Большинство моделей промышленного оборудования (маршрутизаторы, коммутаторы, серверы и т.п.) имеют 2-3 блока питания, что позволяет подключать их к различным источникам питания, и, соответственно, при выходе из строя одного из них устройство продолжает непрерывную работу. Также необходимо правильно построить грозозащиту.

Проблемы, возникающие на участке между компанией и ISP, часто требуют значительного времени устранения. В случае физического обрыва кабеля его ремонт может занять несколько дней. Для предотвращения простоя во время подобных аварий следует использовать резервный канал. Выбрать его следует таким образом, чтобы он максимально отличался от основного; например, основной канал использует модемное соединение по физической медной паре, а резервный - Radio-Ethernet. Маршрутизатор можно настроить так, чтобы он производил автоматическое переключение на резервный канал в случае сбоя основного. Если стоимость каналов существенно не отличается, можно использовать одновременно оба канала, динамически распределяя между ними нагрузку.

Как и в случае с "последней милей", чтобы избежать перебоев в доступе к интернету в случае аварии, у локального провайдера необходимо подключиться к более чем одному интернет-провайдеру. При этом выбор провайдеров стоит основывать на следующих критериях:

- способе организации "последней мили" (см. выше рекомендации к "последней миле");

- разнородности внешних каналов. Например, если все ваши провайдеры используют спутниковые каналы, то, скорее всего, во время грозы они будут испытывать проблемы одновременно;

- разнородности внешних провайдеров. Часто складывается такая ситуация, когда несколько провайдеров подключены к одному внешнему провайдеру, соответственно, при сбое в сети внешнего провайдера проблема отразится и на вашей сети.

Состояние каналов провайдеров и их соединений с внешними провайдерами отслеживается при помощи так называемых "публичных looking-glass", являющихся интерфейсами к BGP-статисти-ке узловых маршрутизаторов. Анализ этой информации требует специальных знаний в области IP-маршрутизации и, в частности, знания протокола BGPv4. Также учитывая тот факт, что схемы меж-провайдерных соединений часто изменяются, следует производить подобные анализы регулярно, хотя бы раз в 2-3 месяца.

При подключении к нескольким провайдерам интернета возникает необходимость в собственном адресном пространстве (реальные IP-адреса), номере автономной сети (AS) и настройке BGP-соединения с вашими провайдерами для анонсирования собственной сети. Наличие собственной AS и использование BGP позволяет не только добиться отказоустойчивости, но и обеспечить оптимизацию работы интернета, а в случае смены провайдера не нужно будет проводить работы по замене реальных IP-адресов.

Независимо оттого, насколько качественно изготовлено оборудование и насколько в нем предусмотрено резервирование, всегда есть вероятность его полного или частичного отказа. Поэтому необходимо оценить все ключевые компоненты узла и спроектировать схему дублирования их функций. К неключевым компонентам можно отнести НТТР-прокси и IDS-сенсоры. Маршрутизатор, взаимодействуя с НТТР-прокси при помощи WCCP-протокола, определяет отказ сервера и автоматически прекращает его использование, следовательно, для пользователей сети выход из строя НТТР-прокси не будет иметь серьезных последствий. Неработающий сенсор IDS также никак не будет влиять на работоспособность сети, однако во время его простоя может произойти взлом или атака, поэтому не следует отключать IDS на продолжительное время.

Благодаря корректному использованию динамической маршрутизации, STP, HSRP и других технологий можно добиться автоматического переключения на резервное оборудование в считанные секунды после возникновения сбоя.