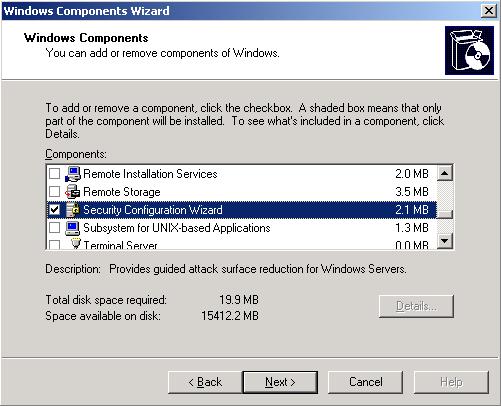

Транспортные сервера Exchange 2007 Edge Transport Server являются наиболее уязвимыми, т.к. они располагаются на границе сети. В этой статье я покажу вам простой способ обеспечения безопасности ваши транспортных серверов. ВведениеРоль транспортного сервера (Edge Transport server) в Exchange 2007 заключается в выполнении ряда функций, включая маршрутизацию сообщений между структурой Exchange и интернет, а также обеспечение антивирусной и антиспамовой. Транспортный сервер должен быть установлен на границе корпоративной сети или экранированной подсети. Такое расположение делает его более уязвимым, чем сервера в вашей защищенной сети. Это значит, что вы должны проделать небольшую работу для обеспечения безопасности самого сервера. Помощник безопасной конфигурации (Security Configuration Wizard) в Windows Server 2003 SP1 – это идеальное средство для снижения области для атак на ваш транспортный сервер Edge Transport server. Помощник безопасной конфигурации – это новый инструмент в Windows Server 2003, который появился с пакетом обновлений Service Pack 1. Это легкий в использовании помощник, который позволяет вам быстро создавать и применять шаблоны безопасности (security templates) на серверах. Он имеет дружелюбный пользовательский интерфейс и несколько превосходных средств, которые помогут вам обеспечить безопасность не только ваших транспортных серверов, но и всех ваших серверов, работающих под управлением операционной системы Windows 2003 SP1. Один из моих любимых инструментов включает возможность копирования XML файла на другие сервера и использовать их по всей сети, также мне нравится возможность отмены изменений в том случае, если перестарались с какими-либо ограничениями и что-нибудь сломали. Установка помощника SCWУстановка помощника Security Configuration Wizard – это достаточно простая задача. Откройте Add/Remove Programs (установка/удаление программ) в Control Panel (панель управления), выберите Add/Remove Windows Components (добавить/удалить компоненты Windows) и прокрутите список вниз, до тех пор, пока вы не увидите помощника Security Configuration Wizard (смотрите Рисунок 1). Поставьте галочку в поле напротив и нажмите на кнопку Next для завершения установки.

Этим мы позаботимся об основной установке. Для серверов Exchange 2007, есть еще один этап. Вы должны зарегистрировать файл Exchange2007.xml для помощника SCW, чтобы иметь возможность загружать и применять правила. Перейдите к папке C:\Program Files\Microsoft\Exchange Server\Scripts и найдите файл под названием Exchange2007.XML. Скопируйте этот файл в директорию %windir%\Security\msscw\scripts. После завершения откройте командную строку (command prompt). Из командной строки измените директорию на %windir%\System32 и запустите следующую команду: SCWCMD Register /kbname:MSExchangeEdge kbfile:%windir%\security\msscw\kbs\Exchange2007.xml

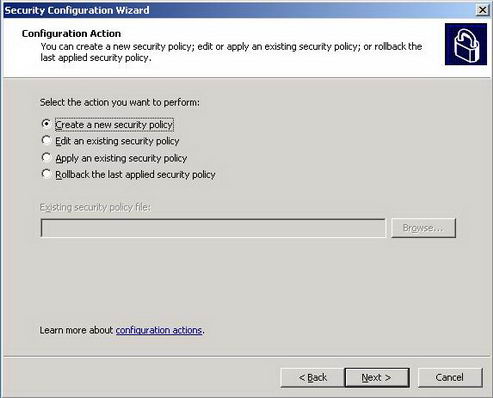

Верите вы или нет, но это было самой сложной частью! Запуск помощника SCWТеперь мы готовы запустить помощника SCW и защитить наши транспортные сервера Edge Transport Server. Для запуска SCW, нажмите Start > Programs > Administrative Tools > Security Configuration Wizard. Появится окно приветствия помощника Welcome to the Security Configuration Wizard, на которой вы должны нажать кнопку Next для начала. В следующем окне вы должны будете выбрать между созданием, редактированием, применением и отказом от конфигурации. Последняя настройка является спасительной в том случае, если вы что-нибудь напутаете, и все перестанет работать. Мы начнем с базовой системы, поэтому выберем настройку Create a new security policy (создать новую политику безопасности) (смотрите рисунок 3) и нажмите на кнопку Next.

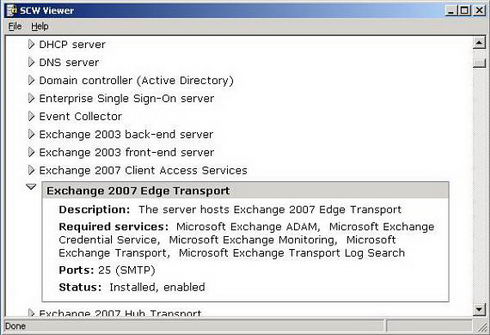

В следующем окне вы можете выбрать сервер, в качестве вашего базового сервера (base server). В этом случае я выберу локальный сервер (local server), но у вас есть также возможность выбора удаленных серверов. После того, как вы нажмете на кнопку Next, помощник SCW настроит базу данных безопасной конфигурации (Security Configuration Database). После этого, нажмите на View Configuration Database для того, чтобы открыть редактор SCW Viewer, а после этого переместитесь к концу списка. Все что вы тут видите – это обычные шаблоны (custom template), которые позволяет обезопасить соответствующий сервер. Если вы успешно зарегистрировали XML файл, то вы должны увидеть несколько записей об Exchange 2007, включая Exchange 2007 Edge Transport. Нажав на треугольник слева от записи, вы можете раскрыть ее и увидеть более подробную информацию (смотрите Рисунок 4).

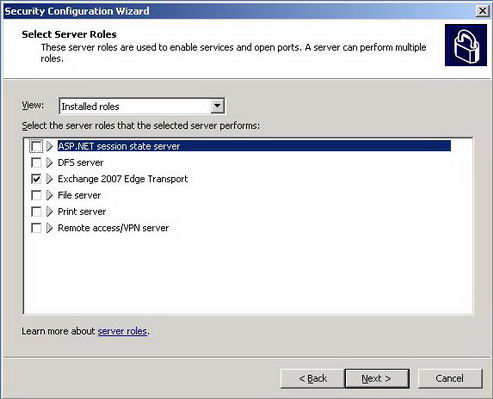

Закройте редактор SCW Viewer и нажмите на кнопку Next для продолжения. Первый набор конфигурационных параметров появится в Role-Based Server Configuration. Нажмите на кнопку Next и в окне Select Server Roles выберите пункт Exchange 2007 Edge Transport (смотрите Рисунок 5), а затем уберите галочки из всех неиспользуемых полей (Например, с поля File Server) и снова нажмите на кнопку Next.

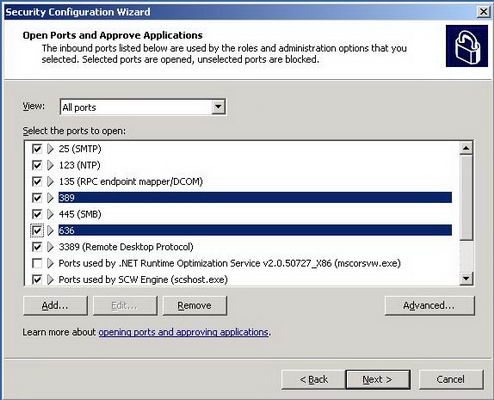

Снова нажмите на кнопку Next на странице Select Client Features, на странице Select Administrator and Other Option и на странице Select Additional Services Page. Все эти выборы будут сделаны на основании роли, которую вы выбрали раньше. Дальше вам будет предложено изменить запуск некоторых неуказанных служб (unspecified services). Неуказанные службы – определяются как службы, которые не присутствуют в базе данных или еще не установлены. Если вы отключите эту службу, а при установку нового приложения , которое использует эту службу, эта служба будет отключена, то вы должны будете вручную подключить эту службу. Выбор за вами – лично я отключаю их, а затем включаю вручную. В следующем окне будут показаны изменения, которые будут сделаны относительно служб. Вы можете просмотреть их, и если одна из тех неуказанных служб будет показана, как отключенная, вы можете включить ее. После того, как вы еще раз нажмете на кнопку Next, запустится часть помощника, относящаяся к сетевой безопасности (Network Security). Здесь мы сможем установить ограничения на доступ (access restrictions), а также настроить порты, поэтому нажмите на кнопку Next еще раз для продолжения. На странице Open Ports and Approve Applications необходимо внести некоторые изменения. Сперва мы должны открыть порт TCP 389 (LDAP) и UDP 636 (LDAP/SSL) для того, чтобы разрешить ADAM взаимодействовать с Active Directory. Для этого просто нажмите на кнопку Add и в закладке Port Number (номер порта) введите номер порта и поставьте галочку напротив TCP, UDP или напротив обоих. Вы должны указать следующие два порта.

Таблица 1 После того, как вы добавите эти два порта (смотрите рисунок 6), необходимо выполнить некоторую дополнительную конфигурацию, прежде чем продолжить.

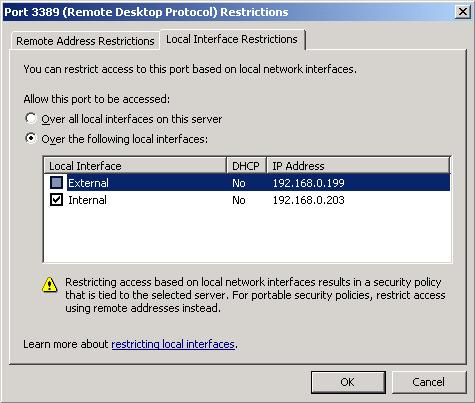

Следующее, что мы сделаем, это ограничим интерфейс (interface), посредством которого некоторые порты могут взаимодействовать друг с другом. Ваш транспортный сервер (Edge Transport server) должен иметь два сетевых интерфейса (network interface), один внутренний и один внешний. Целью здесь является ограничить трафик LDAP от прохождения через внешний интерфейс, который может быть очень небезопасным! Выберите 25 (SMTP) и нажмите на кнопку Advanced. Нажмите на закладку Local Interface Restrictions и выберите Over the following local interfaces и поставьте галочку напротив внутреннего и внешнего интерфейса. Повторите для двух созданных вами портов - 389 и 636, а также для 3389 (Remote Desktop Protocol), но для него необходимо выбрать только внутренний (internal) интерфейс (смотрите рисунок 7).

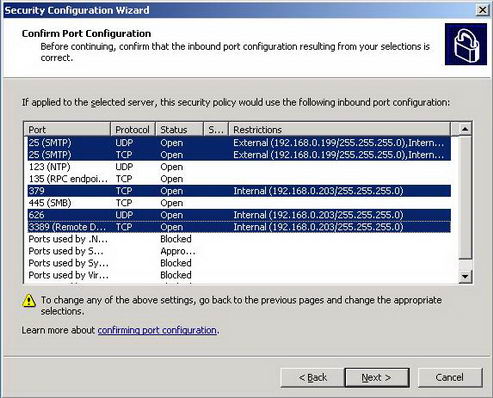

Нажмите на кнопку Next и проверьте, что все порты и интерфейсы настроены правильно, как показано на рисунке 8.

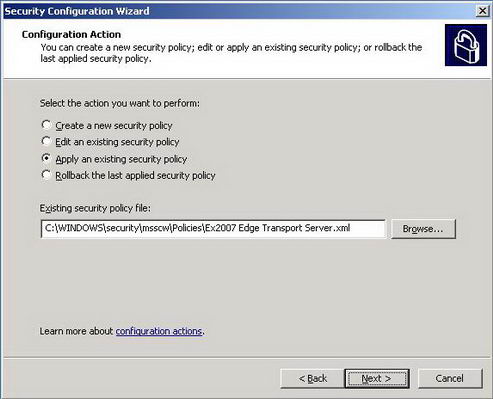

Снова нажмите на кнопку Next для продолжения. Далее идет раздел помощника, относящийся к настойкам реестра (Registry Settings). Поставьте галочку в поле Skip this section (пропустить этот раздел) и нажмите на кнопку Next. Вы также можете пропустить раздел Audit Policy (политики аудита) помощника. В результате этого создание политики будет завершено! Это было совсем не сложно! Теперь необходимо сохранить нашу конфигурацию. Нажмите на кнопку Next, появится страница Security Policy File Name, на которой вы сможете назвать вашу политику (policy), добавить к ней кратное описание (description), выполнить некоторые обычные настройки и т.д. Вы также сможете просмотреть параметры с помощью редактора SCW Viewer, нажав на View Settings. Введите название политики (policy) и нажмите на кнопку Next. На последнем этапе вы должны будете применить ваши политики или оставить все без изменения и применить их позже. Оставьте настройку по умолчанию Apply Later и нажмите на кнопку Next последний раз. Вы дошли до конца работы помощника и теперь можно нажать на кнопку Finish. Теперь вы готовы применить политики для ваших транспортных серверов Edge Transport server или других серверов. Применение политикиНет ничего проще, чем применить политику. Запустите помощника SCW и перейдите ко второму экрану. На этот раз необходимо выбрать настройку Apply an existing security policy (применение существующей политики) и нажмите кнопку Browse для того, чтобы перейти к вашей политике (смотрите Рисунок 9).

Далее выберите сервер, для которого вы хотите применить политику, и дважды нажмите на кнопку Next для применения политики (смотрите рисунок 10). После этого нажмите на кнопку Next и на кнопку Finish. Теперь вы применили политику и обезопасили ваш сервер. Скопируйте файл XML на ваш другие транспортные сервера (Edge Transport server) и также примените политику для них всех.

ЗаключениеПоследнее, что необходимо сделать – это убедиться, что все еще по-прежнему работает. После этого можете спать спокойно, зная, что ваш транспортный сервер (Edge Transport) стал гораздо защищеннее!

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|