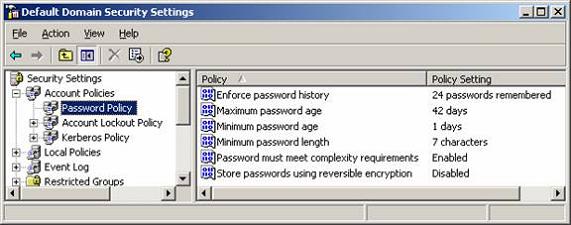

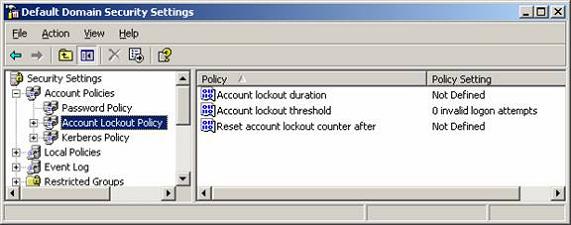

Семь лет назад я слышал такие заявления: "Я хочу, чтобы компания Microsoft позволяла поддержку нескольких политик паролей в домене (multiple domain password policies) в одном домене". Теперь ожидание подошло к концу! Следующее поколение операционных систем компании Microsoft под кодовым названием Longhorn обладает вышеупомянутой способностью. Этого ждали давно, и наиболее востребовано это было для Windows Active Directory. Я надеюсь, вы не думаете, что в операционных системах Windows 2000 или 2003 была реализована такая возможность? Если вы так думаете, то эта статья поможет вам избавиться от этого заблуждения и позволит узнать о возможностях операционной системы Longhorn в этой области. Реализация политики паролей в домене (Domain Password Policies) в Active Directory в операционных системах Windows 2000/2003В процессе установки контроллера домена Windows Active Directory domain controller создаются два объекта политики группы (Group Policy Object или GPO). Эти объекты политики группы GPO называются Default Domain Controllers Policy (политика для контроллеров домена по умолчанию) и Default Domain Policy (политика домена по умолчанию). Первая политика касается, конечно же, контроллеров домена (domain controller) и связана с организационной единицей (organizational unit или OU) Domain Controller, которая является единственной OU при новой установке Active Directory. Этот объект политики группы GPO в основном отвечает за настройку прав для пользователей на доступ к контроллерам доменам, а также за некоторые другие разнообразные настройки безопасности. Объект политики группы под названием Default Domain Policy связывается с узлом домена в процессе установки и по умолчанию отвечает лишь за одно. Да, вы правильно догадались, этот объект политики группы GPO отвечает за настройку политики паролей (Password Policies) для всех учетных записей пользователей домена (domain user account). Раздел Password Policy (политика паролей) – это лишь один из трех различных разделов, которые расположены в главной секции Account Policies (политики учетных записей). Существуют также разделы Account Lockout Policies (политики блокировки учетных записей) и Kerberos Policies (политики керберос). Внутри объекта политики группы Default Domain Policy находятся настройки, которые позволяет управлять паролями для учетной записи пользователя в домене (domain user account), а также ограничениями для блокировки, что показано на рисунках 1 и 2.

Рисунок 1 Настройки политики паролей (Password Policies settings)

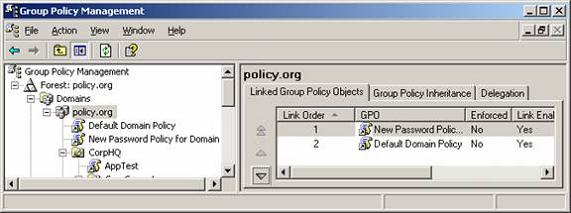

Рисунок 2 Настройки политики блокировки учетной записи (Account Lockout Policies) Если вас не устраивают настройки по умолчанию, то их можно изменить. Существует два мнения на этот счет. Первое заключается в том, что объект политики группы Default Domain Policy можно изменить таким образом, чтобы он содержал необходимые настройки политики паролей (Password Policies). Второе заключается в том, что объект политики группы GPO по умолчанию никогда не следует изменять. А вместо этого необходимо создать новый GPO, подключенный к домену, в котором необходимо настроить все необходимые настройки политики паролей Password Policies (и два других раздела), а затем поставить им более высокий приоритет, чем у объекта Default Domain Policy, как показано на рисунке 3.

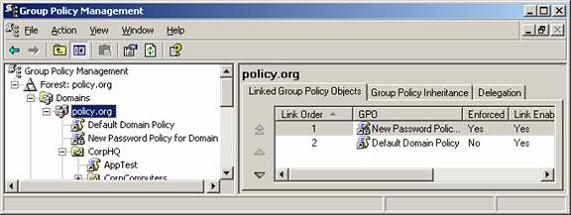

Рисунок 3 Новый объект GPO с более высоким приоритетом создан для размещения политик паролей Password Policies для всех учетных записей домена Настройка политики паролей для Local Security Accounts Manager (SAM)Если вы думаете, что политики паролей можно также задать в объекте GPO, который подключен к новой, создаваемой вами, организационной единице OU, то вы будете правы. Если вы думаете, что эти настройки политики паролей Password Policies в этом новом объекте GPO будут влиять на учетные записи пользователей (user account), которые размещаются в этой OU, то вы будете не правы. Это очень частое заблуждение, относительно работы политики паролей Password Policies доменах Active Directory для операционных систем Windows 2000/2003. Настройки, задаваемые в этих объектах политики групп GPO, не влияют на учетные записи пользователей, но они касаются учетных записей компьютеров (computer account). Это четко показано на рисунке 1 выше, из которого вы можете увидеть, что раздел Account Policies (политики учетных записей) находится в узле Computer Configuration (конфигурация компьютера) в GPO. Обычно путаница возникает из-за того факта, что учетные записи компьютеров (computer account) не имеют паролей, а учетные записи пользователей (user account) имеют. В этом случает, объект GPO настраивает SAM на компьютере, который в свою очередь контролирует ограничения на пароли для учетных записей локальных пользователей, хранящихся там. Я также должен пояснить, что настройки политики паролей Password Policies, которые задаются для объекта GPO, связанного с OU, имеют приоритет не выше, чем у Default Domain Policy по умолчанию. Поэтому, все настройки, которые сделаны в объекте GPO, связанном с OU будут иметь влияние над ними на уровне домена (domain level). Это можно изменить с помощью настройки Enforced для объекта GPO, связанного с доменом, содержащим необходимы настройки политики паролей Password Policies, как показано на рисунке 4.

Рисунок 4 GPO подключенный к домену с настроенными параметрами Enforced Политики паролей домена в LonghornВ операционной системе Longhorn концепция и действия по определению политики паролей (password policies) для учетных записей пользователей домена (domain user account) будет полностью изменен. Теперь для одного домена возможно использовать несколько политик паролей для домена. Конечно, эту возможность ждали уже в течении очень долгого времени со времен операционной системы Windows NT 4.0. Я на протяжении многих лет слышал: "Я хочу задать для администраторов более сложный пароль, чем для всех остальных пользователей в домене". Теперь у вас есть возможность создавать различные политики паролей для любого типа пользователей в вашей среде. Они могут касаться пользователей в различных подразделениях HR, финансовый отдел, начальники, админы IT, службы помощи (help desk), и т.д. Настройки, которые появляются в вашем распоряжении, те же самые, что и на сегодняшний день присутствуют для объектов политики группы (Group Policy Object), это то, для настройки чего вы не будете использовать Group Policy. С появлением операционной системы Longhorn появился новый объект в Active Directory, который вам необходимо настроить. Этот новый объект Password Settings Object (объект настроек паролей), будет содержать все свойства, которые содержаться в настоящий момент в политиках пароля (Password Policies) и политиках блокировки учетной записи (Account Lockout Policies). Для реализации вам необходимо создать новый объект LDAP под названием msDS-PasswordSettings внутри нового контейнера Password Settings (настройки пароля), у которого путь LDAP будет "cn=Password Settings,cn=System,dc=domainname,dc=com." Внутри этого объекта вы заполните информацию со следующими атрибутами:

После того, как будут настроены все эти атрибуты, вы можете подключить этот новый объект к глобальной группе (global group) Active Directory. Этот процесс связывания завершается добавлением LDAP названия группы к атрибуту msDS-PSOAppliesTo. РезюмеОперационная система Longhorn появится с некоторыми новыми возможностями, технологиями и методами для контроля и управления объектами внутри вашей корпорации. Но уже сейчас очевидно, что одной из самых важных и популярных возможностей операционной системы Longhorn будет возможность установить несколько политик паролей (multiple password policies) для одного домена. Вы уже можете начать думать, как это повлияет на вашу среду, и начать планировать то, чего вы хотели на протяжении долгого времени.

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|