Службы Active Directory Domain Services (ранее известные как Active Directory) и служба управления идентификацией (Identity Management) в Windows Server 2008 сейчас охватывают несколько различных сервисов:

Каждый сервер наделен определенной ролью сервера (Server Role), это новый подход в Windows Server 2008. Что нового в Windows Server 2008В Active Directory (AD) Windows Server 2008 были добавлены многие новые параметры и функции. В этой статье я уделю особое внимание службе Active Directory Domain Services (AD DS) в Windows Server 2008, которая включает некоторые усовершенствования и новые параметры по сравнению с Windows Server 2003. Вот краткий обзор основных изменений и функциональности службы доменов, на которых я заострю свое внимание в этой статье:

Службы Active Directory Domain ServicesФункциональность служб доменов была усовершенствована и обновлена в Windows Server 2008 наряду с мастером настройки (Server Manager). Это дает новые возможности управления такими службами AD DS, как контроллер домена с доступом только чтение (Read-Only Domain Controllers (RODC)). RODC – это новый тип контроллера доменов для Windows Server 2008. Благодаря функции RODC, организации могут с легкостью разворачивать контроллеры доменов в тех местах, где физически нельзя гарантировать безопасность. Основной задачей RODC является улучшение безопасности в офисах филиалов компании. В офисах филиалов компаний зачастую трудно обеспечить безопасность, необходимую для инфраструктуры ИТ, особенно для контроллеров доменов, содержащих незащищенные данные. Часто контроллеры доменов расположены под столами в офисах. Если кому-либо удается получить физический доступ к контроллеру, то ему не сложно будет манипулировать системой и получить доступ к данным. RODC решает эту проблему. Основы RODC следующие:

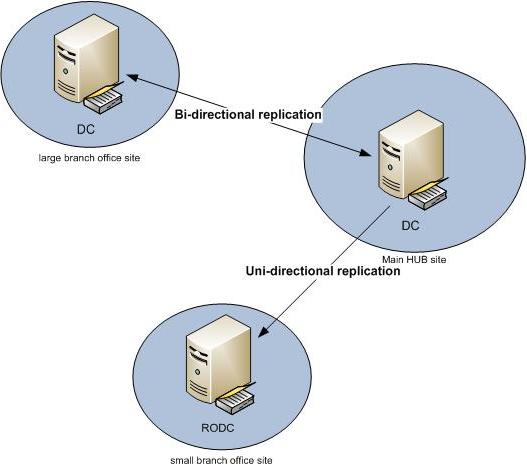

Контроллер домена, доступный только для чтения (Read-Only Domain Controller)RODC содержит незаписываемую и доступную только для чтения копию базы данных Active Directory со всеми объектами и атрибутами. RODC поддерживает только однонаправленную репликацию изменений Active Directory, а это означает, что RODC всегда получает копии напрямую с контроллеров доменов HUB сайта.

Рисунок A: Репликация в RODC RODC обеспечивает нормальную входящую репликацию Active Directory и изменений распределенной файловой системы DFS с HUB сайта. RODC будет получать все данные Active Directory кроме незащищенной информации; по умолчанию, такие учетные данные как Domain Admins, Enterprise Admins и Schema Admins исключены из процесса репликации в RODC. Если приложению требуется доступ для записи в Active Directory, RODC отправляет ответ по протоколу LDAP, который автоматически перенаправляет приложение на контроллер домена с доступом записи, расположенный на головном HUB сайте. При необходимости RODC также способен запускать роль глобального каталога (Global Catalog Role) для более быстрой регистрации. Это большое преимущество для офисов филиалов компании, поскольку если кто-либо получит физический доступ к серверу, или даже украдет его, он сможет взломать персональные пароли учетных записей в Active Directory, но не сможет получить доступ к незащищенным данным, поскольку они находятся не на RODC. Это также означает, что эти незащищенные учетные записи администраторов не смогут зарегистрироваться в RODC, если отсутствует WAN соединение с головным HUB сайтом. Чтобы внедрить RODC в ваше окружение, вам необходимо запустить домен и область (forest) в режиме Windows Server 2003, а контроллер домена с функцией эмулятора головного сервера (PDC emulator) в режиме Windows Server 2008. Разделение административных ролей (Administrative Role Separation)Вы можете назначать разрешения локального администратора для сервера RODC любому пользователю в Active Directory. Пользователь с назначенной учетной записью теперь сможет входить на сервер и поддерживать его работоспособность, не имея при этом никаких разрешений AD DS. Он также не имеет доступа к другим контроллерам доменов в Active Directory, в этом случае безопасность домена не подвергается риску. Кэширование мандатов (Credential Caching)По умолчанию RODC не хранит каких-либо пользовательских или компьютерных мандатов за исключением учетной записи самого RODC и специальной учетной записи 'krbtgt', которая есть на всех RODC. Однако RODC можно настроить на кэширование паролей, это делается с помощью политики репликации паролей (Password Replication Policy). Политика репликации паролей определяет, разрешено ли копирование с контроллера с доступом записи на RODC для мандатов данного пользователя или компьютера. Если определенному пользователю разрешен доступ, его мандаты кэшируются на RODC при входе. Когда учетная запись успешно аутентифицирована вопреки RODC, он пытается связаться с контроллером домена, имеющим доступ записи, на HUB сайте. Если пароль не кэширован, RODC направит запрос аутентификации на контроллер с доступом записи. Контроллер, получивший запрос, распознает, что запрос направлен с RODC и сверяется с политикой репликации паролей. Преимущество кэширования мандатов заключается в том, что оно помогает защитить пароли в офисах филиалов и сводит к минимуму незащищенность мандатов в случае, если RODC подвергнут риску. При использовании кэширования мандатов в случае кражи RODC, пароли учетных записей и компьютеров можно восстановить, в зависимости от того, какому RODC они принадлежат. Кэширование мандатов можно оставить отключенным, это снизит возможный риск, но с другой стороны это увеличит объем WAN трафика, поскольку все запросы аутентификации будут направляться на контроллер с доступом записи на головном HUB сайте. Служба доменных имен, доступная только для чтения (Read-Only DNS)В дополнение к RODC, можно также устанавливать службу DNS. DNS сервер, запущенный на RODC не поддерживает динамических обновлений. Однако клиенты могут использовать DNS сервер для запроса разрешения имени. Поскольку служба DNS доступна только для чтения (Read-Only), клиенты не смогут обновлять в ней записи. Однако если клиент хочет обновить свои записи DNS, RODC отправит запрос на сервер DNS с доступом записи. Обновленная запись затем будет скопирована с сервера DNS с доступом записи на DNS сервер на RODC. Это специальная репликация одного объекта (DNS запись), позволяющая обновлять серверы RODC DNS. Клиенты офисов филиалов получают более быстрые разрешения имен благодаря этой репликации. Службы Restartable Active Directory Domain Services. В Windows Server 2008 службы Active Directory Domain Services теперь можно останавливать и перезапускать. Это означает, что вы можете остановить AD DS, чтобы выполнить определенные задания и обслуживание, что в предыдущих версиях Windows Server требовало перезагрузки в режиме Directory Services Restore Mode (DSRM). Это отличная характеристика для прописывания сценариев и автоматизации этих заданий. Возможные режимы для AD DS:

Задания, ранее требовавшие перезагрузки для работы Active Directory в автономном режиме, теперь доступны напрямую из консоли, и это очень удобно. Это придает гибкости администраторам для более быстрого обслуживания Active Directory, и выполнения заданий при ее работе в автономном режиме. Разветвленная политика паролей (Fine-Grained Password Policies)До выхода Windows Server 2008, можно было использовать только один пароль и политику блокировки нежелательных учетных записей на одном домене, которые применялись для всех пользователей домена. Новой характеристикой Windows Server 2008 AD DS является то, что с помощью разветвленной политики паролей теперь можно определять различный ряд паролей или политик блокировки для различного ряда пользователей в рамках одного домена. Разветвленная политика паролей дает следующие возможности: Политика паролей:

Политика блокировки (Lockout Policy):

Эту политику можно применять к объектам пользователей и группам глобальной безопасности. Ее невозможно применить к OU. Чтобы использовать эту характеристику, функциональный уровень домена должен быть не ниже Windows Server 2008. ЗаключениеСлужбы Windows Server 2008 Active Directory Domain Services (AD DS) обладают несколькими новыми замечательными параметрами и функциями, которые позволяют значительно оптимизировать процесс управления доменом. Для офисов филиалов компаний контроллеры домена Read-Only Domain Controller (RODC) являются отличным решением с Windows Server 2008; это значительное укрепление безопасности для организаций, использующих контроллеры доменов в удаленных местах. Разветвленная политика паролей – это отличная характеристика, дающая дополнительную гибкость любому домену с возможностью использовать несколько паролей и политик блокировки. Вместе эти новые характеристики повышают безопасность и гибкость Active Directory. Дополнительные источники о Windows Server 2008

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|