Network Access Protection (защита доступа к сети) – это новый инструмент для контроля доступа к сети, входящий в состав операционной системы Windows Server 2008. Network Access Protection, или сокращенно NAP, позволяет вам контролировать, какие компьютеры могут взаимодействовать в вашей сети. Возможность взаимодействия с сетью определяется тем фактором, удовлетворяет ли клиентский компьютер NAP требованиям безопасности, которые заданы вашими политиками NAP. NAP имеет несколько 'движущих частей', из-за которых его сложно настраивать. Дополнительно проблемой также является тип усиления, который вы хотите подключить. Например, есть несколько клиентов NAP Enforcement Clients, которые контролируют доступ к сети на основании информации об IP адресе, или, основываясь на том, имеет ли клиент сертификат, который позволяет ему подключиться к сети. В этой статье я помогу вам объединить простые решения для усиления DHCP NAP. Когда вы используете усиление DHCP NAP, то сервер DHCP становится вашим сервером для сетевого доступа. Это означает, что сервер DHCP отвечает за обеспечение клиентских компьютеров NAP информацией согласно их уровню соответствия. Если клиентский компьютер NAP удовлетворяет определенным условиям, то он получает информацию об IP адресах, которая позволяет ему подключаться к другим компьютерам в вашей сети. Если клиентский компьютер NAP не соответствует вашим политикам здоровья, то клиенту NAP будет присвоен IP адрес, который ограничивает число компьютеров, к которым он может подключиться. Обычно, ваша политика NAP позволит компьютерам, которые ей не удовлетворяют, подключиться к контроллерам домена и серверу сетевой инфраструктуры. В сценарии усиления DHCP NAP Enforcement требуются другие сервера. Т.к. в этом сценарии сервер DHCP является сервером сетевого доступа, то вам нужен сервер RADIUS, который будет содержать ваши политики NAP. Есть несколько политик, которые хранятся на сервере RADIUS совместимым с NAP, такие как политики состояния, сетевые политики, а также политики запросов на подключение. В Windows Server 2008 в качестве сервера RADIUS, на котором хранятся ваши политики NAP, используется сервер сетевой политики Network Policy Server (NPS). Сервер NPS будет взаимодействовать с вашим сервером DHCP и информировать ваш сервер DHCP о том, удовлетворяет ли клиент вашим политикам NAP или нет. Для того, чтобы установить вашу политику состояния (heath policy), вы должны установить по крайней мере один валидатор Security Health Validator (SHV) на сервере NPS. По умолчанию, Windows Server 2008 предоставляет вам Windows Security Health Validator, который вы можете использовать для задания ваши политик состояния. На стороне клиента есть два компонента, которые вы должны включить – это агент NAP Agent и клиент усиления NAP Enforcement client. Агент NAP Agent собирает информацию о состоянии безопасности клиентского компьютера, а NAP Enforcement Agent используется для усиления политики NAP, в зависимости от выбранного вами типа усиления. В сценарии, который мы используем в этой статье, мы подключим DHCP NAP enforcement agent. Тестовая сеть очень простая. Она состоит из трех машин:

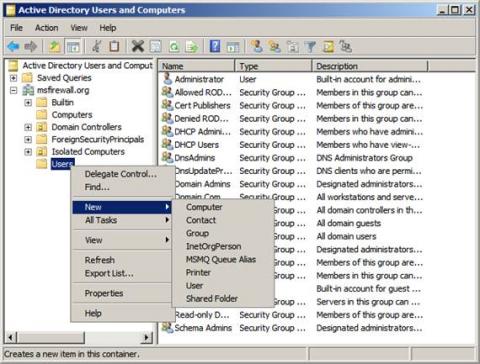

Прочитайте эти инструкции несколько раз перед реализацией их в вашей лаборатории. Убедитесь, что вы понимаете для чего необходим каждый этап, и никогда не стесняйтесь обращаться ко мне на tshinder@isaserver.org, если у вас возникнуть какие-либо вопросы относительно конфигурации. Приступим! Создание группы безопасности (Security Group) для клиентов NAPВначале мы создадим группу безопасности для компьютеров, к которым будут применены политики NAP policy. Откройте консоль Active Directory Users and Computers, щелкните правой кнопкой на узле Users (пользователи). Выделите New (создать) и укажите Group (группа).

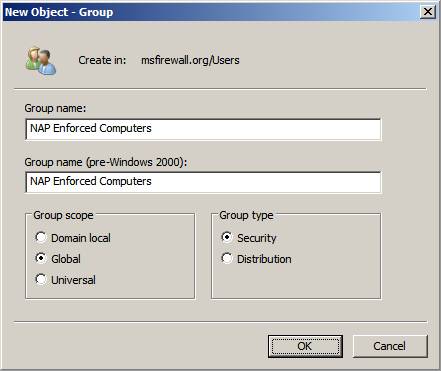

Рисунок 1 В диалоговом окне New Object ' Group введите NAP Enforced Computers в текстовом поле Group Name (название группы). Выберите параметр Global (глобальная) в списке Group scope (область действия группы) и выберите параметр Security в списке Group type (тип группы). Нажмите на кнопку OK.

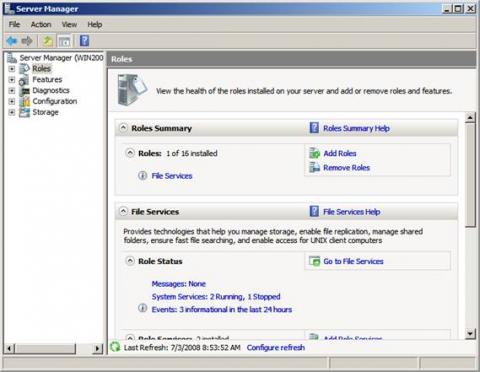

Рисунок 2 Установка NPS и DHCP на сервер NPSНа компьютере NPS будет размещаться роли сервера сетевой политики Network Policy Server и сервера DHCP. Обратите внимание, что вы можете установить сервер DHCP, не на сервер NPS, а на другой сервер, на котором будут размещаться политики NAP, но вам будет необходимо настроить этот удаленный сервер DHCP на работу в качестве DHCP и NPS, а затем настроить этот сервер NPS на передачу запросов на аутентификацию на этот сервер NAP. Чтобы немного облегчить задачу, мы установим сервера NPS и DHCP на одну машину. В консоли Server Manager выделите узел Roles (роли), а затем нажмите на ссылку Add Roles (добавить роли), как видно из рисунка ниже.

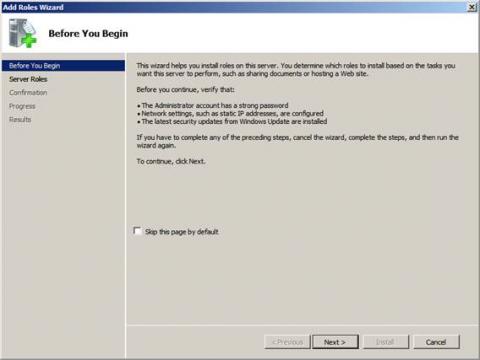

Рисунок 3 Нажмите на кнопку Next (Далее) на странице Before You Begin.

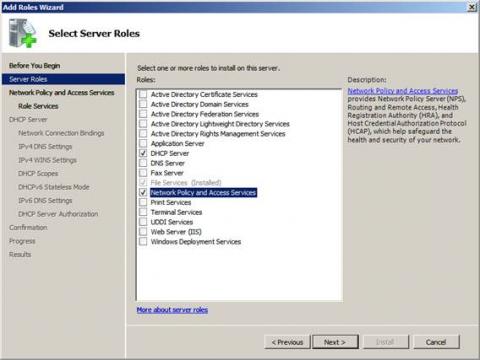

Рисунок 4 На странице Select Server Roles (выбор серверных ролей) поставьте галочку в поле DHCP Server и Network Policy and Access Services. Нажмите на кнопку Next (Далее).

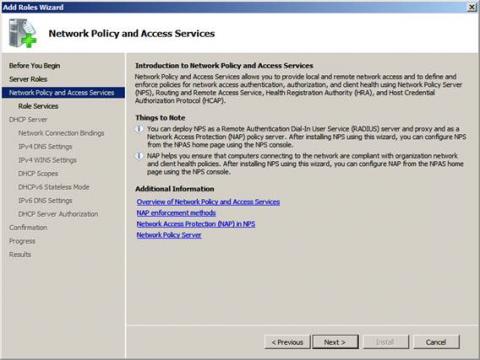

Рисунок 5 Прочитайте информацию на странице Network Policy and Access Services, а затем нажмите на кнопку Next (Далее).

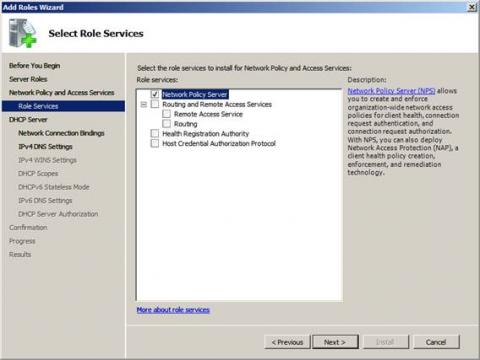

Рисунок 6 Нам не нужны все службы ролей, которые предоставляет роль Network Policy and Access Services. Нам нужна лишь роль RADIUS (Network Policy Server). Поставьте галочку в поле Network Policy Server (сервер сетевой политики). Не выбирайте никаких других параметров. Нажмите на кнопку Next (далее).

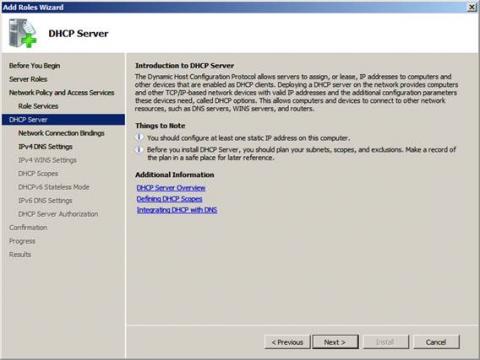

Рисунок 7 Прочитайте информацию на странице DHCP Server и нажмите на кнопку Next (далее).

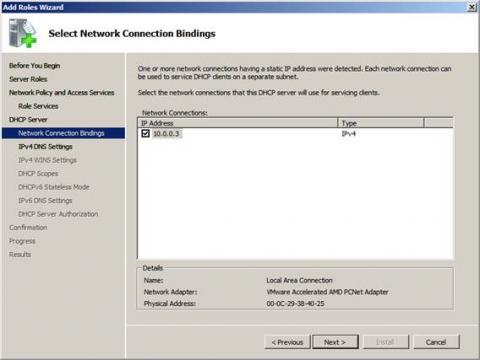

Рисунок 8 Менеджер сервера Server Manager немного облегчает нам жизнь, т.к. он предлагает возможность настройки сервера DHCP в процессе установки. На странице Select Network Connection Bindings выберите IP адреса, по которым будет слушать ваш сервер DHCP. Ваш выбор здесь зависит от сложности вашего DHCP окружения, т.к. у вас может быть более одного IP адреса, связанного с DHCP сервером. Но в нашем сценарии у нас будет всего один IP адрес, привязанный к этой машине. Поставьте галочку в поле IP address, а затем нажмите на кнопку Next (далее).

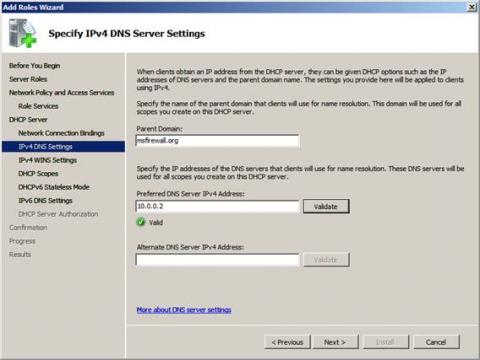

Рисунок 9 На странице Specify IPv4 DNS Server Settings у вас есть возможность настройки некоторых параметров DHCP. Введите название вашего домена в текстовом поле Parent Domain (родительский домен), и введите IP адрес вашего сервера DNS в текстовом поле Preferred DNS Server IPv4 Address. В нашем примере домен называется msfirewall.org, поэтому мы введем это название и IP адрес нашего DNS сервера 10.0.0.2. У нас нет альтернативного DNS сервера в нашем примере, поэтому мы нажмем на кнопку Next (далее).

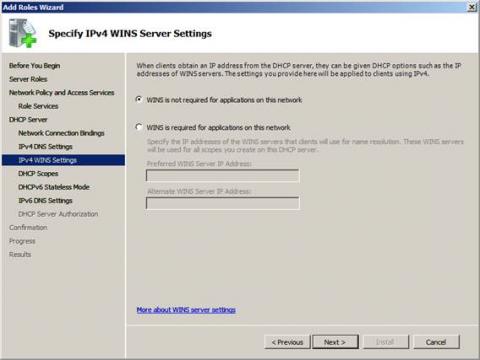

Рисунок 10 У нас нет сервера WINS в нашей тестовой сети, поэтому мы ничего не будем вводить на странице Specify IPv4 WINS Server Settings. Просто выберите параметр WINS is not required for applications on this network (WINS не нужен для приложений в этой сети) и нажмите на кнопку Next (далее).

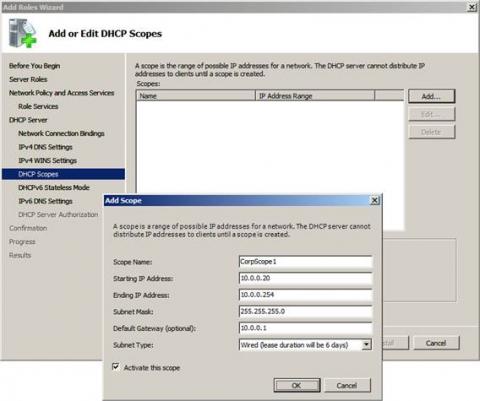

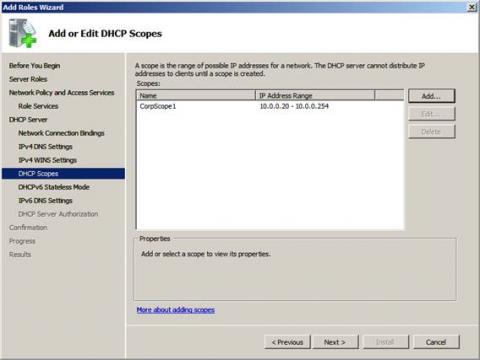

Рисунок 11 На странице Add or Edit DHCP Scopes нажмите на кнопку Add (добавить). В диалоговом окне Add Scope (добавление области действия) введите Scope Name (название области действия), Starting IP Address (начальный IP адрес), Ending IP Address (конечный IP адрес), Subnet Mask (маска подсети), Default Gateway (шлюз по умолчанию) и выберите срок аренды. На рисунке ниже изображены значения этих параметров для нашей тестовой сети. Нажмите на кнопку OK в диалоговом окне Add Scope.

Рисунок 12 Нажмите на кнопку Next (далее) в диалоговом окне Add or Edit DHCP Scopes.

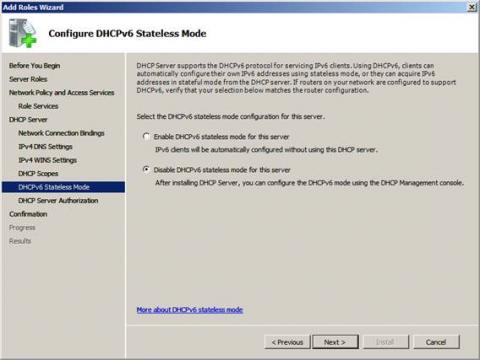

Рисунок 13 Мы не используем IPv6 в этой тестовой сети, поэтому выберем параметр Disable DHCPv6 stateless mode for this server и нажмем на кнопку Next (далее).

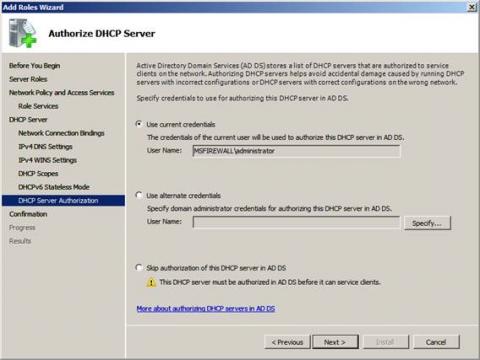

Рисунок 14 Для работы в нашем домене этот DHCP сервер должен пройти авторизацию в Active Directory. Выберите параметр Use current credentials (использовать текущие права), если вы работаете от имени администратора домена. Если нет, то выберите параметр Use alternate credentials (использовать альтернативные права) и нажмите на кнопку Specify (указать). В этом примере я работаю под учетной записью администратора домена, поэтому я выбираю параметр Use current credentials и нажимаю на кнопку Next (далее).

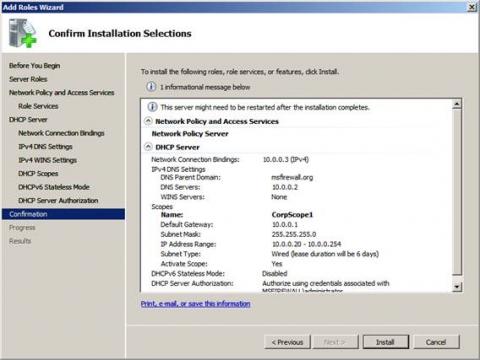

Рисунок 15 Просмотрите ваши параметры на странице Confirm Installation Selections и нажмите на кнопку Install (установить).

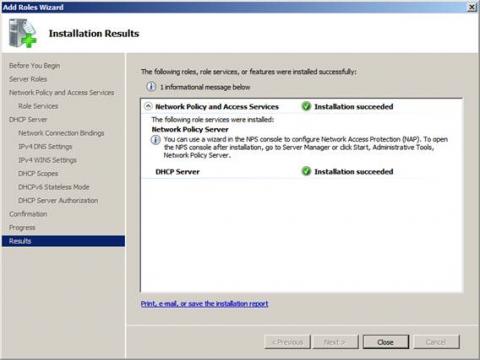

Рисунок 16 Нажмите на кнопку Close (закрыть) на странице Installation Results (результаты установки), после того, как вы убедитесь, что установка серверов NPS и DHCP прошла успешно.

Рисунок 17 РезюмеВ первой части этой статьи, посвященной использованию усилений NAP DHCP, мы рассказали о некоторых основных концепциях NAP. Затем мы создали группу безопасности для наших клиентских компьютеров NAP, а затем установили компоненты сервера DHCP и NPS. Во второй части этой статьи мы воспользуемся мастером NAP для создания политики усиления NAP DHCP, а затем подробно рассмотрим параметры, созданные мастером. До встречи! 'Tom.

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|