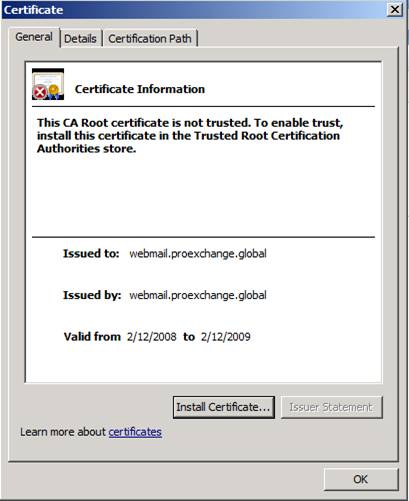

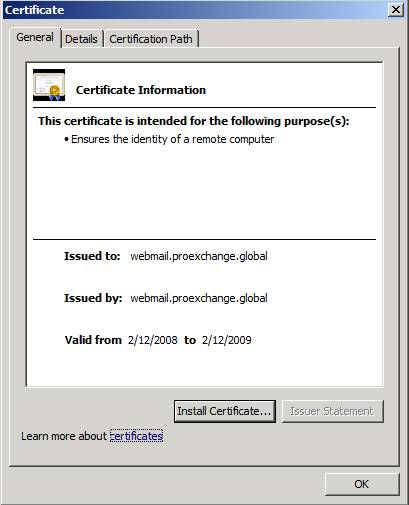

Сертификаты можно использовать для шифрования потока коммуникации между конечными точками, которыми могут быть как клиенты так и серверы. Сертификаты могут также использоваться этими конечными точками для аутентификации друг на друге. В Exchange 2007 есть несколько компонентов, которые используют сертификаты для шифрования, аутентификации или в обоих случаях. В первой части этой серии я предоставил вам обзор различных компонентов Exchange, которые используют сертификаты, а также рассказал с какой целью они их используют. Я также подробно рассказал о функциях стандартного генерирования самоподписных сертификатов (by-default generated self-signed certificate). В этой части серии я расскажу о требованиях к сертификатам, которые нужно учитывать при их получении. В заключительной третьей части серии я предоставлю вам подробное описание различных команд Exchange Management Shell, которые используются для создания, управления и удаления сертификатов Exchange. Как доверять самоподписным сертификатам (Self-Signed Certificate)?Как говорилось в первой части этой серии статей, можно настраивать Exchange (он имеет поддержку) на использование самоподписных сертификатов для внутренних сценариев. Чтобы убедиться в том, что ваши клиенты не получают никаких предупреждений безопасности при подключении к серверу клиентского доступа Exchange 2007 Client Access, нужно, чтобы ваши пользователи доверяли самоподписным сертификатам. Помните, что обучение пользователей игнорированию уведомлений безопасности является ОЧЕНЬ плохой мыслью! На рисунке 1 показано, что самоподписной сертификат не имеет доверия при использовании Outlook Web Access.

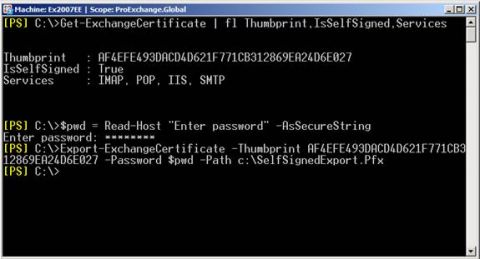

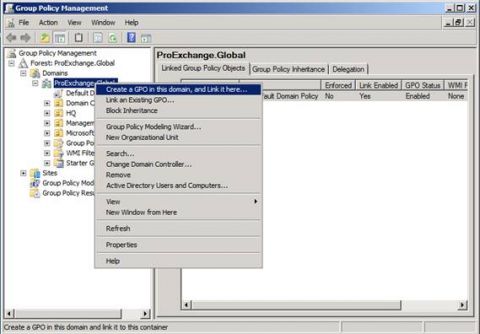

Рисунок 1: Отсутствие доверия самоподписному сертификату Есть несколько методов проверки того, что пользователи воспринимают самоподписной сертификат как тот, которому можно доверять. Я опишу лишь один способ, который не требует абсолютно никаких действий со стороны пользователей, этим способом является публикация самоподписного сертификата с помощью групповой политики. Однако следует помнить, что нужно будет повторять эти действия при каждом обновлении самоподписного сертификата! 1. Экспортирование самоподписного сертификата Чтобы экспортировать самоподписной сертификат, можно воспользоваться командой Export-ExchangeCertificate оболочки Exchange Management Shell. Поскольку это автоматически включает частный ключ, вам нужно определить пароль, что я собственно и сделал в примере на рисунке 2 путем определения переменной строки безопасности $pwd. Обратите внимание, что самоподписной сертификат можно экспортировать только в том случае, если вы отметили его как сертификат, имеющий экспортируемый частный ключ (об этой процедуре говорилось в первой части). Рисунок 2: Экспортирование самоподписного сертификата 2. Публикация самоподписного сертификата в качестве доверенного сертификата с помощью групповой политики Можно опубликовать экспортированный сертификат в личном хранилище пользователя с помощью групповой политики. В следующем примере я запустил консоль управления групповой политикой для создания новой групповой политики и ее применения к домену (рисунок 3).

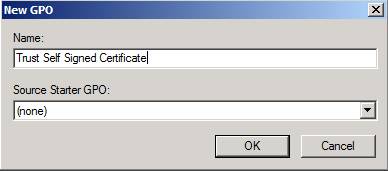

Рисунок 3: Создание и присоединение нового объекта групповой политики (GPO) к домену Я назвал новый GPO Trust Self Signed Certificate, и не использовал никакого объекта Source Starter GPO (рисунок 4).

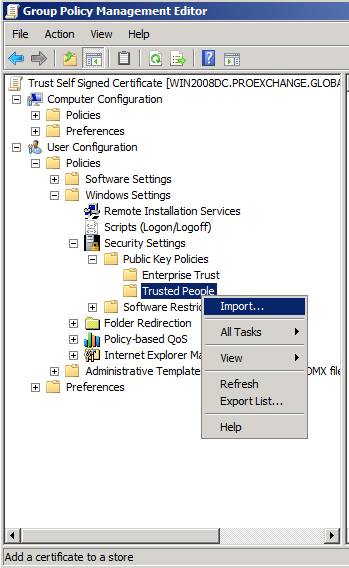

Рисунок 4: Название нового GPO Поскольку я хочу импортировать экспортированный самоподписной сертификат, я перейду к Конфигурации пользователя, Политикам, Настройкам Windows, Политикам частного ключа и правой клавишей нажму Доверенные люди (Trusted People), чтобы запустить мастера импортирования сертификатов (рисунок 5).

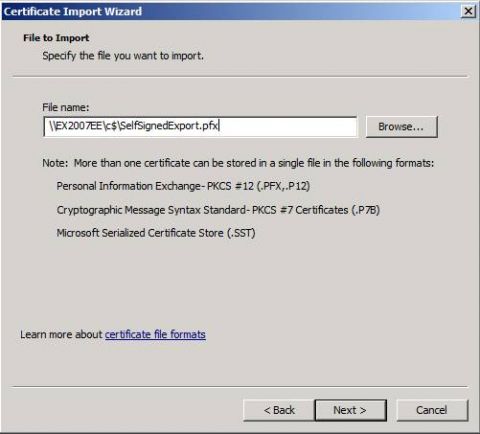

Рисунок 5: Запуск мастера импортирования сертификатов Я укажу ранее созданный файл путем выполнения команды Export-ExchangeCertificate, и нажму Далее для продолжения (рисунок 6).

Рисунок 6: Выбор файла для импортирования Далее я введу пароль, который использовал для экспорта частного ключа и нажму Далее, чтобы продолжить (рисунок 7).

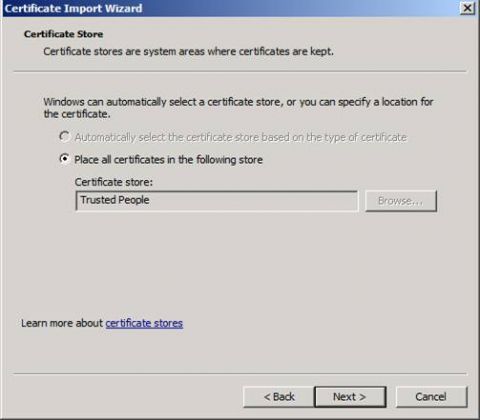

Рисунок 7: Ввод пароля, использовавшегося для защиты частного ключа Хранилищем сертификатов, в котором будет храниться сертификат, будет Личное хранилище (Personal Store), жмем Далее для продолжения (рисунок 8).

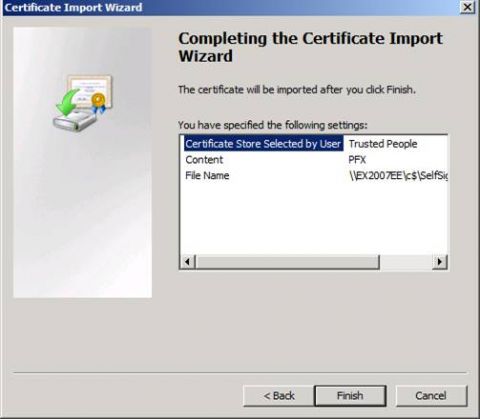

Рисунок 8: Выбор хранилища сертификата, в котором будет находиться сертификат Для завершения жмем Готово после просмотра всех имеющихся параметров (рисунок 9).

Рисунок 9: Завершение работы мастера импортирования сертификатов Мастер импортирования сертификатов скажет о том, что процесс импортирования успешно завершен. Жмем OK, и процесс импортирования завершен, групповая политика готова к применению (рисунок 10).

Рисунок 10: Импортирование прошло успешно При следующем входе пользователя в домен или обновлении групповой политики самоподписной сертификат будет отмечен, как доверенный. Это видно при получении доступа к Outlook Web Access (рисунок 11).

Рисунок 11: Самоподписной сертификат = доверенный (Trusted) Получение сертификата из публичного центра сертификации (public certification authority)Несмотря на то, что Exchange 2007 может генерировать самоподписные сертификаты во время установки, и вы можете заставить клиентов доверять им, следует помнить то, о чем я писал в первой части:

Поэтому рекомендуется получить сертификат из центра сертификации. Можно установить собственный центр сертификации или получить сертификат из публичного центра сертификации. Компания Microsoft рекомендует получать сертификаты из публичного центра сертификации в следующих ситуациях:

Если вы получаете сертификат из публичного центра сертификации, вам не придется тратить массу усилий на то, чтобы ваш центр сертификации воспринимался как доверенный клиентами, не входящими в домен, и/или партнерскими организациями, которые хотят настроить безопасность домена с вашей средой Exchange. Компания Microsoft опубликовала статью в базе знаний (Unified Communications Certificate Partners for Exchange 2007 and for Communications Server 2007) со списком центров сертификации, издающих унифицированные сертификаты коммуникации для Microsoft Exchange и для Communications Server 2007 (Unified Communications Certificates for Microsoft Exchange and for Communications Server 2007), которые можно использовать для установки функции Безопасности домена. Что такое публичный центр сертификации?Публичные центры сертификации, также известные как корневые центры сертификации (root certification authorities), являются издателями сертификатов, которым доверяют практически все основные обозреватели и приложения, тем самым избавляя от необходимости делать центр сертификации доверенным. Когда вы принимаете решение о получении сертификата с публичного центра сертификации, вам нужно знать, будет ли этот публичный центр сертификации доверенным для всех приложений, которые вы будете использовать, и может ли он предоставить необходимые вам сертификаты (речь идет об именах, сроке действия и т.д.). Какие имена нужны в сертификатеРассматривая сертификат и причины, по которым сертификат непригоден для шифрования и аутентификации в Exchange, обычно все сводиться к четырем следующим моментам:

Несмотря на то, что некоторые приложения, такие как Outlook Web Access, позволяют использовать сертификат, даже если он выпущен не доверенным ЦС, или сертификат был выпущен для другого адреса веб сайта, не рекомендуется игнорировать данные предупреждения, поскольку они могут означать, что кто-то или какой-либо процесс пытается вас одурачить или перехватить какие-нибудь данные, о чем четко написано в Microsoft Internet Explorer 7 (рисунок 12).

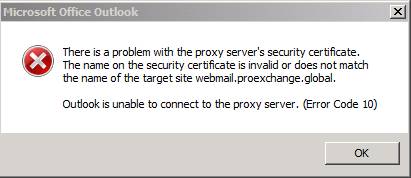

Рисунок 12: Предупреждение сертификата безопасности Outlook Anywhere и Exchange ActiveSync работать не будет, если есть проблемы с сертификатом (рисунок 13).

Рисунок 13: Outlook Anywhere не может подключиться, поскольку имя сертификата безопасности не совпадает с именем целевого сайта Давайте рассмотрим имена, которые нужны в сертификате безопасности для сервера клиентского доступа:

Имена сертификатов безопасности, которые нужны для ваших серверов Hub/Edge Transport:

А для сервера унифицированного обмена сообщениями (Unified Messaging server) нужно лишь FQDN роли сервера Unified Messaging. Примерная ситуация Представьте, что у вас есть среда, показанная на рисунке 14.

Рисунок 14: Примерная организация Exchange В этой среде Exchange вы публикуете Outlook Web Access и Outlook Anywhere с помощью сервера ISA, расположенного в DMZ. Почта, отправляемая из вашей организации и приходящая на нее, проходит через роль сервера Exchange Edge, также расположенного в DMZ. В вашей организации Exchange есть два домена, за которые она отвечает: ProExchange.Global и BelgianBeers.Rock. Вы согласились настроить безопасность домена (Domain Security) между вашей Exchange организацией и одной из партнерских организаций Sunshine.Edu. EdgeSync настроена на репликацию вашей конфигурации и информации получателя на сервер Edge. Вы получите два сертификата с публичного доверенного ЦС, один для публикации Outlook Web Access и Outlook Anywhere, а второй для установки безопасности домена между вашей организацией Exchange и Sunhine.Edu. В таблице 1 приведен список серверов Exchange и их ролей, которые есть в данной среде Exchange. Таблица 1

Более подробное рассмотрение вашей организации Exchange открывает URL, перечисленные в таблице 2, которые используются пользователями извне и внутри для подключения к своим почтовым ящикам. Таблица 2: URL

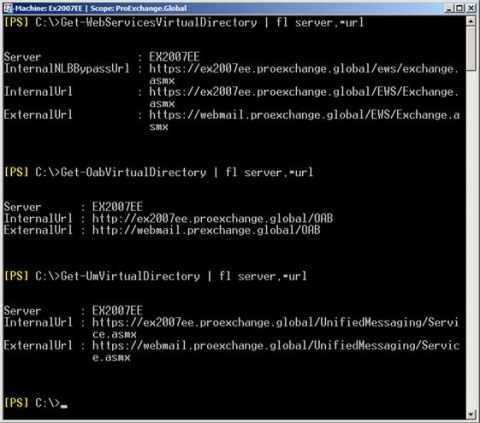

Эти URL можно получить и изменить с помощью оболочки Exchange Management Shell. На рисунке 15 приведены команды Exchange Management Shell для получения URL, предоставленных Exchange веб службой Autodiscover для клиентов Microsoft Office Outlook 2007.

Рисунок 15: Параметры конфигурации InteralUrl и ExternalUrl В таблице 3 приведен список записей, зарегистрированных в DNS. Таблица 3: Записи, зарегистрированные в DNS

Чтобы включить безопасный доступ к Outlook Web Access и опубликовать Outlook Anywhere, следующие имена должны присутствовать в сертификате, который вы включите для службы IIS на внутреннем сервере клиентского доступа (Client Access Server) и экспортируете на свой сервер ISA 2006 Sp1:

Чтобы включить EdgeSync, предложить случайный TLS и настроить безопасность домена с партнерской организацией Sunshine.Edu, вам нужен сертификат для роли сервера Microsoft Exchange Edge со следующими именами:

В третьей части этой серии статей я покажу вам подробные шаги для того, чтобы создавать запрос сертификата с именами SAN, и как импортировать и включать приобретенный сертификат для ваших служб Exchange. ЗаключениеВ первой части этой серии о сертификатах Exchange мы рассмотрели то, какие компоненты Exchange 2007 используют сертификаты, и какими характеристиками обладает самоподписной сертификат. В этой части я показал вам, как можно делать самоподписные сертификаты доверенными и какие имена нужны вашему сертификату Exchange, прежде чем его можно будет использовать. В третьей части я подробно расскажу о различных командах Exchange Management Shell, которые можно использовать для создания, управления и удаления сертификатов Exchange.

Теги:

Exchange 2007.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|