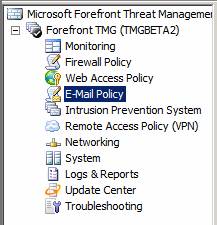

В первых двух статьях этого цикла о новинках и улучшениях в брандмауэре TMG Beta 2 мы рассмотрели функции, расположенные на вкладках Monitoring, Firewall Policy и Web Access Policy. В третьей статье цикла мы поговорим о том, что нам доступно на вкладках E-mail Policy(политика работы с электронной почтой), Intrusion Prevention System (система отражения вторжений) и Remote Access Policy (VPN) (политика удаленного доступа). E-mail PolicyОдним из самых серьезных улучшений в TMG Beta 2 является добавление функции защиты электронной почты. В ISA некоторое время присутствовал определенный уровень защиты SMTP, тот, который получался благодаря фильтру SMTP и экранировщику сообщений SMTP. Последний был включен в ISA 2004, но потом его убрали в ISA 2006, предполагая более практичное решение проблемы защиты электронной почты в выходящем брандмауэре TMG. Этого стоило ждать. В TMG Beta 2 вы получаете практичную защиту электронной почты с компонентом Exchange Edge и с компонентом Forefront Security for Exchange. Эти два компонента работают согласованно для обеспечения сильной защиты от спама и вредоносных программ. И что особенно приятно в объединении этих двух компонентов в брандмауэре TMG Beta 2, это то, что все сложности настройки каждого их них в своей собственной консоли устранены, и теперь они настраиваются через консоль брандмауэра TMG. Гарантирую, вам это понравится. Однако, есть у функции защиты электронной почты и недостаток. В предыдущих версиях брандмауэра TMG (до Beta 2) компонент Exchange Edge устанавливался вместе с брандмауэром TMG. Но из-за некоторых проблем с лицензированием теперь устанавливать компонент Exchange Edge необходимо до установки TMG. В следующей статье я подробнее распишу, что нужно предпринять, чтобы обеспечить сильную защиту электронной почты с помощью TMG, а также детально расскажу, как грамотно настроить эту защиту. Начнем с вкладки E-Mail Policy. Нажмите на эту вкладку в левой панели консоли TMG.

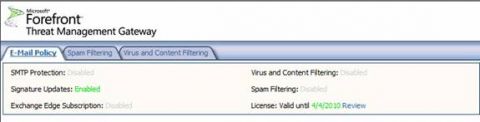

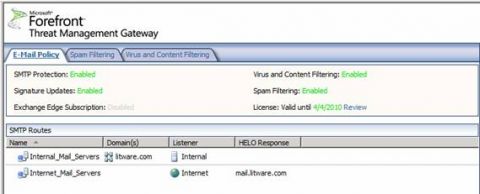

Рисунок 1 Появится средняя панель консоли. Вверху этой панели вы увидите состояние некоторых функций. Перед тем, как настроить функцию защиты SMTP, вы увидите следующее в панели состояние в верхней части средней панели консоли брандмауэра TMG:

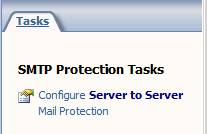

Замечание: Для версии Beta 2 брандмауэра TMG функция Edge Subscription не работает. Если вы работаете именно с этой версией, не пытайтесь включить Edge Subscription. Рисунок 2 Давайте посмотрим, на что похож процесс установки SMTP. В правой панели консоли брандмауэра TMG щелкните по ссылке Configure Server to Server Mail Protection (Настроить защиту почты Server to Server).

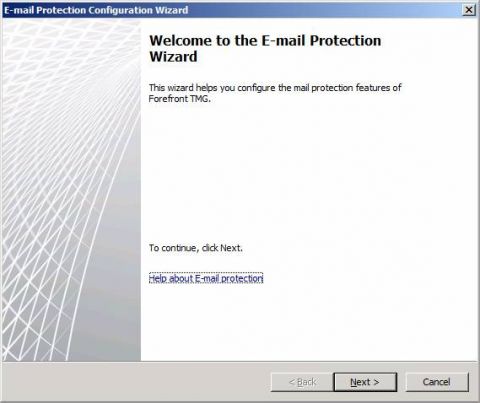

Рисунок 3 Это вызовет страницу Welcome to the E-mail Protection Wizard (Добро пожаловать в мастер защиты электронной почты). Щелкните Next.

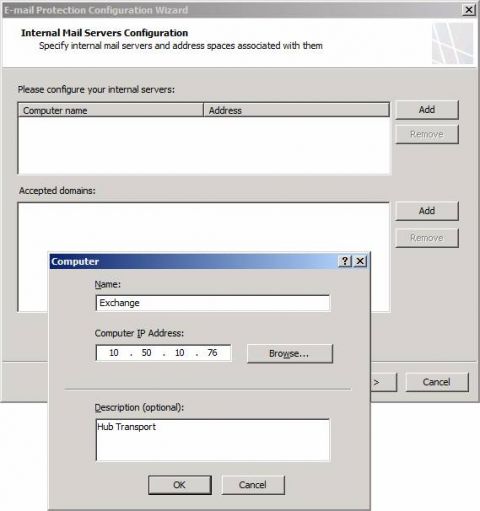

Рисунок 4 На странице Internal Mail Servers Configuration(Настройка внутренних серверов почты) вы указываете внутренние почтовые серверы и домены SMTP, для которых вы хотите получать входящую почту. В секции Please configure your internal servers(Пожалуйста, настройте ваши внутренние серверы) щелкните на кнопку Add. Это вызовет диалоговое окно Computer. В этом диалоговом окне введите имя сервера SMTP. Обратите внимание, что это может быть транспортный сервер-концентратор Exchange или любой другой сервер входящих сообщений SMTP, например, релей входящих сообщений SMTP. Я хочу обратить ваше внимание на то, что вам нет необходимости использовать Exchange в качестве внутреннего сервера SMTP. Введите IP-адрес внутреннего сервера SMTP в текстовом окне Computer IP Address, а затем введите описание этой машины в текстовом окне Description (optional). Щелкните OK. Хотя может показаться, что таким образом мы создаем объект Computer, который может быть повторно использован для других правил, это неверно. Этот объект доступен только для функции защиты SMTP.

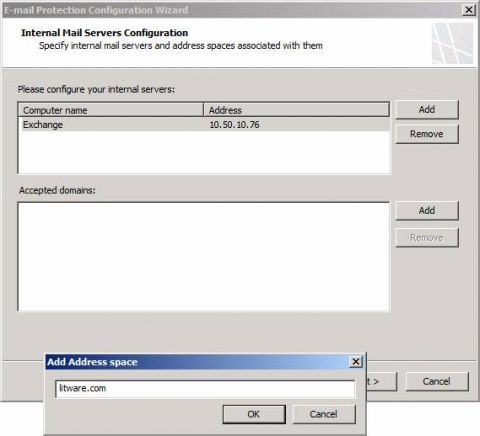

Рисунок 5 В секции Accepted domains щелкните на кнопку Add. В диалоговом окне Add Address space введите имя домена электронной почты, для которого вы собираетесь принимать входящую почту. Вы можете ввести несколько доменов, если вы хотите принимать почту для нескольких доменов. Входящие сообщения для доменов, не входящих в этот список, будут отклоняться защитными механизмами брандмауэра TMG (в части компонентом Exchange Edge). Щелкните OK для сохранения домена.

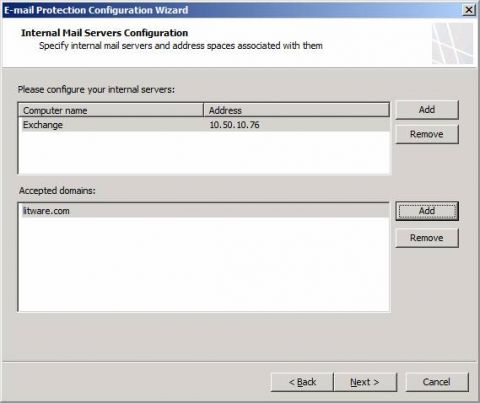

Рисунок 6 Щелкните Next на странице Internal Mail Servers Configuration.

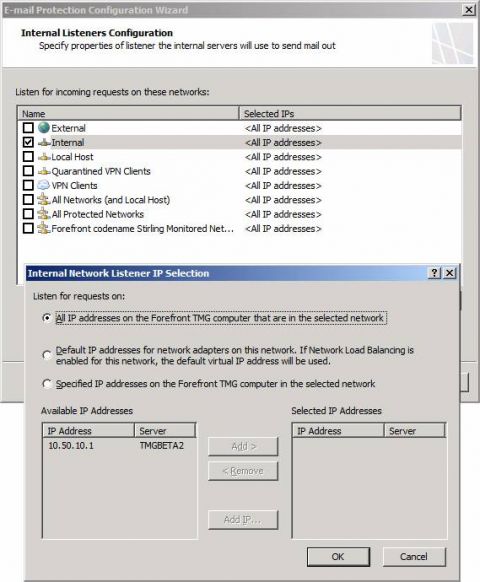

Рисунок 7 На странице Internal Listeners Configuration выберите сеть, для которой вы хотите, чтобы брандмауэр TMG принимал исходящую почту с ваших внутренних серверов SMTP. В большинстве случаев (но не во всех, так как каждое развертывание имеет собственные характеристики) это будет сеть по умолчанию Internal Network, которая появляется на схеме как Internal. Если у вас несколько IP-адресов, связанных с интерфейсом, вы можете выбрать один IP-адрес, который будет использоваться, как показано на диалоговом окне Internal Network Listener IP Selection. Щелкните Next.

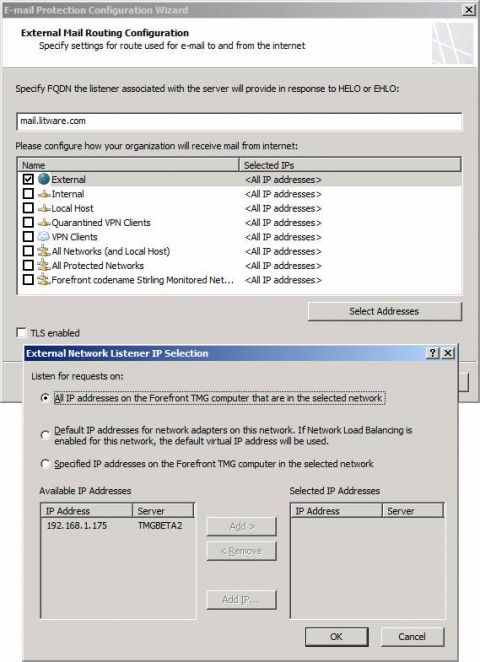

Рисунок 8 В диалоговом окне External Mail Routing Configuration в текстовом окне Specify FQDN the listener associated with the server will provide in response to HELO or EHLO введите имя, которое по вашему желанию будет использоваться брандмауэром TMG для откликов HELO или EHLO. Это важная настройка, так как именно это имя будет возвращаться в ответ на запросы DNS об IP-адресе для внешнего интерфейса брандмауэра ISA, принимающего соединение. Хотя это и не техническое требование, оно поможет избежать проблем с конкретными реализациями решений против спама, применяемых в Интернете. В секции Please configure how your organization will receive mail from Internet выберите сеть, в которую будет отправляться входящая почта. В большинстве случаев (опять же, не во всех; каждая реализация может отличаться от других) это будет сеть по умолчанию External Network. Если у вас несколько IP-адресов на внешнем интерфейсе, вы можете выбрать конкретный IP-адрес, как показано на рисунке ниже. Щелкните Next.

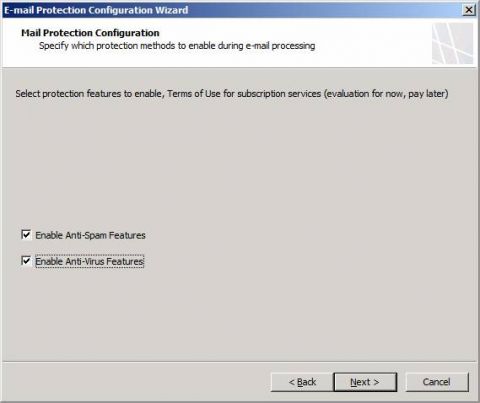

Рисунок 9 На странице Mail Protection Configuration поставьте отметки для Enable Anti-Spam Features и Enable Anti-Virus Features. Применение этих настроек включает антиспамовые и антивирусные возможности на Exchange Edge и Forefront Security для Exchange. Щелкните Next.

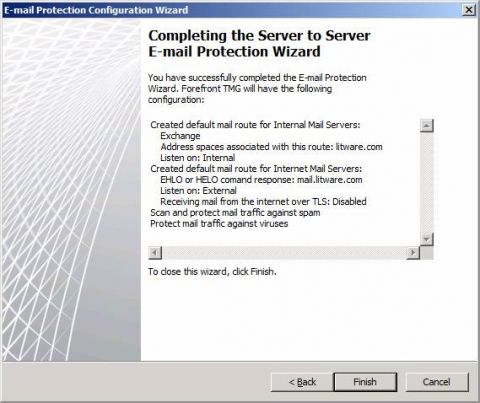

Рисунок 10 Проверьте информацию на странице Completing the Server to Server E-mail Protection Wizard и нажмите Finish.

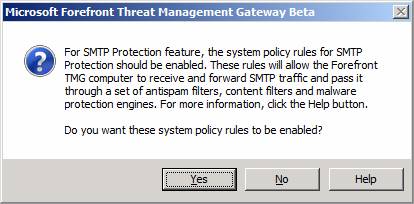

Рисунок 11 Обратите внимание на то, что после того, как вы нажали Finish появляется диалоговое окно Microsoft Forefront Threat Management Gateway Beta, информируя вас о том, что правило системной политики для SMTP должно быть включено, и что произойдет автоматическое его включение, если вы нажмете Yes. Вам следует так и сделать, чтобы включить System Policy Rules (правила системной политики), позволяющие внешним серверам SMTP отправлять почту в сеть Local Host Network, и внутренний сервер SMTP мог отправлять почту в сеть Local Host Network.

Рисунок 12 Щелкните Apply для сохранения настроек и обновления политики брандмауэра. Щелкните OK в диалоговом окне Saving Configuration Changes. После применения изменений вы увидите, что секция состояния на вкладке E-mail Policy в средней панели консоли изменилась, показывая следующие настройки:

Вы также увидите под панелью состояния список внутренних серверов Internal_Mail_Servers и список серверов почты Интернета Internal_Mail_Servers. Если вы щелкните на какой-либо из них, вы увидите детализированные настройки, касающиеся входящих и исходящих соединений SMTP.

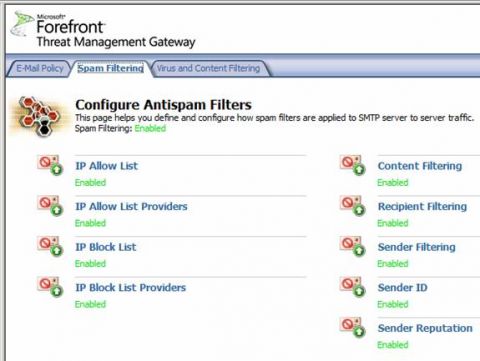

Рисунок 13 Перейдем на вкладку Spam Filtering. Здесь вы видите доступный функции фильтрации спама. Вот они:

В последующей статье я опишу вам эти функции. Рисунок 14 На странице Virus and Content Filtering у вас есть три опции:

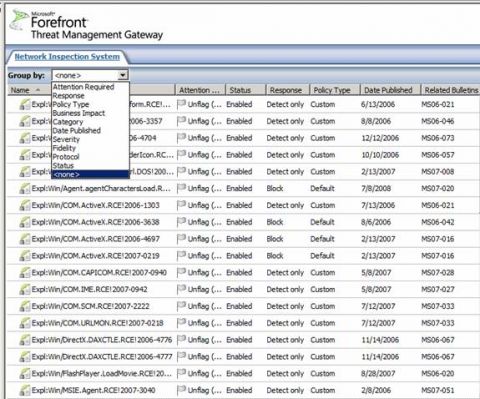

Рисунок 15 Как вы видите из этого обзора функции защиты SMTP, брандмауэр TMG обеспечивает очень серьезную платформу для защиты вашей инфраструктуры электронной почты. Причем он делает это без необходимости развертывания второй машины для защиты электронной почты, предлагая вам централизованные возможности и уменьшение потребляемых ресурсов. Попрощайтесь с ящиком от Barracuda! Система отражения вторжений (Intrusion Prevention System)Другим новым солидным усовершенствованием в брандмауэре TMG Beta 2 является система отражения вторжений (Intrusion Prevention System), выходящая под именем Network Inspection System (Система инспекции сети) или NIS. Эта новая система основывается на GAPA (Generic Application Protocol Analyzer – Анализатор протокола приложения). GAPA способен перехватывать сетевой трафик и находить подозрительные соединения с помощью сигнатур. Сигнатуры, используемые NIS, основываются на уязвимостях, описываемых в бюллетенях по безопасности от Microsoft, как вы видите на рисунке ниже. СОВ NIS – основное преимущество брандмауэра TMG. В предыдущих воплощениях брандмауэра ISA присутствовала устаревшая СОВ IDS, работавшая на основании хорошо известных уязвимостей сетевого уровня. И хотя такая функция также присутствует в брандмауэре TMG, NIS – намного более мощное средство, обеспечивающее намного более солидную защиту. Щелкните на вкладке Intrusion Prevention System в левой панели консоли, и вы увидите то, что показано на рисунке ниже, в средней панели. Это список уязвимостей, от которых NIS будет вас защищать. Обратите внимание, что вы можете сгруппировать эти уязвимости на основании нескольких параметров. Эти параметры включают в себя:

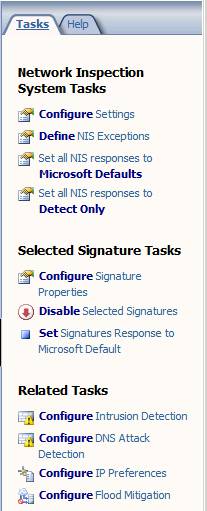

Рисунок 16 В правой панели консоли вы увидите несколько новых опций, связанных с этой функцией.

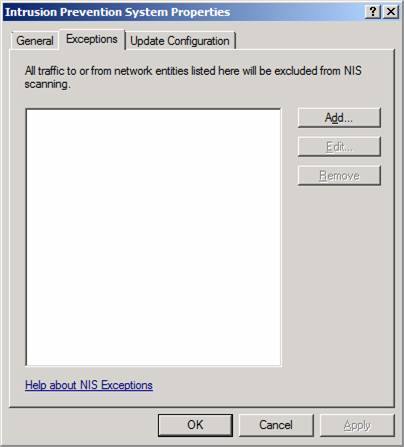

Рисунок 17 Когда вы щелкаете по ссылке Define NIS Exceptions, вы увидите диалоговое окно, показанное на рисунке ниже. Здесь вы можете ввести сетевой объект, исключаемый при сканировании NIS. Если существуют сайты, которым вы полностью доверяете, введите их здесь.

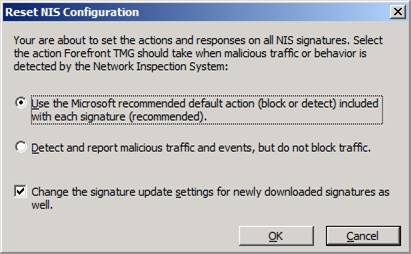

Рисунок 18 Когда вы щелкаете на Set All NIS Responses to Microsoft Defaults, вы увидите то, что показано на рисунке ниже. Когда вы выберете эту опцию, вы дадите возможность брандмауэру TMG совершить действие по умолчанию, рекомендуемой Microsoft, чаще всего это либо блокирование, либо исследование. Эти действия по умолчанию являются частью сигнатуры, предлагаемой Microsoft для каждой уязвимости.

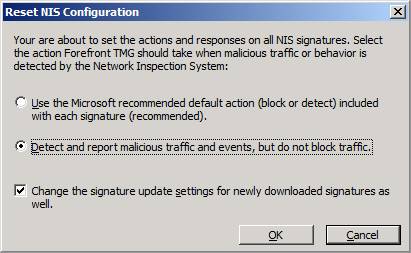

Рисунок 19 Когда вы щелкаете на Set All NIS Responses to Detect Only, вы говорите брандмауэру TMG только находить и давать отчет о вредоносном трафике и событиях, обнаруженных NIS. Брандмауэр TMG не будет блокировать этот трафик. Замечание: В обоих случаях у вас есть возможность включить Change the signature update settings for newly downloaded signatures as well (изменить настройки обновления сигнатур также для загруженных впоследствии сигнатур). Это усиливает политику реагирования NIS для новых сигнатур и может перекрыть настройку по умолчанию для самой сигнатуры.

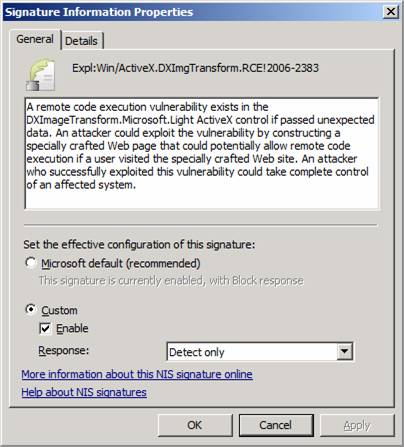

Рисунок 20 Когда вы делаете двойной щелчок на одной из сигнатур, вы может увидеть интересные детали о том, что обнаруживает данная сигнатура, как показано на рисунке ниже. Среди деталей сигнатуры вы можете увидеть подробности об уязвимости, о настройках сигнатуры, как рекомендованных Microsoft, так и выставленных вручную. Если вы выберете custom, вы сможете включать и отключать сигнатуру, а если вы выбираете включение, вы можете заставить ее либо только обнаруживать угрозу (Detect only), либо блокировать ее (Block).

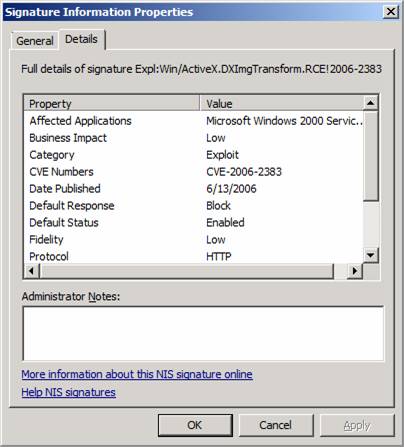

Рисунок 21 На вкладке Details вы можете увидеть больше информации о сигнатуре, как на рисунке ниже. Детали следующие:

Кроме того, вы можете добавить собственные Administrator Notes (административные замечания).

Рисунок 22 Remote Access Policy (VPN) (политика удаленного доступа)Вкладка Remote Access Policy (VPN) заменяет вкладку Virtual Private Networking (VPN), которая была в предыдущих версиях брандмауэра. Здесь вы увидите немного изменений в функциях работы сетей VPN.

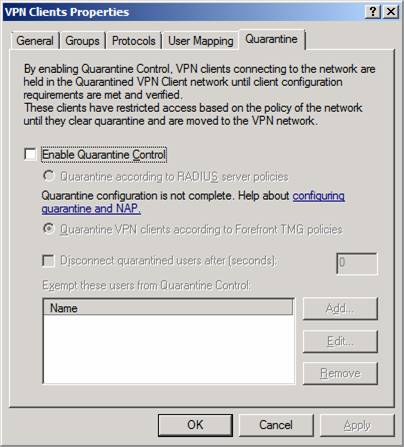

Рисунок 23 Единственным видимым изменением на данный момент является поддержка NAP в функции VPN Quarantine. Однако в настоящее время не существует документации по теме, как заставить работать эту функцию, поэтому я не смогу вам рассказать о том, каким образом NAP встроена в функцию Quarantine. Надеюсь, реализовать ее будет проще, чем в старом варианте, когда функция представляла собой скорее платформу для VPN Quarantine, чем действительно функцию, которую администратор мог бы использовать самостоятельно.

Рисунок 24 Существует возможность того, что SSTP будет встроен в это решение. В этом случае, я надеюсь, команда TMG разберется со всеми аспектами его использования, включая интерфейс, который поможет нам управлять сертификатами, используемыми сервером SSTP VPN и публикование CRL. Если вы уже сталкивались с SSTP, вы знаете, насколько сложным может быть управление сертификатами SSTP, и все усилия команды TMG в этом направлении будут высоко оценены сообществом пользователей брандмауэра TMG. Думаю, все мы можем даже скинуться и купить Дэвиду Кроссу (David Cross) букет цветов и корзину фруктов :) ИтогиВ третьей статье нашего цикла о новинках и улучшениях в брандмауэре TMG Beta 2 мы рассмотрели опции на вкладках E-mail Policy, Intrusion Prevention System и Remote Access Policy (VPN). Мы немного разобрались с секцией защиты SMTP, так как это очень важное дополнение к брандмауэру TMG, серьезно увеличивающее его значение в сравнении с предыдущими вариантами брандмауэра. Наличие функция IDS также увеличивает значимость возможностей СОВ и наконец-то реализует настоящую систему защиты сети от вторжений, которая может серьезно изменить баланс сил, так как сигнатуры NIS могут защитить вас так, как не сможет ни один брандмауэр на рынке, поскольку у Microsoft получает доступ к сигнатурам раньше всех остальных. Функции, касающиеся VPN, существенно не изменились, за исключением предположения об интеграции NAP. Следующей статьей мы завершим цикл рассказом о секциях Networking (Сеть), System(система), Logs and Reports(журналы и отчеты), Update Center (центр обновлений) and Troubleshooting(решение проблем).

Теги:

Forefront.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|