Продолжаем цикл статей о новых функциях, включенных в версию Beta 2 брандмауэра TMG. Сначала я решил, что это будет заключительная часть данного цикла, но потом осознал, что в узле сетевых подключений (Networking Node) консоли брандмауэра TMG есть еще много моментов, чтобы включить их в одну часть цикла. Поэтому в данной части мы обратим наше внимание на узел сетевых подключений и постараемся рассмотреть все моменты в этой и следующей части цикла, которая должна быть заключительной. Узел сетевых подключений (Networking Node)Давайте взглянем в узел сетевых подключений в левой панели консоли. Если он еще не открыт, откройте консоль брандмауэра TMG, разверните имя сервера и затем нажмите на узле Сетевые подключения (Networking). В средней панели консоли у вас появятся следующие закладки:

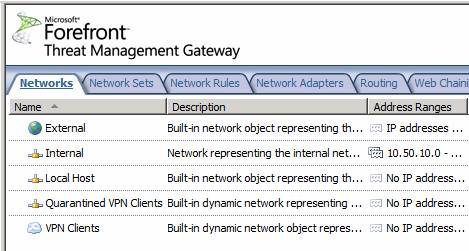

Некоторые из этих закладок мы видели в предыдущей версии брандмауэра, но некоторые из них являются новыми. Я назову новые закладки, новые функции и возможности по мере подробного рассмотрения каждой из них. Закладка Сети (Networks)Закладка Сети (Networks) присутствовала в предыдущей версии брандмауэра, она включает все сети, определенные на этом брандмауэре или в массиве брандмауэров. Стандартные сети брандмауэра TMG включают:

Это те же стандартные сети, которые имелись в предыдущей версии брандмауэра, поэтому здесь немного нового. Когда вы нажимаете дважды на одной из этих сетей, у вас появляется диалоговое окно свойств, похожее на то, что было в предыдущей версии брандмауэра. Однако есть одно отличие, которое заключается в том, что здесь есть опции CARP и NLB. Поскольку для второй бета версии этого продукта нет Standard или Enterprise версий, неизвестно, будут ли эти функции доступны во всех версиях брандмауэра RTM TMG. На самом деле, неясно, будут ли различные версии к моменту выпуска продукта.

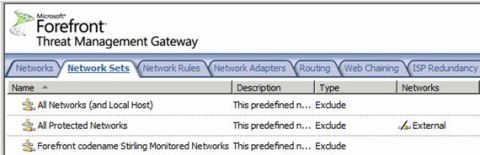

Рисунок 1 Наборы сетей (Network Sets)Закладка Наборы сетей (Network Sets) включает группы сетей брандмауэра TMG, состоящих из наборов стандартных сетей брандмауэра TMG. Стандартные наборы сетей включают:

Если вы опытный администратор брандмауэра ISA, то, возможно, заметили новый набор сетей, Forefront codename Stirling Monitored Networks. Описание этой сети следующее; ‘Этот предопределенный набор сетей включает сети, контролируемые Forefront с кодовым названием Stirling’ ‘ да, хорошее тавтологическое описание? Я проверил файл справки и поддержки, но, к сожалению, в нем ничего не говорится об этом наборе сетей. Я собираюсь поискать руководство по этому набору сетей, но к тому времени Stirling, вероятно, получит другое название продукта, и имя этого набора сетей тоже изменится.

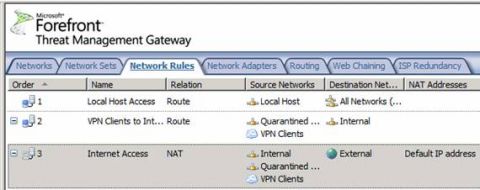

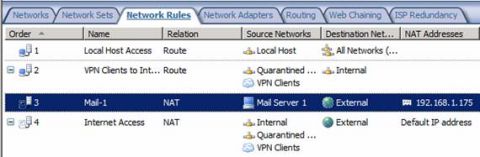

Рисунок 2 Закладка сетевых правил (Network Rules)Нажмите на закладку Сетевые правила (Network Rules) и увидите стандартные сетевые правила. Стандартные сетевые правила, определенные на брандмауэре TMG Beta 2 включают:

Это же мы видели в предыдущей версии брандмауэра. Но здесь есть некоторые значительные изменения. Нажмите дважды на сетевом правиле Доступ к интернету, чтобы увидеть эти изменения.

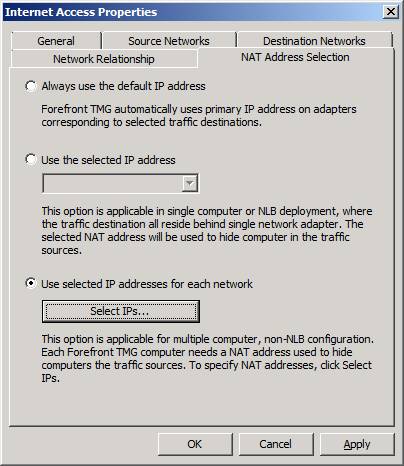

Рисунок 3 В диалоговом окне Свойства для стандартной внутренней сети вы найдете новую закладку Выбор адресов NAT (NAT Address Selection). Закладка выбора адресов NAT позволяет вам выбирать то, какой IP адрес на внешнем интерфейсе будет использоваться в качестве IP адреса источника для подключения, чтобы активировать работу сетевого правила. Эту функцию мы долго ждали, и это отличный шаг в правильном направлении. Нет, это не функция «статического NAT», которую ждали многие администраторы брандмауэров ISA, но она решает некоторые проблемы, с которыми мы сталкивались в прошлом, где мы всегда были ограничены использованием стандартного IP адреса на внешнем интерфейсе в качестве IP адреса источника для исходящих подключений.

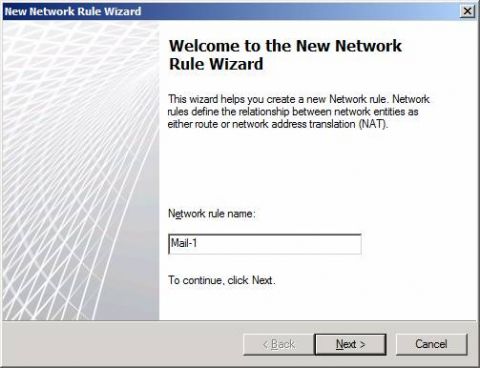

Рисунок 4 Теперь давайте рассмотрим эту функцию более подробно. В правой панели консоли брандмауэра TMG нажмите на ссылку Создать новое сетевое правило (Create a New Network Rule). Это откроет страницу мастера создания новых сетевых правил Welcome to the New Network Rule Wizard. Мы введем название правила в текстовом поле Имя сетевого правила (Network rule name), в данном примере мы назовем его Mail-1, что будет представлять исходящий почтовый сервер в нашей внутренней сети. Нажимаем Далее.

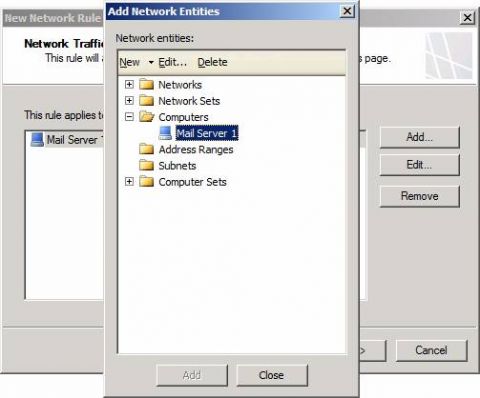

Рисунок 5 На странице Источники сетевого трафика (Network Traffic Sources) нажимаем кнопку Добавить (Add) и в диалоговом окне Добавление сетевых элементов (Add Network Entities) выбираем объект компьютера Mail Server 1, который был создан ранее.

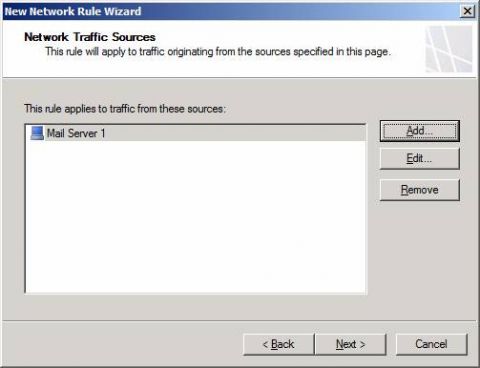

Рисунок 6 Компьютерный объект Mail Server 1 появится в виде источника на странице Источники сетевого трафика. Нажимаем Далее.

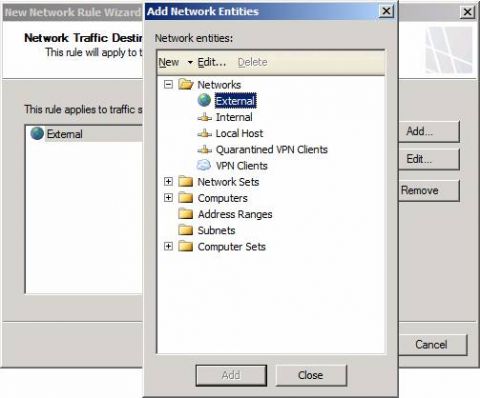

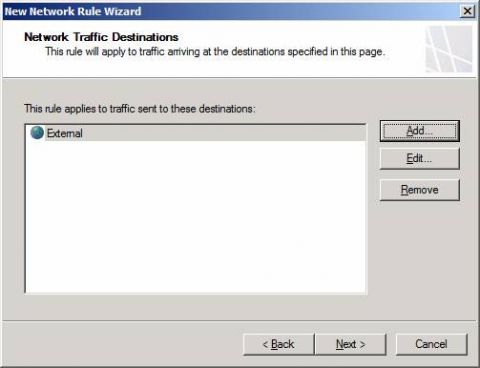

Рисунок 7 На странице Приемники сетевого трафика (Network Traffic Destinations) мы выбираем приемник для этого сетевого правила. В данном случае мы хотим установить в качестве приемника стандартную внешнюю сеть (default External Network), поэтому нажимаем Добавить и выбираем Внешняя (External) в диалоговом окне Добавление сетевых элементов (Add Network Entities).

Рисунок 8 Стандартная внешняя сеть появляется на странице Приемники сетевого трафика. Нажимаем Далее.

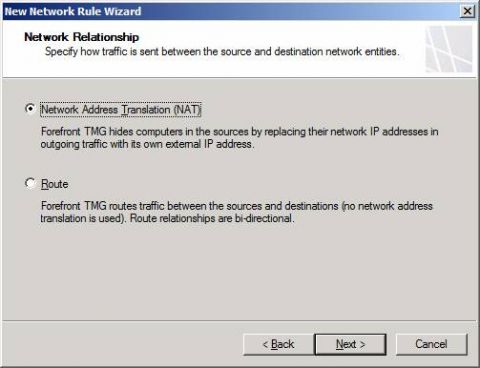

Рисунок 9 На странице Сетевые отношения (Network Relationship) выбираем опцию Трансляция сетевых адресов (Network Address Translation - NAT) и нажимаем Далее.

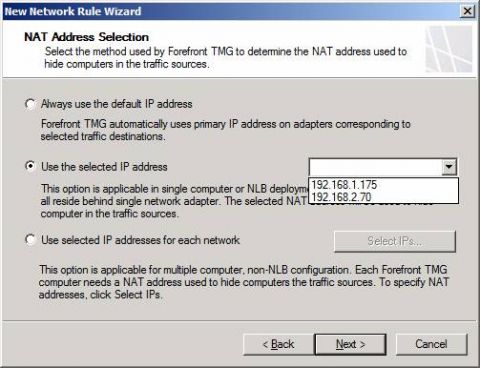

Рисунок 10 Страница Выбор адресов NAT является новой. Здесь можно выбрать следующее:

В данном примере мы выберем опцию Использовать выбранный IP адрес и выберем IP адрес 192.168.1.175, после чего жмем Далее.

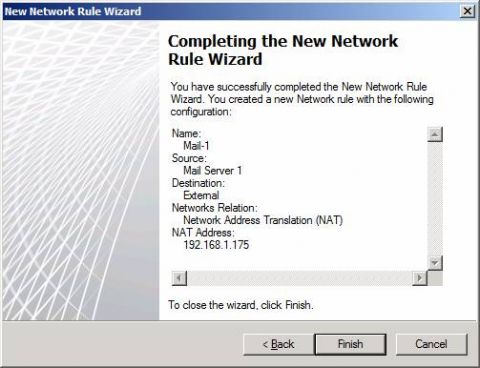

Рисунок 11 На странице Завершение работы мастера создания нового сетевого правила, просматриваем параметры и нажимаем Готово. Затем нажимаем Применить в верхней части средней панели консоли, чтобы сохранить изменения.

Рисунок 12 Сейчас вы должны увидеть новое сетевое правило в средней панели консоли брандмауэра и новый столбец для этого правила, столбец NAT адреса (NAT Addresses). Здесь вам будет видно, какой IP адрес источника будет использоваться для исходящих подключений, активирующий это правило.

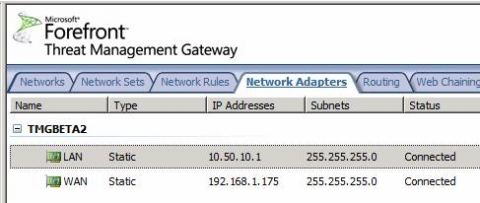

Рисунок 13 Закладка сетевых адаптеров (Network Adapters)Закладка сетевых адаптеров является абсолютно новой закладкой, которая отсутствовала в предыдущих версиях брандмауэра. Закладка Задачи (Tasks) в закладке сетевых адаптеров показана на рисунке ниже. Здесь вы можете работать с некоторыми параметры сетевых адаптеров из консоли брандмауэра TMG.

Рисунок 14 В средней панели консоли представлен список адаптеров, установленных на компьютере брандмауэра TMG. Столбцы включают:

Это довольно полезная информация, для просмотра которой ранее нужно было переходить в другое место.

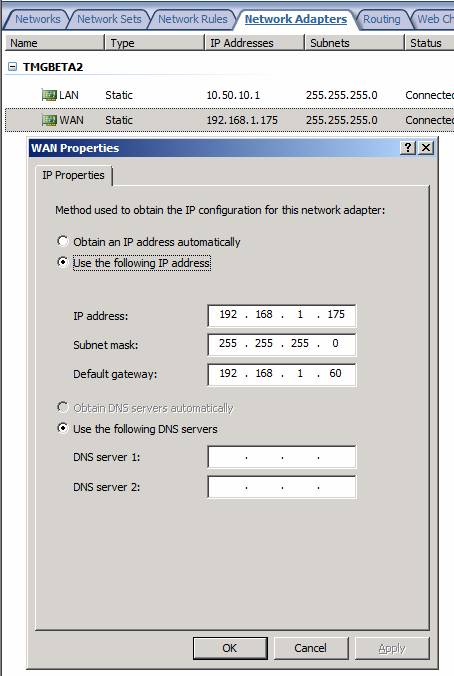

Рисунок 15 Но подождите! Есть еще кое-что. Нажмите дважды на одном из своих сетевых адаптеров и увидите диалоговое окно Свойства, в котором можно выполнять еще несколько задач. Здесь можно настраивать адаптер на использование статических или динамических адресов. Сюда входит IP адресация, маска подсети, основной шлюз и DNS серверы.

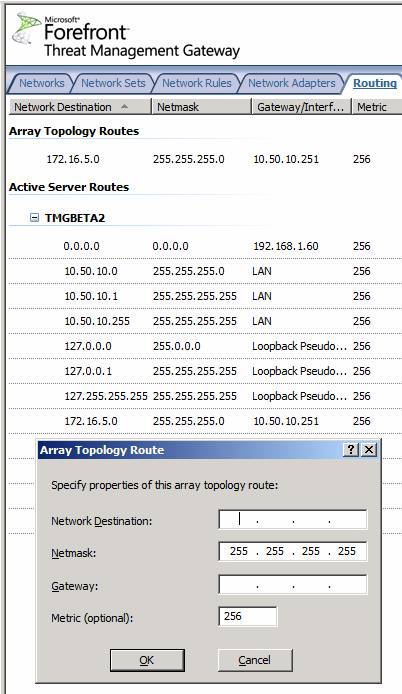

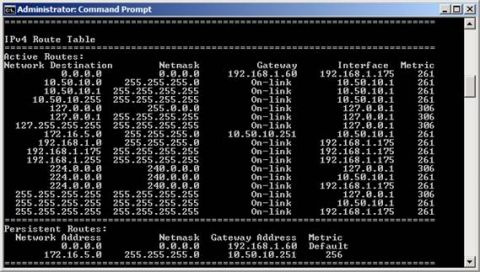

Рисунок 16 Закладка маршрутизации (Routing)Это еще одна новая закладка, отсутствовавшая в предыдущих версиях брандмауэра. В закладке Маршрутизация (Routing) вы можете просматривать записи таблицы маршрутизации на компьютере брандмауэра TMG. Это довольно удобно, поскольку отсутствие записей в таблице маршрутизации является одной из основных проблем при диагностировании работы брандмауэров ISA и TMG. Есть интересная ссылка в закладке Задачи (Tasks) в панели задач. Это ссылка Создать маршрут топологии массива (Create an Array Topology Route). О! Это звучит действительно здорово. Маршрут топологии массива. Интересно, что это такое? Я нажал на эту ссылку, и у меня открылось диалоговое окно Маршрут топологии массива (Array Topology Route). Похоже на способ создания записи в таблице маршрутизации, поэтому я ввел маршрут для сетевого ID 172.16.5.0. Этот маршрут показан в списке Активные маршруты сервера (Active Server Routes) на рисунке ниже, а также в верхней части списка Маршруты топологии массива (Array Topology Routes).

Рисунок 17 Однако меня все же разбирало любопытство на счет этого Маршрута топологии массива. Звучит несколько экзотически, не так ли? Просто чтобы удостовериться, что это не просто красивое название для записи таблицы маршрутизации, я открыл интерпретатор командной строки и ввел route print. Результат этой команды показан на рисунке ниже. Кажется, что маршруты топологии массива являются одной из разновидностей записи в таблице маршрутизации. Ну да ладно, может я что-то упустил.

Рисунок 18 Закладка веб-цепочки (Web Chaining)Эта закладка имелась и в предыдущих версиях брандмауэра. Однако здесь есть некоторые новые опции, которые не были доступны в закладке Задачи в панели задач предыдущих версий брандмауэра. Новыми опциями здесь являются следующие:

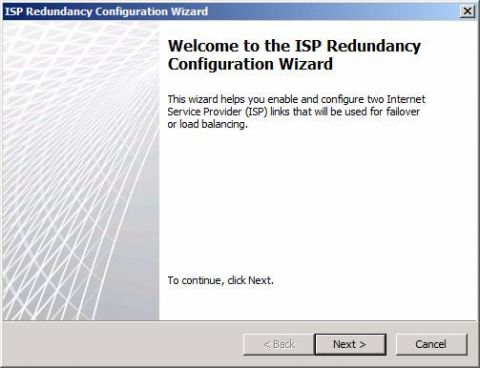

Рисунок 19 Помимо этих двух опций в этой закладке больше ничего не изменилось. Закладка избыточности ISP (ISP Redundancy)Последняя, но не по важности, конечно, будет закладка Избыточности ISP. Это новая закладка в брандмауэре TMG, и она представляет новую функцию брандмауэра TMG, позволяющую использовать до двух ISP на одном брандмауэре или массиве брандмауэров TMG. В закладке Задачи панели задач вкладки избыточности ISP вы найдете ссылку Включить избыточность ISP (Enable ISP Redundancy). Нажмите на нее.

Рисунок 20 В результате откроется страница мастера настройки избыточности ISP Welcome to the ISP Redundancy Configuration Wizard. Нажмите Далее.

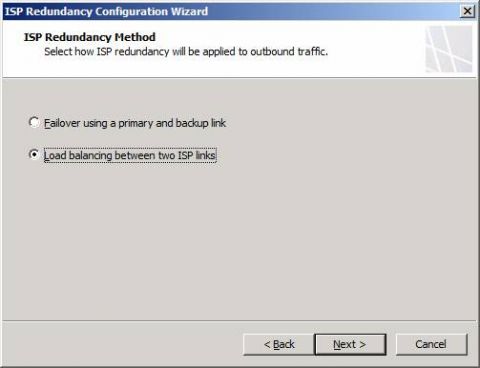

Рисунок 21 На странице Метод избыточности ISP (ISP Redundancy Method) у вас есть два варианта выбора:

В этом примере мы выберем опцию Компенсация нагрузки между двумя ISP каналами и нажмем Далее.

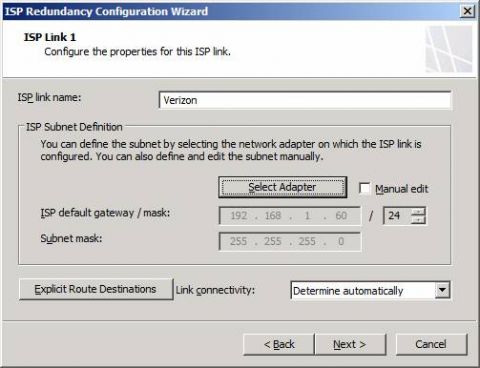

Рисунок 22 На странице ISP Link 1 есть несколько опций:

В этом примере я назвал соединение Verizon и использовал опцию Выбрать адаптер (Select Adapter), чтобы заполнить информацию IP адресации для основного шлюза. Жмем Далее.

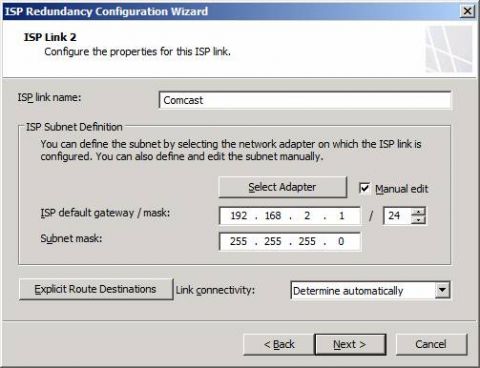

Рисунок 23 На странице ISP Link 2 вы делаете то же самое, но на этот раз вы вводите опции конфигурации для второго ISP подключения. В данном примере я вручную ввел информацию IP адресации для основного шлюза и назвал это ISP подключение Comcast. Жмем Далее.

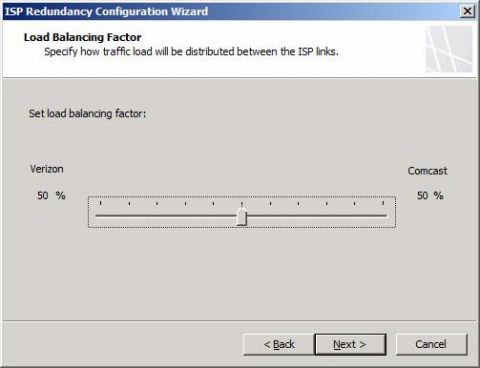

Рисунок 24 На странице Фактор компенсации нагрузки (Load Balancing Factor) вы определяете относительную загруженность каждого подключения. По умолчанию оба подключения используются одинаково. Жмем Далее.

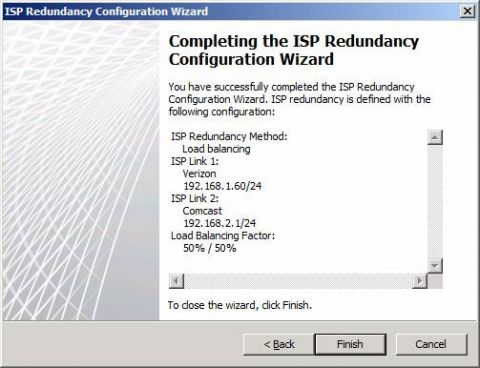

Рисунок 25 Проверьте свои параметры на странице Завершение работы мастера настройки избыточности ISP и нажмите Готово.

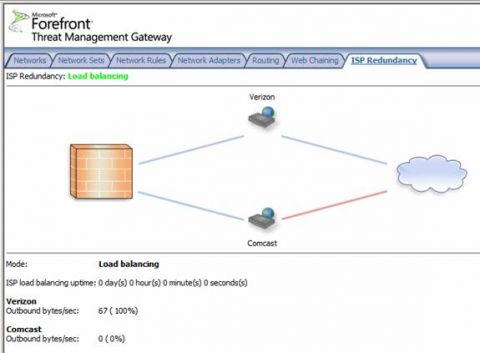

Рисунок 26 В зависимости от вашей конфигурации и среды, может потребоваться несколько минут, прежде чем вы увидите использование обоих ISP, а в течение этого времени подключение клиентов за брандмауэром TMG может быть оборвано. Не беспокойтесь, будьте терпеливыми. После того, как конфигурация станет активной, у вас появится диаграмма, отображающая состояние обоих подключений. В примере ниже видно, что подключение к одному из ISP оборвано, на что указывает красная линия между ISP и облаком. Также должен поблагодарить команду разработчиков TMG за использование ярлыка брандмауэра в этой диаграмме, а не стандартного ярлыка веб-прокси (компьютер с маленьким брандмауэром рядом). Потребовалось десять лет на то, чтобы сообщение о том, что это брандмауэр, а не какой-то другой продукт, получило право на существование. Рисунок 27 Примечание:можно использовать функцию избыточности ISP путем ввода нескольких IP адресов с различных сетевых ID на одном сетевом адаптере, или можно выбелить отдельные адаптеры для каждого ISP. Мне немного жаль, что команда разработчиков TMG решила применить эту функцию таким образом, поскольку мне кажется, что большинство пользователей будут располагать свои брандмауэры TMG за CPE устройствами, предоставляемыми их провайдерами широкополосных каналов, а не подключать сетевые адаптеры брандмауэров TMG непосредственно к каждому ISP. Было бы лучше позволить одному сетевому адаптеру или IP адресу переключаться между шлюзами в одном сетевом ID, которыми бы были IP адреса LAN интерфейсов устройств CPE, а не создавать фиктивный второй сетевой ID для поддержки второго ISP. Нет здесь не много работы, и вовсе несложно применить настройки для работы, используя данный подход, однако было бы более удачной идеей использовать ‘определение мертвого шлюза (dead gateway detection)’ в качестве метода, а не тот подход, которым воспользовались разработчики в этот раз. Тем не менее, эта функция отлично работает, а обход отказа быстрый и плавный. ЗаключениеВ этой четвертой части цикла статей о новых и улучшенных функциях брандмауэра TMG, мы рассмотрели опции, доступные в узле Сетевые подключения в левой панели консоли брандмауэра TMG. Самыми значительными улучшениями стали возможности контролирования IP адреса источника брандмауэром TMG при отправке исходящих подключений, и новая функция избыточности ISP. На следующей неделе, надеюсь, мы закончим цикл рассмотрением узлов Система, Ведение логов и отчетов, Центр обновлений и Диагностирование.

Теги:

Forefront.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|