Несколько недель назад Microsoft выпустила версию Beta 3 Microsoft Forefront TMG (Threat Management Gateway) с массой новых восхитительных возможностей.

Microsoft Forefront TMG, как и ISA Server 2006, обладает встроенными возможностями клиентских VPN и Site to Site VPN. Site to Site VPN устанавливается в соответствии со следующими протоколами:

- IPSEC

- L2TP через IPSEC

- PPTP

Конфигурации Site to Site VPN остались практически неизменными в TMG по сравнению с ISA Server 2006. Одна из новых функциональностей в клиентской VPN в TMG - поддержка VPN по протоколу SSTP (Secure Socket Tunneling Protocol), но эта функциональность - не то, о чем я хочу поговорить в данной статье.

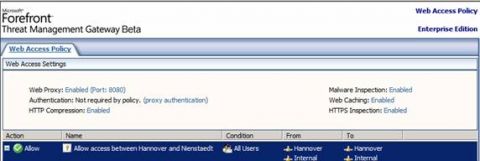

Перейдем к конфигурации Site to Site VPN. Запустите консоль TMG Management console и перейдите к узлу Remote Access Policy (VPN). В панели task щелкните Create VPN Site-to-Site connection. Будет запущен мастер создания удаленного VPN-сайта.

Рисунок 1: Конфигурация удаленного VPN-сайта

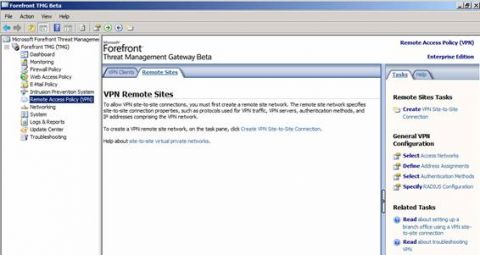

Следуйте инструкциям мастера VPN Site-to-Site Connection Wizard и укажите имя для сети.

Рисунок 2: Сетевое имя Site-to-Site

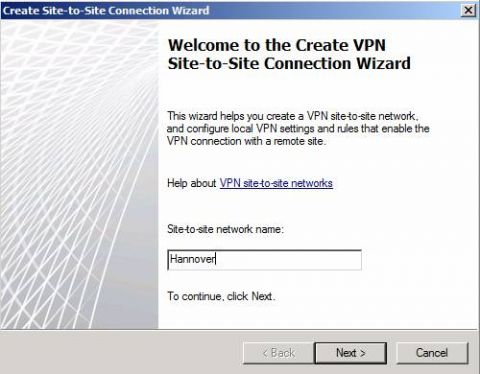

Выберите протокол для VPN. Для примера в нашей статье выбран протокол Point-to-Point Tunneling Protocol (PPTP).

Рисунок 3: Выбор VPN-протокола

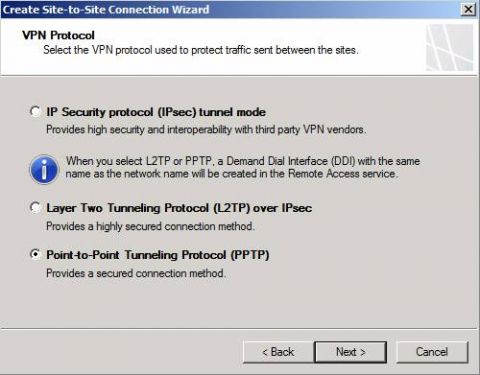

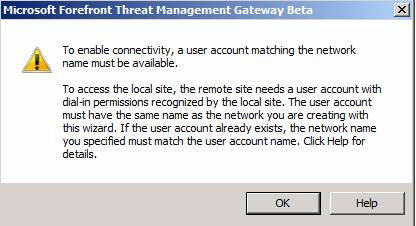

После выбора протокола PPTP появится всплывающее окно, предупреждающее вас о том, что вы должны создать пользовательский аккаунт для Site-to-Site VPN с именем, совпадающим с именем сети Site-to-Site VPN. Если эти имена не будут совпадать, произойдет ошибка конфигурации, либо будет установлено только клиентское VPN-соединение.

Рисунок 4: Напоминание о необходимости совпадения имени пользовательского аккаунта и имени сети

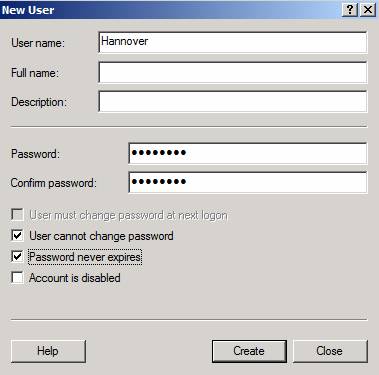

Давайте создадим пользовательский аккаунт для использования сетью Site-to-Site VPN на другом сервере TMG. Назовем этот аккаунт Hannover - так же, как и сеть. Активируйте пункты, не разрешающие изменение пароля или истечение срока его действия. Поставьте сильный пароль для этого пользовательского аккаунта.

Рисунок 5: Удаленный VPN-аккаунт

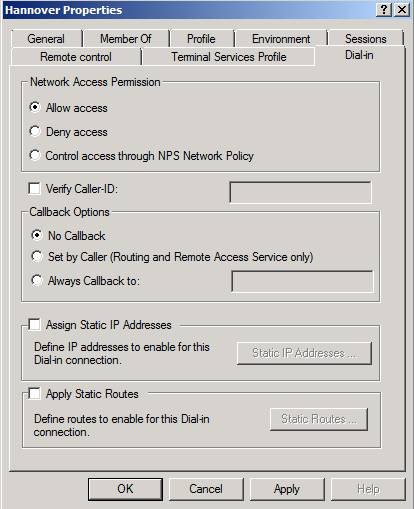

Теперь вы должны включить разрешение доступа к сети для аккаунта Site-to-Site VPN.

Рисунок 6: Разрешение доступа к сети

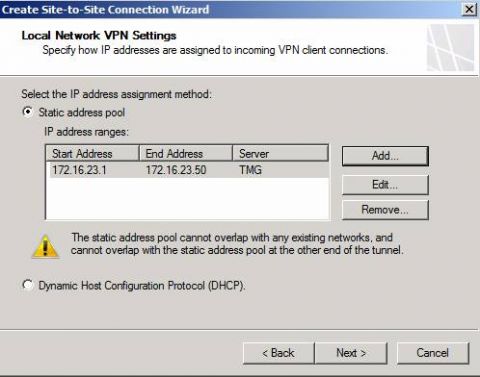

Следующий шаг в процессе настройки - выбор метода назначения IP-адресов для удаленного клиентского VPN-соединения с другой стороны Site-to-Site VPN. Также можно воспользоваться DHCP или IP-адресами из статического адресного пула.

Рисунок 7: Укажите диапазон IP-адресов

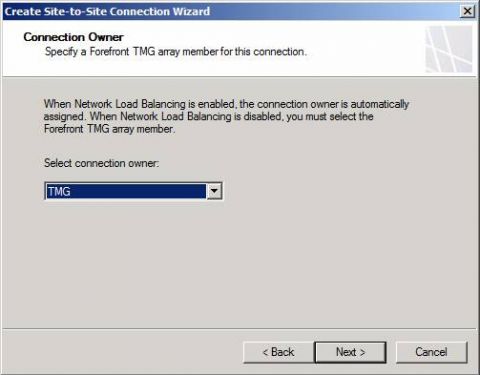

Если вы используете версию Microsoft Forefront TMG Enterprise, вы должны указать владельца соединения, когда Network Load Balancing не используется; что справедливо для нашего примера. Если NLB используется, владелец соединения назначается автоматически.

Рисунок 8: Укажите члена массива TMG в случае использования TMG Enterprise

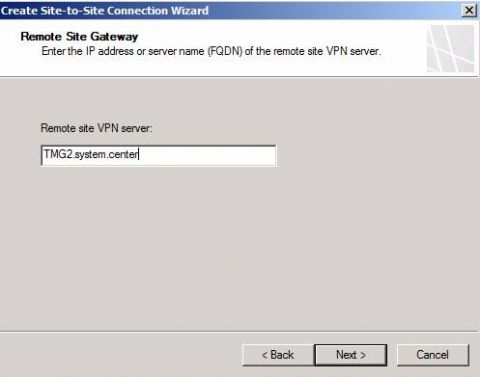

Укажите IP-адрес или FQDN (Fully Qualified Domain Name) VPN-сервера удаленного сайта.

Рисунок 9: VPN-сервер удаленного сайта

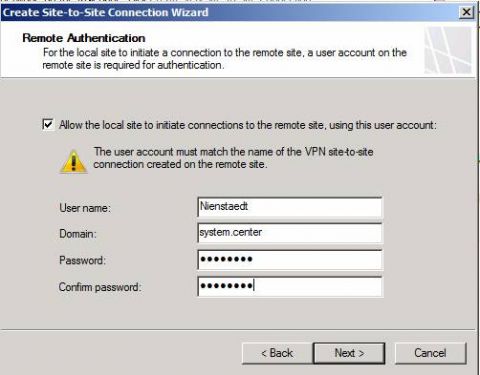

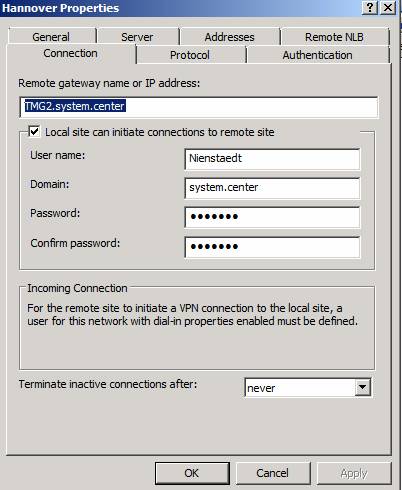

Укажите пользовательский аккаунт удаленного сайта, используемый для соединения Site-to-Site. Этот аккаунт будет использоваться для установления соединения с удаленным сайтом.

Рисунок 10: Удаленная аутентификация

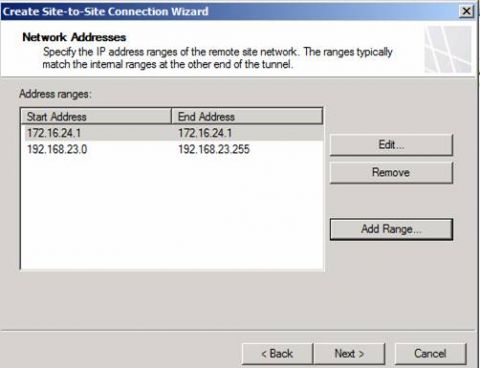

Сервер TMG должен знать диапазон IP-адресов удаленных сетей, к которым будет подключаться TMG. Вам нужно указать все диапазоны адресов удаленных сайтов.

Рисунок 11: Диапазоны адресов сети удаленных сайтов

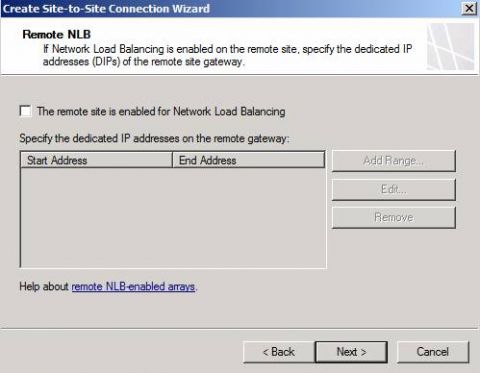

Если вы используете NLB для подключения к удаленным сайтам, вам нужно указать DIP (Dedicated IP address) шлюза удаленного сайта. В нашем примере мы не используем NLB, поэтому ничего делать не нужно.

Рисунок 12: Настройка NLB удаленного сайта, если NLB используется

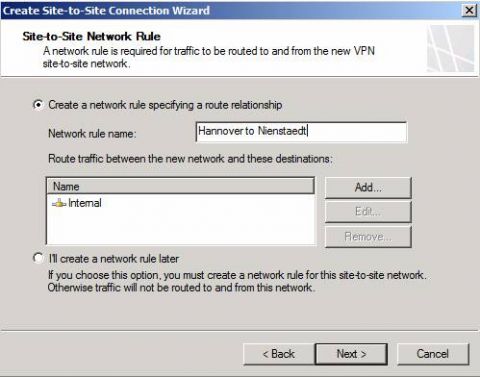

Соединение Site-to-Site VPN требует сетевого правила, соединяющего оба сайта Site-to-Site VPN. Мастер автоматически создает сетевое правило с отношением Route. Можно изменить это сетевое правило после завершения работы мастера.

Рисунок 13: Сетевое правило Site-to-Site

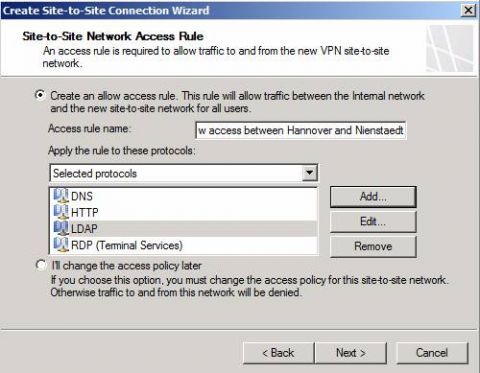

Мастер Site-to-Site VPN Wizard также автоматически создает правило сетевого доступа между двумя сайтами. Вы должны указать разрешенные протоколы в сети Site-to-Site. Желательно, чтобы число разрешенных протоколов было минимальным.

Рисунок 14: Правило доступа к сети Site-to-Site

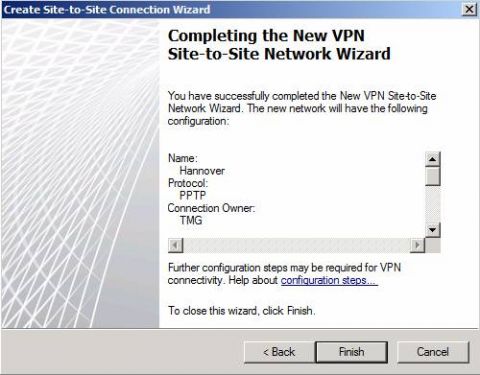

На данном этапе мастер собрал всю необходимую информацию для создания Site-to-Site VPN. Вы можете просмотреть конфигурацию, после чего нажмите Finish.

Рисунок 15: Завершение работы мастера VPN Site-to-Site Network

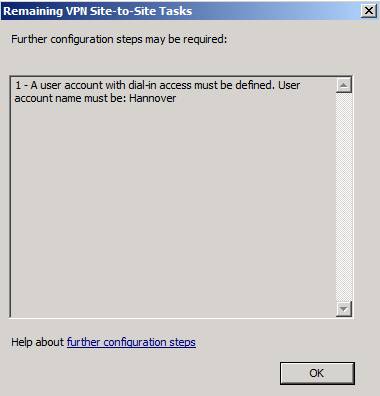

Откроется новое окно, напоминающее вам о том, что вы должны создать локального пользователя для VPN-соединения Site-to-Site, чтобы другой сайт VPN-соединения мог использовать Site-to-Site VPN.

Рисунок 16: Напоминание о других необходимых шагах настройки

Когда вы нажимаете Apply, создается Site-to-Site VPN. Свойства Site-to-Site VPN можно менять при желании. Щелкните правой кнопкой мыши на VPN-соединении и щелкните вкладку свойств. Тут вам стоит обратить внимание на connection timeout (истечение времени ожидания соединения) для неактивных соединений на вкладке Connection.

Рисунок 17: Свойства соединения

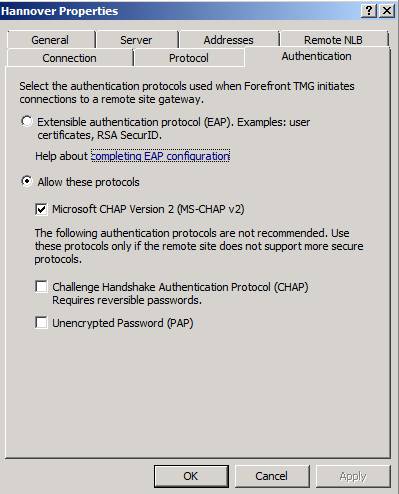

На вкладке Authentication вы можете выбрать протоколы аутентификации. MS-CHAP v2 - аутентификационный протокол по умолчанию, и изменять этот протокол стоит только в случае крайней необходимости, поскольку все остальные протоколы менее надежны по сравнению с MS-CHAP v2.

Рисунок 18: Выбор аутентификационных протоколов

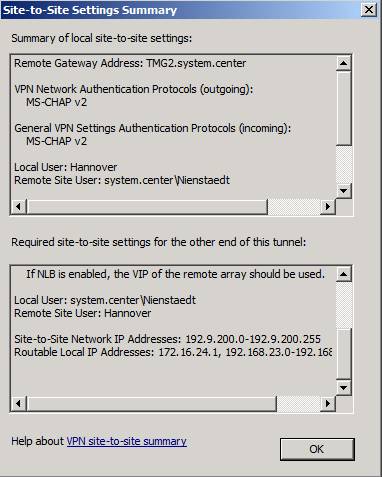

Если вы хотите увидеть обзор свойств соединения Site-to-Site VPN, щелкните правой кнопкой мыши на правиле Site-to-Site и щелкните Site-to-Site Summary. Все это видно на следующем скриншоте.

Рисунок 19: Итоговая информация по Site-to-Site VPN

Затем вам нужно проверить правило брандмауэра, созданное мастером. Поскольку я использовал протокол PPTP в правиле брандмауэра, вы найдете правило под узлом Web Access Policy.

Рисунок 20: Правило доступа VPN Site-to-Site

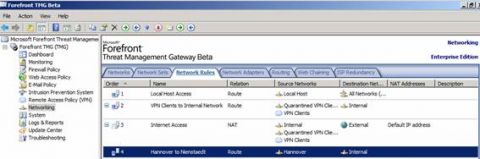

И, наконец, вам нужно проверить сетевое правило, созданное мастером Site-to-Site VPN wizard. Вы найдете сетевое правило в консоли TMG Management console под узлом Networking на вкладке network rule.

Рисунок 21: Сетевое правило VPN Site-to-Site

Мы успешно настроили конфигурацию Site-to-Site VPN на одном сайте TMG. Теперь вам нужно настроить сервер TMG на другом сайте сети Site-to-Site VPN аналогичным образом.

Заключение

В этой статье я предоставил вам пример того, как нужно создавать VPN по схеме Site to Site по протоколу PPTP с помощью Microsoft Forefront Threat Management Gateway. Процесс почти такой же, как и в ISA Server 2006, поэтому у вас не должно быть особых сложностей.

Ссылки по теме