В этом кратком руководстве я расскажу о новом мощном дополнении к групповым политикам Windows 7 – AppLocker и возможностям ее администрирования средствами PowerShell. Уже несколько лет администраторам в организациях приходилось устанавливать стороннее программное обеспечение, за что организациям приходилось тратить немалые средства. Теперь с появлением AppLocker у администраторов нет необходимости в поиске стороннего программного обеспечения, т.к. с появлением Windows 7 и Windows Server 2008 R2 AppLocker добавлен в групповые политики. Далее будет подробно рассмотрено само новое дополнение к групповым политикам AppLocker и создание политик и правил с помощью PowerShell.

Небольшое введение

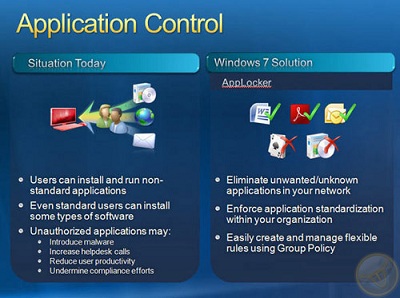

Часто со временем, после развертывания операционных систем, конфигурация программного обеспечения типичного рабочего места оказывается далека от желаемого результата. Несогласованности приходят чаще, не столько от установки, сколько от работы несоответствующего стандартам программного обеспечения в пределах настольного окружения. Пользователи инсталлируют программное обеспечение из разнообразных источников: компакт-дисков и дисковых накопителей, загрузки файлов из сети Интернет, совместного использования файлов через совместные пиринговые сети, и через электронную почту. Результат – возможность заражения компьютера вредоносным программным кодом, в связи с чем увеличивается количество телефонных звонков в сервисные и саппорт центры; после этого трудно дать какие-либо гарантии того, что на ваших рабочих местах запускается только лицензионное программное обеспечение. Кроме того, много непроизводительных приложений, установленных конечными пользователями, вызывают несовместимость с предустановленным программным обеспечением, вызывают снижение производительности на локальном рабочем месте, или бесполезное потребление сетевой пропускной способности.

В результате много организаций стараются уделить больше внимания контролю над программным окружением при помощи разных схем строгой изоляции. Ведущие аналитики предсказывали, что пятьдесят процентов организаций имеющих свыше 1000 рабочих мест будут внедрять некий механизм строгой изоляции в конце 2010 (Gartner, “Windows Application Control Solutions Provide an Alternative for Desktop Lockdown”, March 7, 2006). Прежде всего при блокировке программной среды, организации решают некоторые проблемы удалением административных привилегий у своих пользователей. Запуск приложений пользователем, который не является администратором рабочего места – не является шагом в правильном направлении, потому что это только помогает ограничить изменения в конфигурации приложений и системы в целом, однако, запуск приложений пользователем, не обладающим административными правами не исключает попадание неизвестного/нежеланного программного обеспечения на рабочие места вашей организации. Есть множество частных случаев, когда обычные пользователи могут загружать и устанавливать приложения, которые не требуют никаких административных привилегий. Пользователи также могут загрузить и использовать один запускной файл, который не использует дополнительных библиотек для запуска приложения, которые могут быть как веб-обозреватели так и любая присланная поздравительная открытка, которая может работать циклически (PC Magazine, “American Greetings Phony Site Serves Malware With A Smile”, February 14, 2008). Эти угрозы повышают риск попадания вредоносного программного обеспечения в инфраструктуру организации, с целью кражи пользовательских данных.

Как только появилась возможность отключения административных привилегий конечному пользователю, много организаций осознали, что это - не полное решение. В добавление к проблемам, вызванным выше, организации также находят, что у пользователей есть возможность инсталлировать безобидное или одобренное программное обеспечение, но все же осталась необходимость препятствовать пользователям инсталлировать рискованное программное обеспечение. Решения контроля приложения обеспечивают альтернативный подход для организаций в плане усиления контроля программного обеспечения, выполняемого в их программной среде. Software Restriction Policies (SRP), в Windows XP и Windows Vista, было одним из первых решений прикладного контроля. SRP дал IT-администраторам грубый механизм, для определения и написания политик контроля за приложениями. Однако SRP мог ограничить управление в динамической настольной среде, где приложения устанавливались и обновлялись на постоянной основе, т.к. они в основном использовали правила хэширования. С правилами хэширования, каждый раз при обновлении программного обеспечения необходимо было создавать новые правила хэширования.

Windows 7 AppLocker

С появлением AppLocker в операционной системе Windows 7 растет необходимость введения решений прикладного контроля на предприятии: простой и гибкий механизм, который позволяет администраторам конкретизировать разрешения для запуска программного обеспечения в своей программной среде. В результате, AppLocker обеспечивает не только защиту безопасности, но и оперативность и удобство по развертыванию политик:

- Ограничение в запуске нелицензионного программного обеспечения на рабочем месте;

- Понижение уязвимости, средствами запрещения запуска несанкционированных приложений на вашем рабочем месте, в том числе запуск вредоносного кода;

- Запрещать пользователям запуск приложений, которые бесполезно потребляют сетевую пропускную способность;

- Ограничение пользователей от запуска приложений, которые дестабилизируют их рабочую среду;

- Эффективность конфигурации управления;

- Позволять пользователям устанавливать и запускать одобренное администратором программное обеспечение основанное на деловых потребностях;

- Гарантировать, согласованность установки программного обеспечения с корпоративными политиками и правилами, например PCI DSS, Sarbanes-Oxley, HIPAA, Basel II, и другое.

AppLocker обеспечивает простую и мощную структуру средствами трех типов правил, согласно логике групповых политик: разрешения, запрещения и исключения. Администратору предоставляется возможность разрешения на запуск приложений, которые входят в «белый список приложений» и блокировать все остальное. Создание противоположных правил запрета запуска приложений, которые находятся в «черном списке». Пока многие предприятия будут использовать правила разрешенных и запрещенных приложений, развертывание AppLocker позволяет использовать правила исключений. Правила исключений позволяют запускать определенные файлы не взирая на правило. Используя исключения, вы можете создать правило, “разрешить запуск всех программ в Операционной Системе Windows, кроме встроенных игр.”. Используя правила с исключениями вы можете построить “белый список” приложений без необходимости создавать неумеренный ряд правил.

AppLocker вводит правила издателя, которые основаны на прикладных цифровых подписях. Правила издателя дают возможность создания правил, которые включают возможность обновления программного обеспечения. Например, организация может создать правило, чтобы “разрешить все версии, большие, чем 9.0 для запуска Acrobat Reader, если у программного обеспечения Adobe есть цифровая подпись”. После чего, когда у Adobe появится новая версия Acrobat, вы можете безопасно запустить обновление программы без необходимости создания нового правила для последующей версии приложения.

AppLocker поддерживает разнообразные, независимые конфигурируемые политики: выполнимые программы, программы-инсталляторы, скрипты и Dll-библиотеки. Разнообразные политики позволяют организации создавать правила, которые определяются не только традиционной выполняемой программой, обеспечивая большую гибкость и повышенную защиту. Например, организация может создать правило, которое “разрешает Отделу Графики получать обновления непосредственно из Adobe для Photoshop, пока это - все еще версия Photoshop Adobe 14.*”. Это позволяет IT специалистам сохранять контроль над приложениями, но давать пользователям возможность держать системы обновленными, обоснованно их деловым потребностям. Кроме того, каждую из политик можно разместить индивидуально для тестового режима, что позволяет проверить ваши правила до того, как окончательно запустится блокирование приложений и это составит для конечного пользователя множество проблем.

Правила AppLocker могут быть ассоциированы с конкретным пользователем или группой в пределах организации. Это обеспечивает гранулирование контроля, что позволяет вам поддерживать требования компании и предписания благодаря которым пользователи могут управлять специфическими приложениями. Например, вы можете создать правило, чтобы “разрешить сотрудникам Отдела Финансов управлять линией приложений, которые относятся к их деятельности”. Эти приложения блокируются от запуска для всех пользователей, которые не находятся в Отделе Финансов (в том числе администраторы), но все еще обеспечивают доступ для тех, у кого есть надобность управлять данными приложениями.

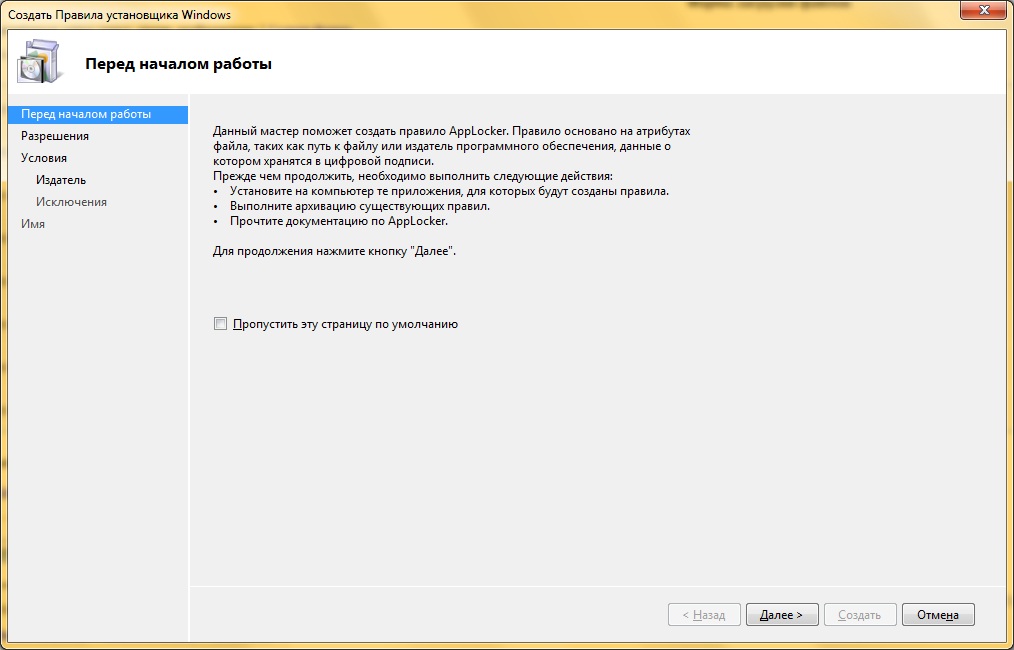

AppLocker обеспечивает опыт IT-администраторам благодаря новым правилам создания приложений и инсталляционных процессов. Используя пошаговый подход и полностью внеинтегральную помощь, создавая новые правила, автоматически генерируя правила и импортируя/экспортируя их в последствии дает возможность, с легкостью создавать и поддерживать новые правила. Например, IT-администраторы могут автоматически генерировать правила, используя тестовую машину, а затем импортировать правила в производственную среду для широкого распространения. IT-администратор может также экспортировать политику, чтобы сделать резервную копию вашей производственной конфигурации или обеспечить документацию для цели внедрения.

AppLocker - новая технология в Windows 7, который будет частью Enterprise SKU. Пока Software Restriction Policies будут доступны в Business и Enterprise SKUs.

Статья опубликована в рамках конкурса "Наш выбор - Windows 7!". Оригинальный стиль автора сохранен.