- Введение

- Нововведения в брандмауэре Windows в режиме повышенной безопасности

- Использование команд Netsh для управления брандмауэром Windows

Введение

В последние годы все больше компьютеров подключены к корпоративным сетям и Интернету. В компаниях компьютеры могут быть как членами рабочих групп, так и являться частью доменов, сайтов и лесов. Домашние пользователи могут быть подключены к Интернету средствами беспроводного доступа и мобильной связи, что позволяет им подключаться не только из своего дома, но и на улице, в аэропортах и т.п. Они даже могут иметь доступ к своим корпоративным ресурсам при помощи подключений VPN и DirectAccess. Но, несмотря на все это, ваши домашние и рабочие компьютеры могут быть подвержены заражению потенциально опасным программным обеспечением, а также взломам недоброжелателями.

В последние годы все больше компьютеров подключены к корпоративным сетям и Интернету. В компаниях компьютеры могут быть как членами рабочих групп, так и являться частью доменов, сайтов и лесов. Домашние пользователи могут быть подключены к Интернету средствами беспроводного доступа и мобильной связи, что позволяет им подключаться не только из своего дома, но и на улице, в аэропортах и т.п. Они даже могут иметь доступ к своим корпоративным ресурсам при помощи подключений VPN и DirectAccess. Но, несмотря на все это, ваши домашние и рабочие компьютеры могут быть подвержены заражению потенциально опасным программным обеспечением, а также взломам недоброжелателями.

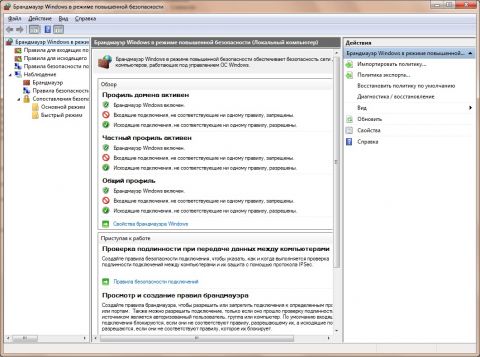

Для защиты, как рабочих, так и домашних компьютеров от несанкционированного доступа в Интернете и локальной сети, операционной системе Windows помогает встроенный брандмауэр Windows. Брандмауэр Windows в режиме повышенной безопасности позволяет создать гибкую модель безопасности ваших компьютеров. Принцип работы брандмауэра Windows в режиме повышенной безопасности основан на методе двусторонней фильтрации сетевого трафика, отсеивая несанкционированный трафик. Также, в том случае, если на вашем компьютере несколько сетевых адаптеров и подключений, брандмауэр Windows применяет определенные параметры безопасности для тех типов сетей, к которым в данный момент подключен пользователь. В операционной системе Windows 7 брандмауэр Windows вместе с настройками Internet Protocol Security (IPSec) расположены в оснастке консоли управления Microsoft (MMC), которая называется «Брандмауэр Windows в режиме повышенной безопасности». Протокол IPSec представляет собой систему открытых стандартов, предназначенных для обеспечения защищенных конфиденциальных подключений через IP-сети с использованием криптографических служб безопасности. Протокол IPsec поддерживает одноранговую проверку подлинности на уровне сети, проверку подлинности источника данных, целостность данных, их конфиденциальность (шифрование) и защиту повторения. Управлять брандмауэром можно как при помощи этой оснастки, так и средствами программы сетевой оболочки командной строки, которая позволяет настраивать и отображать состояние различных компонентов для сетевых подключений, установленных на компьютере с операционной системой Windows. Команды netsh выполняют все те же функции, что и оснастка консоли управления (MMC) для любого компонента.

В этом руководстве я расскажу о способах настройки брандмауэра Windows в режиме повышенной безопасности средствами командной строки.

Нововведения в брандмауэре Windows в режиме повышенной безопасности

В брандмауэре Windows в режиме повышенной безопасности появился ряд новых функций, некоторые из них:

- Несколько активных профилей

- Исключения авторизации

- Динамическое шифрование

- Аутентификация с нулевыми инкапсуляциями

- Авторизация Tunnel-mode

- Несколько основных групп режима конфигурации

- События брандмауэра Windwos и IPSec теперь пишутся в отдельный журнал «Просмотра событий»

В операционных системах Windows Vista и Windows Server 2008 одновременно может быть активен только один профиль. В том случае, если компьютер одновременно подключен более чем к одной сети, то применяются для всех сетей самые строгие правила. В Windows 7 и Windows Server 2008 R2, каждому сетевому адаптеру назначается свой профиль, независимо от любых других сетевых адаптеров компьютера;

При создании входящего правила брандмауэра, определяющего компьютер или пользователя, которому разрешен доступ к локальному компьютеру по сети, Windows 7 и Windows Server 2008 R2 поддерживает возможность указать исключения из утвержденного правила. Можно добавить группу в список уполномоченных, при этом ввести пользователя или компьютер в список исключений, которые являются членами уполномоченных групп.

Правила брандмауэра операционных систем Windows 7 и Windows Server 2008 R2 поддерживают динамическое шифрование, упрощая создание правил безопасности подключений IPsec, которые требуются для настроек шифрования каждого порта. Вы можете создать одно правило безопасности, как на клиенте, так и на сервере, которое обеспечивает защиту IPsec между сервером и всеми клиентами.

Вы можете создавать правила безопасности подключения с указанием аутентификации, кроме защиты от пакетов данных Encapsulating Security Payload (ESP) или Authenticated Header (AH). Эта функция позволяет создать защиту аутентификации в средах с сетевым оборудованием, которое несовместимо с ESP и AH.

В правилах брандмауэра можно указать, что только компьютеры и пользователи, прошедшие проверку подлинности могут устанавливать входящий туннель на сервер шлюза IPSec. В Windows 7 и Windows Server 2008 R2, вы можете определить группы пользователей или компьютеров, которым разрешено установить туннель на локальном компьютере.

В системах Windows 7 и Windows Server 2008 R2 появился новый контекст Netsh «MainMode», который включает команды, предназначенные для создания предложения основного режима для конкретного назначения IP-адреса или профиля. Каждая конфигурация основного режима может включать в себя обмен ключами шифрования, целостности и параметры подлинности алгоритма.

В системах Windows Vista и Windows Server 2008 все события брандмауэра записывались в журнал «Аудит», и записывались только в том случае, если была включена соответствующая категория аудита. В Windows 7 и Windows Server 2008 R2 все события брандмауэра записываются в журнал «Журналы приложений и служб\Microsoft\Windows\Windows Firewall with Advanced Security».

Использование команд Netsh для управления брандмауэром Windows

Команды утилиты Netsh для брандмауэра Windows в режиме повышенной безопасности предоставляют командной строке альтернативные возможности управления брандмауэром. При помощи команд Netsh можно настраивать и просматривать правила, исключения и конфигурацию брандмауэра.

Контекст Netsh firewall служит только для обратной совместимости с предыдущими версиями операционной системы Windows. Команда firewall работает на компьютерах под управлением Windows 7, Windows Server 2008 R2, Windows Vista, и Windows Server 2008, но не позволяет использовать новый функционал брандмауэра Windows, который появился в этих операционных системах. Также при помощи этой команды нельзя управлять и настраивать брандмауэр на удаленных компьютерах.

Во всех операционных системах, начиная с Windows Vista использовать контекст firewall не рекомендуется, в связи с тем, что при помощи этой команды можно создавать и изменять правила брандмауэра Windows только для домена и стандартного профиля. Правилами для общественных профилей при помощи контекста firewall можно управлять только в том случае, если они выполняются под текущим профилем

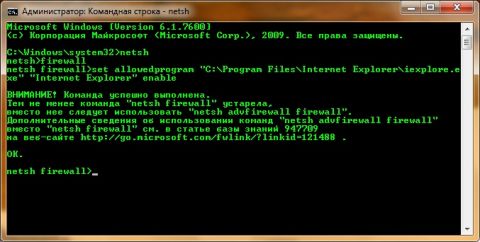

В операционных системах Windows 7 и Windows Server 2008 R2 можно использовать контекст netsh firewall, но при выводе команды вам будет показано следующее предупреждение, которое также показано на скриншоте:

«ВНИМАНИЕ! Команда успешно выполнена. Тем не менее, команда "netsh firewall" устарела, вместо нее следует использовать "netsh advfirewall firewall". Дополнительные сведения об использовании команд "netsh advfirewall firewall" вместо "netsh firewall" см. в статье базы знаний 947709 на веб-сайте http://go.microsoft.com/fwlink/?linkid=121488».

Для управления правилами входящих и исходящих подключений брандмауэра Windows в режиме повышенной безопасности, рекомендуется использовать контекст netsh advfirewall, которая предназначена для создания и управления этих правил, а также ведением мониторинга брандмауэра Windows. Команду netsh advfirewall можно использовать только на компьютерах с операционной системой Windows Vista и более поздними версиями. Политики брандмауэра и IPSec, созданные средствами этого контекста не могут применяться для настройки компьютеров, оснащённых системой Windows Server 2003 или более ранними версиями. Для использования этого контекста в устаревших операционных системах нужно использовать утилиту Ipseccmd.exe, которая находится в папке \Support\Tools инсталляционного диска операционной системы. Этот контекст может оказаться полезным в следующих случаях:

- При развертывании брандмауэра Windows в режиме повышенной безопасности на компьютерах, которые находятся удаленно. Конечно, для этого вы можете воспользоваться оснасткой брандмауэра Windows, но для обеспечения наилучшей производительности лучше использовать контекст advfirewall утилиты netsh.

- При одновременном развертывании брандмауэров Windows в режиме повышенной безопасности на нескольких компьютерах удобно использовать команды netsh в пакетном режиме для автоматизации сценариев и повторяющихся административных задач.

Для выполнения команд netsh вам нужно состоять в группе «Администраторы» или «Операторы настройки сети». В противном случае вы сможете только просматривать настройки и правила брандмауэра Windows, но у вас не будет разрешений для создания и изменения конфигурации. Также, если на вашем компьютере включен контроль учетными записями пользователей, для использования функционала конфигурирования брандмауэра Windows в режиме повышенной безопасности вам потребуется выполнять команды из командной строки с повышенными правами. Для открытия командной строки с повышенными правами, нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Командная, в найденных результатах нажмите правой кнопкой мыши на командной строке и из контекстного меню выберите команду «Запуск от имени администратора». При появлении запроса контроля учетных записей пользователей предоставьте подтверждение.

Брандмауэр Windows в режиме повышенной безопасности является полноценным брандмауэром. Существует два типа брандмауэров – межсетевые экраны и индивидуальные брандмауэры. Межсетевые экраны – это сетевые брандмауэры, которые обычно расположены на границе между внутренней сетью и внешними сетями, такими как Интернет. Такие продукты бывают аппаратными, программными и комбинированными. Некоторые также обеспечивают функции прокси для приложений. Неплохими примерами межсетевых экранов являются ISA-Server и ForeFront Thread Management Getaway. К основным преимуществам межсетевых экранов можно отнести исследование пакетов, управление сетевым трафиком, исследование состояния всех соединений между узлами, а также обеспечения проверки подлинности и шифрования IPsec. Индивидуальные брандмауэры, примером которых является Брандмауэр Windows в режиме повышенной безопасности, защищают узел от несанкционированного доступа и атак. Также можно настроить Брандмауэр Windows в режиме повышенной безопасности на блокирование определенных типов исходящего трафика. Индивидуальные брандмауэры обеспечивают дополнительный уровень защиты в сети и выступают в качестве неотъемлемого компонента стратегии полной защиты. Этот тип брандмауэров проверяет и фильтрует все пакеты протокола IP версий 4 (IPv4) и 6 (IPv6). В отличие от межсетевых экранов, которые обычно разворачиваются между внутренней сетью и Интернетом, в брандмауэре Windows в режиме повышенной безопасности входящие пакеты проверяются и сравниваются со списком разрешенного трафика. Если этот пакет соответствует записи в списке, брандмауэр Windows передает пакет протоколу TCP/IP на дальнейшую обработку. В том случае, если он не соответствует записи в списке, то брандмауэр Windows удаляет пакет и создает запись в файле журнала брандмауэра Windows, если функция журналирования активна. Список разрешенного трафика может пополняться следующими способами:

- Если брандмауэру Windows в режиме повышенной безопасности разрешается отправлять пакеты, то брандмауэр создает запись в списке таким образом, что ответ на трафик будет разрешен. Ответ на трафик является входящим трафиком;

- Если создать разрешающее правило в брандмауэре Windows в режиме повышенной безопасности.

Профиль брандмауэра - это способ объединения настроек, применяемых к компьютеру в зависимости от места подключения. Каждому сетевому адаптеру назначается профиль брандмауэра, соответствующий обнаруженному типу сети. В отличие от Windows Vista и Windows Server 2008, Windows 7 и Windows Server 2008 R2 поддерживают несколько активных профилей сетевых адаптеров. Существует три типа профилей: домен, общий и частный. В том случае, если соединение проходит проверку подлинности на контроллере домена, то сеть классифицируется как тип доменного размещения сети. Все остальные сети, которые не являются доменными, сначала попадают в категорию общедоступных профилей. Сети, через которые выполняется прямое подключение к Интернету или которые находятся в таких местах общего пользования, как аэропорты и кафе, следует указывать общедоступными. Операционная система Windows позволяет пользователю определить сеть. Домашняя сеть предназначена для использования компьютера дома или в офисе. Сеть предприятия предназначена для использования компьютера внутри организации. Для изменения классификации сети, пользователь должен иметь права администратора. Общий профиль считается наиболее строгим, далее следует частный профиль, а профиль домена считается наименее строгим.

При использовании профилей, брандмауэр Windows в режиме повышенной безопасности может автоматически разрешать входящий трафик, например, когда компьютер находится в домене, но полностью блокировать аналогичные действия, когда компьютер подключен к частным и общественным сетям. Таким образом, можно обеспечить гибкую и безопасную настройку внутренней сети.

Поскольку Брандмауэр Windows в режиме повышенной безопасности по умолчанию блокирует весь входящий незапрошенный сетевой трафик, может потребоваться настройка правил программ, портов или системных служб для программ или служб, выступающих в роли серверов, прослушивателей или узлов одноранговой сети. Для управления брандмауэром Windows в режиме повышенной безопасностью при помощи командной строки существуют следующие контексты:

- Netsh AdvFirewall

- Netsh AdvFirewall Consec

- Netsh AdvFirewall Firewall

- Netsh AdvFirewall MainMode

- Netsh AdvFirewall Monitor

- Netsh Firewall

В следующих частях статьи по брандмауэру Windows в режиме повышенной безопасности будет подробно рассказано о контекстах Netsh advfirewall, а также о настройках брандмауэра при помощи групповых политик, изоляции доменов и серверов, и о настройке IPSec средствами контекста Netsh Ipsecdosprotection.