Если вы читали предыдущие три части этого цикла статей, вы знаете, что до настоящего времени мы рассмотрели массу различных функций безопасности, связанных с OWA, среди которых было сетевое расположение сервера Client Access Server, способы аутентификации и сегментация OWA. В этой части мы обсудим другую важную область безопасности OWA, а именно, управление тем, как пользователи получают доступ к вложениям при использовании OWA.

Доступ к данным и файлам в OWA

По самой своей природе система электронной почты значительно упрощает процесс отправки и получения файлов различных типов и за последние годы управление такими потенциально опасными файлами, как .exe, .com и т.п. осуществлялось посредством различных способов. Исторически сложилось так, что ничего не подозревающему пользователю было слишком просто дважды кликнуть на исполняемом файле вложения, содержащем вредоносный код, и в результате появилась необходимость это изменить.

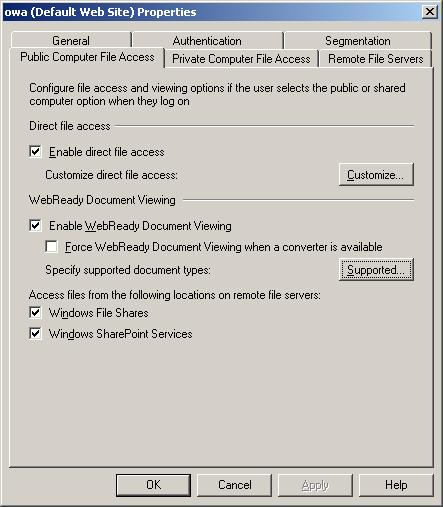

В Exchange 2007 OWA администратор имеет возможность централизованного управления не только различными доступными типами файлов, но и тем, как к ним предоставляется доступ. Более того, здесь имеется возможность раздельного управления на основе того, использует ли пользователь приложение OWA на публичном компьютере или на частном, как указывается в пользовательских опциях безопасности при входе; это было показано на рисунке 6 во второй части цикла. Для просмотра того, как доступ контролируется в OWA 2007, вам нужно рассмотреть конфигурацию в консоли управления Exchange Management Console или воспользоваться оболочкой Exchange Management Shell. В консоли Exchange Management Console нужно вызвать свойства виртуального каталога /owa на сервере клиентского доступа Client Access Server и нажать либо на закладке Public Computer File Access (Доступ к файлам на общем компьютере), либо на Private Computer File Access (Доступ к файлам на частном компьютере). Здесь вы увидите доступные опции управления непосредственным доступом к файлам, WebReady просмотром документов и доступом к файлам в общем файловом ресурсе или Windows SharePoint Services. Снимок окна управления доступом на общем компьютере показан на рисунке 13. Здесь я буду рассказывать о доступе к файлам на общем компьютере, однако следует помнить, что эти же опции есть в закладке настройки управления доступом на частном компьютере.

Рисунок 13: Конфигурация управления доступом к файлам на общем компьютере

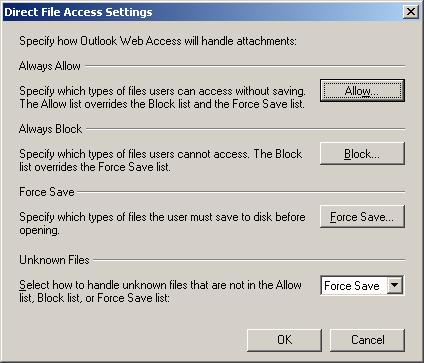

Сначала давайте рассмотрим опции прямого доступа к файлам. Если вы нажмете на кнопку Изменить (Customize)', у вас откроется окно, показанное на рисунке 14. Здесь видно, что вы можете контролировать то, как ваши пользователи будут работать с известными и неизвестными типами файлов. Для известных типов файлов здесь есть три списка со следующими названиями: Разрешить (Allow), Блокировать (Block) и Сохранить принудительно (Force Save).

Рисунок 14: Настройки прямого доступа к файлам

Список «Разрешить» является списком расширений файлов, которые пользователь сможет открывать в OWA. Список «Блокировать», напротив, является списком расширений файлов, которые пользователь не сможет открыть в OWA. И наконец, список принудительного сохранения является списком расширений файлов, которые будут сохранены в принудительном порядке на локальный жесткий диск компьютера, прежде чем их можно будет запустить. Существует определенный порядок приоритетности этих списков, то есть сначала идет список Разрешить, затем – Блокировать, а затем – Принудительное сохранение. Это означает, что список разрешения является более приоритетным по сравнению со списками блокирования и принудительного сохранения, а список блокирования более приоритетный по отношению к списку принудительного сохранения. Например, если расширение файла добавлено в разрешающий список, но при этом оно также включено в список блокирования, пользователь сможет получить доступ к этому типу файлов. Внизу рисунка 14 показаны опции для работы с неизвестными типами файлов, которых нет ни в одном из вышеуказанных списков. По умолчанию эта опция заставляет пользователей сохранять приложение, что, возможно, по мнению, разработчиков, является самой безопасной опцией по умолчанию, однако в организациях, где безопасности уделяется особое внимание, более предпочтительной будет опция 'block (блокировать)' для блокирования неизвестных типов файлов.

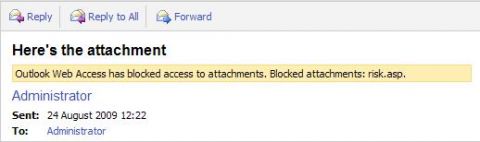

Когда пользователь пытается получить доступ к файлу, тип которого содержится в списке блокирования, он/а увидит сообщение, показанное на рисунке 15, а если этот тип файла содержится в списке принудительного сохранения, пользователь увидит сообщение, показанное на рисунке 16.

Рисунок 15: Сообщение о блокировании вложения

Рисунок 16: Сообщение о принудительном сохранении вложения

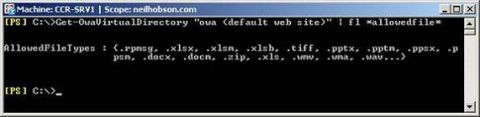

Эти списки разрешения, блокирования и принудительного сохранения уже наполнены многими различными расширениями файлов, а также типами MIME. Поэтому вам потребуется время на просмотр каждого из этих расширений и типов MIME на предмет их уместности в том или ином списке в соответствии с требованиями вашей организации. В компании Microsoft проделали отличную работу, чтобы приложение обрабатывало самые опасные типы файлов должным образом, и для многих организаций может вполне подойти настройка по умолчанию. Конечно, в каждой организации, использующей Microsoft Exchange, будут свои требования к безопасности, и поэтому рекомендуется просмотреть стандартные настройки на предмет их соответствия требованиям вашей организации. В этих списках содержится такое большое количество разнообразных типов расширений и MIME, что проще будет получить стандартный список с помощью оболочки Exchange Management Shell. Можно воспользоваться командой Get-OWAVirtualDirectory и просмотреть значения AllowedFileTypes, AllowedMimeTypes, ForceSaveFileTypes, ForceSaveMimeTypes, BlockedFileTypes и BlockedMimeTypes параметров.

Например, для получения списка разрешенных типов файлов виртуального каталога \owa вашего стандартного веб сайта можно выполнить команду:

Get-OwaVirtualDirectory 'owa (default web site)' | fl *allowedfile*

Эта команда фильтрует результаты и показывает параметры, названия которых содержат строку allowedfile. Результат выполнения команды показан на рисунке 17.

Рисунок 17: Результат команды AllowedFileTypes

WebReady просмотр документов

WebReady просмотр документов является еще одной замечательной функцией, включенной в OWA 2007. Эта функция просто позволяет преобразовывать типы документов в HTML и отображать в окне обозревателя, не прибегая к запуску соответствующего приложения. Например, эту функцию можно использовать для просмотра Microsoft Word документов в окне обозревателя, а не запускать само приложение Microsoft Word. Это означает, что пользователям вовсе необязательно иметь установленное приложение на локальном компьютере для просмотра документов. Однако следует знать, что WebReady просмотр документов нужно воспринимать как базовый способ просмотра документов и что документы могут иногда выглядеть несколько иначе, если просматривать их таким способом. WebReady просмотр документов не дает всех тех функций, которые предоставляет приложение. В результате, есть некоторые ограничения, которые нужно принимать во внимание, как например тот факт, что некоторые таблицы Excel не поддерживаются.

На рисунке 13 вы заметите, что невозможно полностью включить или выключить эти функции, но можно в принудительном порядке заставить документ конвертироваться в HTML при наличии соответствующего конвертора. Также не забудьте, что на рисунке 13 показаны опции для компьютеров, которые относятся к общим компьютерам и что отдельные опции WebReady просмотра документов доступны для частных компьютеров. Если вы забыли, то мы обсуждали общие и частные компьютеры во второй части этого цикла.

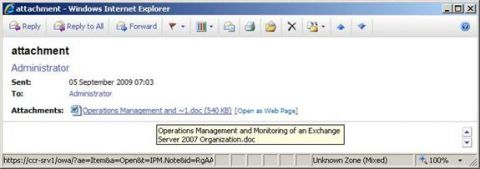

Давайте рассмотрим, что предлагает настройка опции Force WebReady Document Viewing' пользователям. На рисунке 18 видно, что вложение может быть открыто непосредственно, так как имя самого вложения является ссылкой. Также вложение можно открыть в качестве веб страницы, нажав на ссылку Открыть как веб страницу [Open as Web Page]. И напротив, на рисунке 19 показано то же самое вложение, но уже после включения опции Force WebReady Document Viewing. На рисунке 19 видно, что само имя вложения уже не является ссылкой, а, следовательно, это заставляет пользователя нажать на ссылку [Open as Web Page].

Рисунок 18: Необязательный WebReady просмотр документов

Рисунок 19: Принудительный WebReady просмотр документов

Заключение

На этом закончим четвертую часть цикла статей о функциях безопасности OWA. Управление доступом к вложениям является неотъемлемой частью любой топологии Exchange, поскольку всегда нужно ограничивать потенциально опасные типы файлов, которые могут содержать вирусы и другой вредоносный код. Я рекомендую затратить немного времени на ознакомление со стандартными списками разрешенных, запрещенных или принудительно сохраняемых типов файлов. Мы продолжим рассмотрение функции WebReady Document Viewing, а также рассмотрим веб-маяки в следующей заключительной части этого цикла статей.