Возникает определенное непонимание того, как работает вход в систему Windows. Я понимаю эти проблемы, поскольку общие идеи немного запутанные. Хотя процесс, опции и компоненты входа в систему остаются практически неизменными на протяжении более 20 лет, по их поводу все же возникают вопросы. Итак, я собираюсь разъяснить некоторые наиболее общие способы входа в систему, их принцип работы, подробное описание, и то, где хранятся эти компоненты. Надеюсь, что после прочтения этой статьи у вас будет полное понимание того, как работает процесс входа и что нужно делать на странице входа.

Ctrl-Alt-Del

Когда вы подходите к компьютеру Windows, для входа нужно сначала нажать комбинацию клавиш Ctrl-Alt-Del. Это функция безопасности, которая позволяет защитить компьютер от определенных типов атак. Это действие необходимо выполнять на машинах под управлением Windows NT, 2000, XP, 2003, 2008, Vista и 7. Обратите внимание, что давным-давно, когда Windows 95/98 была еще популярна, не нужно было выполнять это действие!

Сочетание клавиш Ctrl-Alt-Del является компонентом безопасности, который опустошает буфер до определенной точки, удаляя любые трояны. Троян пытается пролезть при входе, чтобы получить доступ к вашей системе. Троян также может пытаться перехватить ваши учетные данные во время входа, а затем сохранить их, чтобы инфицированный компьютер смог отправить их обратно в центральное место злоумышленников.

В любом случае, использование Ctrl-Alt-Del является обязательным злом, которое защищает ваш компьютер. С точки зрения безопасности, на мой взгляд, важно задавать использование Ctrl-Alt-Del в принудительном порядке через групповую политику. Компонент Ctrl-Alt-Del можно найти в следующем разделе:

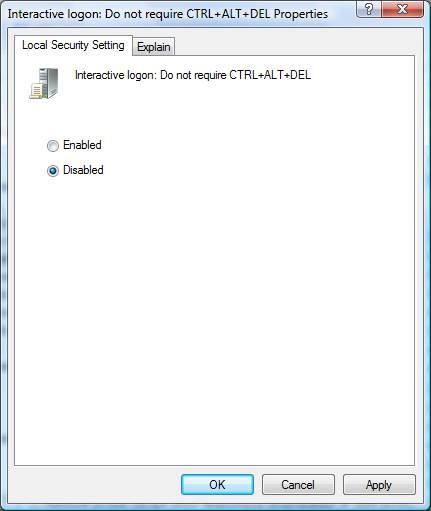

Конфигурация компьютера \Конфигурация Windows\Конфигурациям безопасности \Локальные политики \Параметры безопасности \Интерактивный вход в систему: не требовать CTRL-ALT-DEL, как показано на рисунке 1.

Рисунок 1: Чтобы принудить использование параметра групповой политики Ctrl-Alt-Del, необходимо отключить политику

Обратите внимание, что эта политика должна быть Отключена (Disabled), чтобы функция использования Ctrl-Alt-Del была форсирована. Это лишь один из многих параметров групповой политики, который должен отрицать отрицательное (двойное отрицание), чтобы включить политику.

Локальный вход

Каждый компьютер Windows имеет локальный диспетчер учетных записей безопасности (Security Accounts Manager – SAM). Диспетчер SAM отвечает за ряд функций. Во-первых, он отвечает за хранение локальных пользователей и групп компьютера. По умолчанию, единственной учетной записью пользователя, активируемой на компьютере, является локальная учетная запись администратора. Конечно, эта учётная запись предназначена для аварийного восстановления и задач администрирования. Дополнительные учетные записи пользователей необходимо создавать, и поэтому учетная запись администратора используется редко. Также есть множество групп, создаваемых по умолчанию, среди которых самыми примечательными являются Опытные пользователи (Power Users) и Администраторы (Administrators).

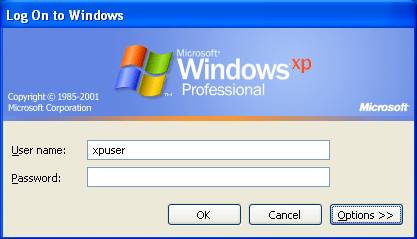

Во-вторых, локальный диспетчер SAM отвечает за проверку подлинности при входе. Здесь необходимо знать, когда локальный SAM выполняет проверку подлинности и когда используется другая база данных пользовательских учетных записей. Когда компьютер не подключен к домену, единственным вариантом является использование SAM для выполнения проверки подлинности. Это четко видно при входе в систему и просмотре опций в раскрывающемся списке на странице входа, как показано на рисунке 2.

Рисунок 2: Диалог входа в Windows.

Если кнопка опций недоступна или не отображается раскрывающийся список опций входа, компьютер не входит в состав домена. На рисунке 2 показан компьютер, который не показывает раскрывающийся список опций входа в систему, и показывает лишь единственный способ проверки подлинности – локальный диспетчер SAM.

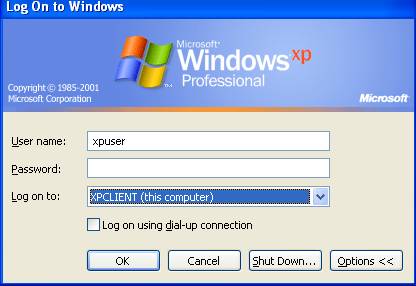

Если кнопка опций отображает раскрывающийся список входа, как показано на рисунке 3, у пользователя будет еще два или более вариантов проверки подлинности в базе данных. Обратите внимание, что на рисунке 3 раскрывающийся список опций входа доступен, что говорит о том, что компьютер присоединен к домену.

Рисунок 3: Компьютер присоединен к домену, но пользователи входят в систему с использованием локального диспетчера SAM

Если бы пользователь входил на локальный компьютер, то возникло бы большое количество компонентов и функций, работающих некорректно при таком входе, по сравнению со входом в домен. Например, групповая политика для учетной записи пользователя домена не применилась бы к такому пользователю, сетевые ресурсы были бы недоступны, и профиль пользователя был бы другим, чем при входе пользователя в домен.

Входы в домен

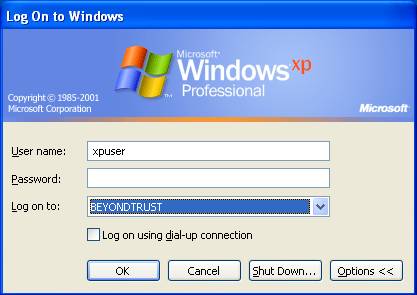

Абсолютно другим типом входа является выбор пользователем доменного имени вместо локального имени компьютера во время входа. На рисунке 4 показано, как пользователь выбирает имя домена, а не локальное имя компьютера, как на рисунке 3.

Рисунок 4: Компьютер, присоединенный к домену, и пользователь, выбирающий домен для проверки подлинности

В этом примере, контроллер домена для домена BEYONDTRUST выполнит проверку подлинности пользователя. Контроллер домена содержит базу данных Active Directory, которая схожа с диспетчером SAM в том, что тоже хранит группы и пользователей, а также выполняет проверку подлинности при входе. Конечно, Active Directory также гораздо больше и может управлять большим количеством аспектов по сравнению с локальным диспетчером SAM.

Используя опцию входа в домен вместо опции локального компьютера, пользователь имеет доступ ко всему предприятию, а не только к локальную компьютеру. Это означает, что пользователь может получать доступ к ресурсам (файлам/папкам/принтерам/и т.д.) на любом сервере, присоединённом к домену, для доступа к которым у пользователя есть разрешения. Разрешения к ресурсам предприятия невозможно получить для учетной записи пользователя локального диспетчера SAM.

Пользователи домена также управляются централизованно, тогда как пользователи SAM управляются на каждом локальном компьютере индивидуально. Это делает процесс управления учетными записями пользователей и групп более эффективным, поскольку здесь имеется всего одна сущность учетной записи, а не 'X' количество учетных записей в зависимости от количества компьютеров в сети.

Опция домена также позволяет пользователям входить на любой компьютер в домене, а не только на тот компьютер, на котором его учетная запись хранится в локальном диспетчере SAM. Этот компонент обеспечивает простоту перемещения, гибкость для пользователей в использовании любого компьютера компании и т.д.

В корпоративных сетях не рекомендуется использовать локальные пользовательские учетные записи в диспетчере SAM компьютеров и серверов. Вместо этого пользователям по причине отсутствия локальной учетной записи на компьютере приходится выполнять вход в домен, что обеспечивает применение всех настроек с контроллера домена к пользовательской среде при входе.

Заключение

Процесс входа в Windows может показаться несколько запутанным, но если посмотреть на подробности окна входа, суть того, где выполняется эта операция, становится ясной. Использование Ctrl-Atl-Del может быть неприятным, но оно является необходимым компонентом безопасности процесса входа. Когда компьютер не присоединён к домену, единственным возможным вариантом входа в систему является использование локального диспетчера учетных записей безопасности SAM. Однако, когда компьютер присоединен к домену, пользователь может использовать и SAM, и домен посредством контроллера домена. Знание того, какие опции доступны и как ограничивать вход в систему с локального диспетчера, является ключевым моментом в обеспечении централизованного управления учетными записями пользователей, а также в обеспечении безопасности и других параметров посредством контроллера домена.