В третьей части нашего цикла статей мы подготовили лес Active Directory к Exchange 2010 и установили роли Exchange 2010 на четыре сервера нашей среды. Вдобавок, мы подготовили пространства имен, необходимые для нашего сценария.

В этой части мы продолжим с того момента, на котором остановились в предыдущей части. Мы начнем с установки доверенного SAN/UC сертификата на серверы Exchange 2010, после чего настроим статические порты RPC для службы RPC Client Access и Exchange Address Book.

Установка доверенного сертификата на серверы Exchange 2010

Чтобы клиенты (такие как Outlook Anywhere, Outlook Web App и Exchange ActiveSync) могли должным образом подключаться, нам нужно установить доверенный сертификат UC/SAN (или можно использовать групповой сертификат), который будет включать необходимые имена FQDN. Как я показывал в предыдущей части 3, имена FQDN, необходимые в сертификате для данного конкретного сценария, будут следующими:

- Mail.exchangeonline.dk (основное/общее имя)

- Failover.exchangeonline.dk

- Autodiscover.exchangeonline.dk

Обратите внимание на то, что пространство имен, используемое для подключений Outlook MAPI, не нужно включать в сертификат, так как MAPI соединения не используют SSL, если речь не идет о Outlook Anywhere, в котором MAPI инкапсулирован в HTTPS пакеты.

Создание запроса сертификата

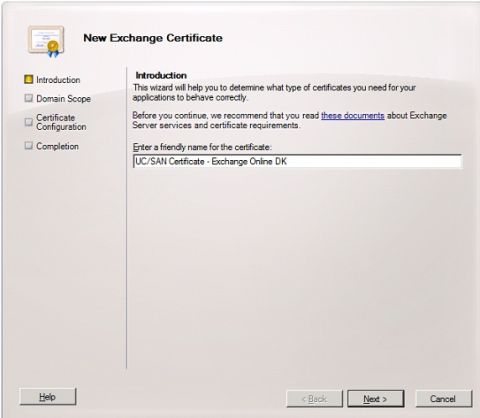

В этой статье мы используем нового мастера создания сертификатов Exchange 2010 для создания запросов сертификата. Запускаем консоль Exchange Management Console, выбираем рабочий центр конфигурации сервера ('Server Configuration'). Нажимаем правой клавишей на одном из серверов Exchange 2010 и выбираем опцию создания нового сертификата ('New Exchange Certificate'). Запускается мастер создания нового сертификата Exchange. Вводим понятное название для сертификата и нажимаем 'Далее'.

Рисунок 1: Мастер создания нового сертификата Exchange ' вводная страница

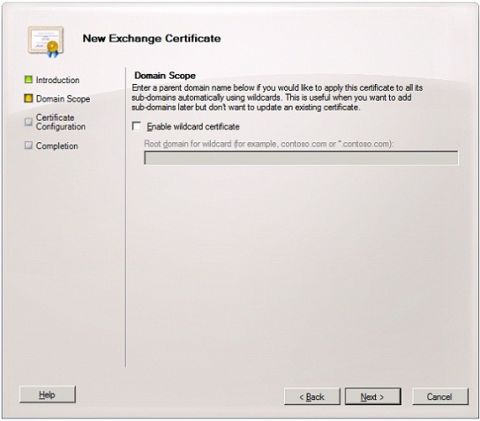

Если вы планируете использовать групповой сертификат, здесь вам нужно будет включить и настроить его. В этой статье мы используем сертификат UC/SAN, поэтому нажимаем 'Далее'.

Рисунок 2: Мастер создания нового сертификата Exchange ' страница границ домена

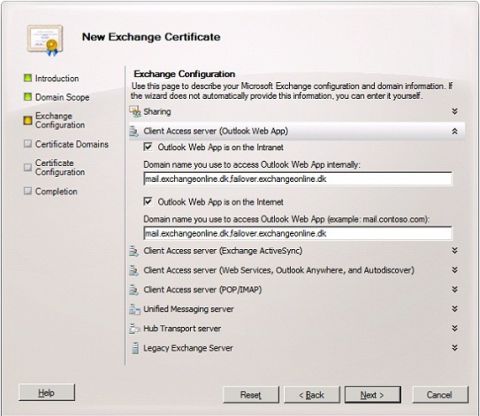

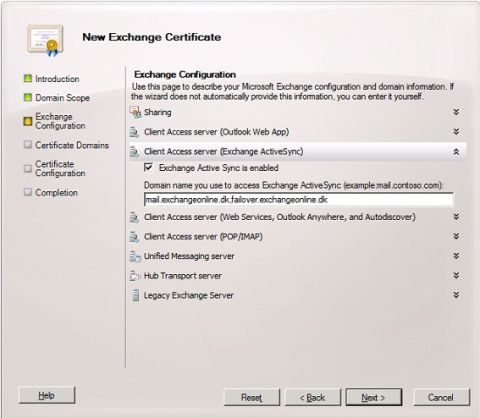

Мы дошли до интересной страницы. На этой странице нам нужно вводить имена FQDN (домены), которые нужно включить в сертификат. Поскольку мы используем модель раздельного DNS, нам нужно ввести только 'mail.exchangeonline.dk' и 'failover.exchangeonline.dk' в поля OWA.

Рисунок 3: Мастер создания нового сертификата Exchange ' страница настройки Exchange

Эти же FQDN имена нужно ввести в Exchange ActiveSync.

Рисунок 4: Мастер создания нового сертификата Exchange ' страница настройки Exchange (продолжение)

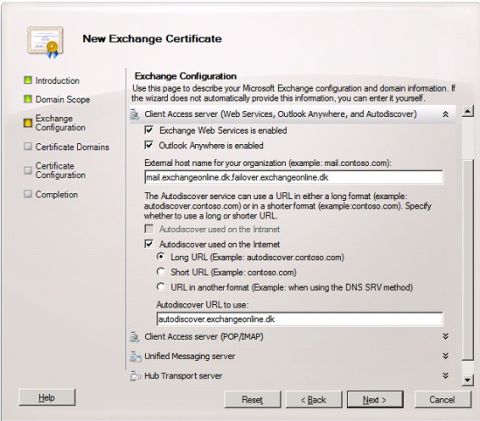

В полях сервера Client Access (веб-службы, Outlook Anywhere и Autodiscover) также нужно ввести вышеуказанные FQDN имена. И для Autodiscover мы вводим 'autodiscover.exchangeonline.dk'. Поскольку мы не используем POP3 или IMAP4, эти службы не требуют настройки.

Нажмите 'Далее'.

Рисунок 5: Мастер создания нового сертификата Exchange ' страница настройки Exchange (продолжение)

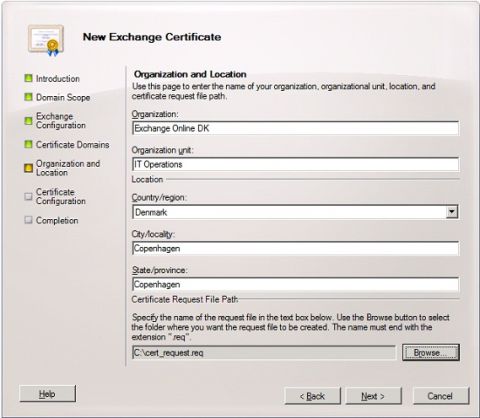

Введите соответствующую информацию об организации и месте. Также нужно обязательно указать место, куда будет сохранен файл запроса сертификата cert.req и нажать 'Далее'.

Рисунок 6: Мастер создания нового сертификата Exchange ' страница организации и места

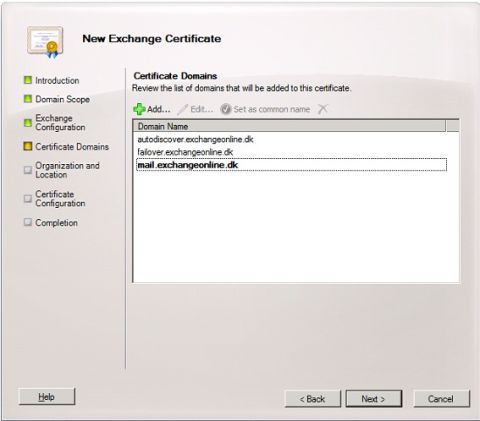

На странице доменов сертификата 'Certificate Domains' нужно обязательно задать 'mail.exchangeonline.dk' в качестве общего имени. Затем жмем 'Далее'.

Рисунок 7: Мастер создания нового сертификата Exchange ' страница доменов сертификата

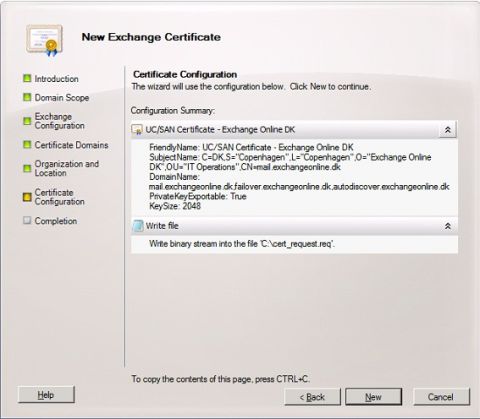

На странице настройки сертификации 'Certification Configuration' нажимаем 'Новый (New)', чтобы сгенерировать запрос.

Рисунок 8: Мастер создания нового сертификата Exchange ' страница настройки сертификата

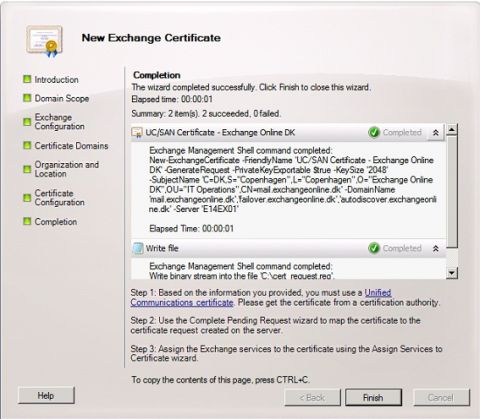

Нажимаем 'Готово' для завершения работы мастера.

Рисунок 9: Мастер создания нового сертификата Exchange ' страница завершения

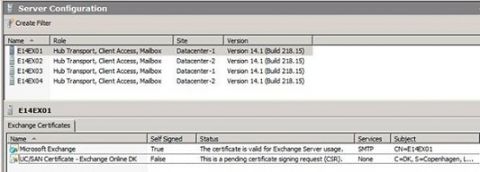

Теперь мы видим, что у нас есть ожидающий запрос сертификата (рисунок 10).

Рисунок 10: Ожидающий запрос сертификата

Следующим шагом будет обработка запроса сертификата поставщиком сертификатов с целью его выпуска. Этот процесс будет разным у разных поставщиков, и поэтому мы его не описываем.

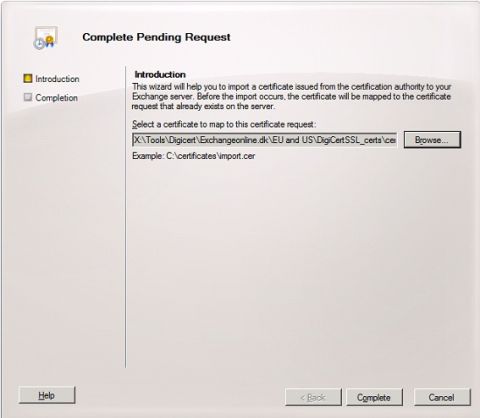

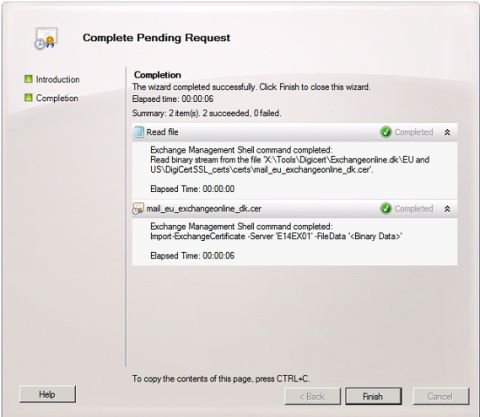

После получения сертификата необходимо нажать правой клавишей на ожидающем запросе сертификата в EMC и выбрать опцию 'Выполнить ожидающий запрос (Complete Pending Request)' в контекстном меню.

В мастере выполнения ожидающего запроса сертификата нужно указать сертификат и нажать кнопку 'Выполнить (Complete)'.

Рисунок 11: Выполнение ожидающего запроса сертификата

На заключительной странице нажмите 'Готово'.

Рисунок 12: Завершение ожидающего запроса сертификата

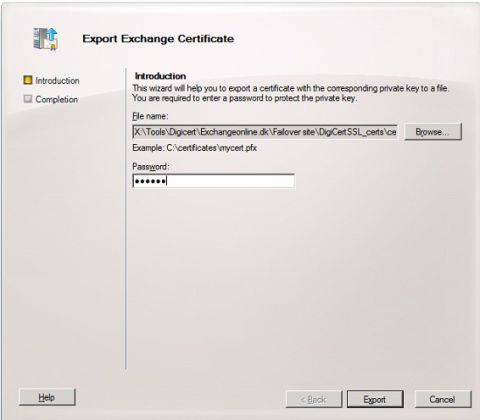

Теперь необходимо экспортировать сертификат с его закрытым ключом, чтобы можно было его потом импортировать на другие три сервера Exchange 2010. Для этого нажимаем правой клавишей на сертификате в EMC и выбираем опцию экспорта 'Export Exchange Certificate'. На вводной странице выбираем место, куда будет экспортирован сертификат, а затем указываем пароль. После этого жмем 'Экспортировать (Export)'.

Рисунок 13: Экспорт сертификата Exchange

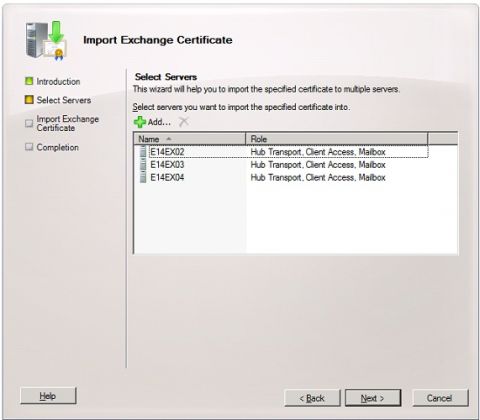

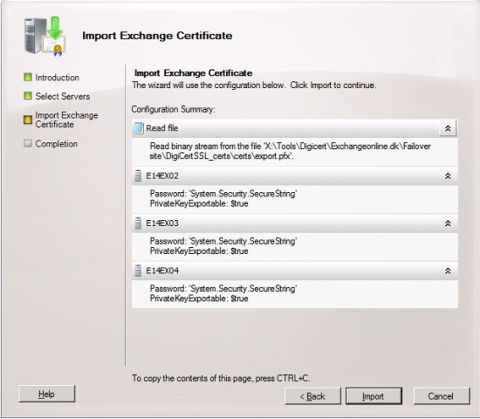

Одним из положительных моментов в мастере работы с сертификатами Exchange является то, что можно выполнять импорт на несколько серверов Exchange 2010 за один прием. Для этого нажимаем правой клавишей на сервере Exchange 2010 в разделе 'Конфигурация сервера' в EMC, и выбираем опцию импорта сертификата. Теперь можно добавить три оставшихся сервера в список серверов ('Select Servers') как показано на рисунке 14, а затем нажать 'Далее'.

Рисунок 14: Импорт сертификата Exchange

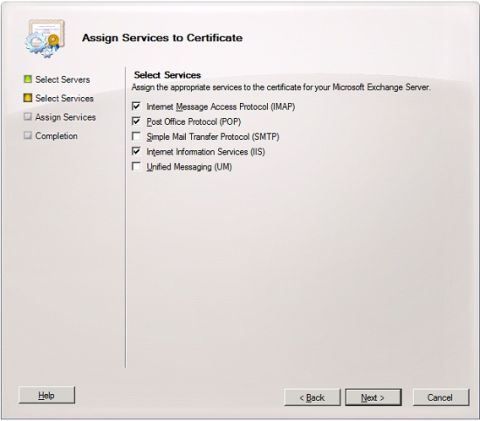

Теперь нужно указать, для каких серверов необходимо включить сертификат. В этом конкретном сценарии служба Internet Information Services (IIS) очень важна. Поэтому нужно выбрать ее. Что же касается SMTP, она не требует использования доверенных сертификатов.

Жмем 'Далее'.

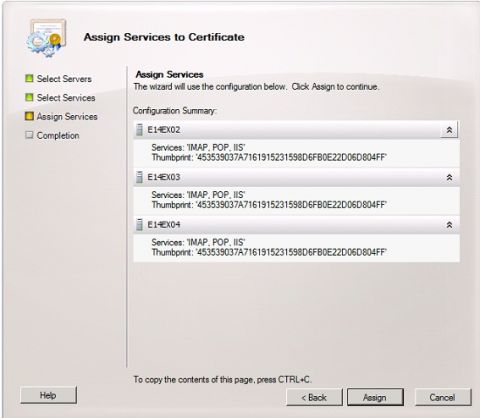

Рисунок 15: Назначение служб сертификату

На странице импорта сертификата жмем кнопку Импортировать ('Import').

Рисунок 16: Импорт сертификата Exchange

На странице назначения служб 'Assign Services' нажимаем 'Назначить (Assign)'.

Рисунок 17: Назначение служб

Теперь сертификат привязан к определенным службам на трех серверах Exchange 2010, но мы еще не привязали его ни к одной службе на том сервере, с которого генерировали и выполняли запрос сертификата. Теперь нажимаем правой клавишей на этом сервере и выбираем опцию назначения служб. В мастере привязываем сертификат к тем же службам, что и на трех других серверах.

Теперь сертификат установлен должным образом. Кто-то, возможно, спросит, как можно использовать один сертификат для обоих центров данных, особенно в отношении Outlook Anywhere. Об этом мы поговорим в следующей части нашего цикла статей.

Настройка балансировщиков нагрузки

Пришло время настроить балансировщики нагрузки. В этом сценарии у нас есть пара балансировщиков нагрузки (KEMP LoadMaster устройства, о которых я уже писал) в каждом центре данных. Каждая пара настраивается как активный/пассивный кластер. Поэтому в случае сбоя активного узла по запланированным или незапланированным причинам активный узел автоматически выполнит обход отказа на пассивный.

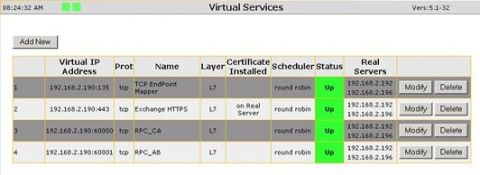

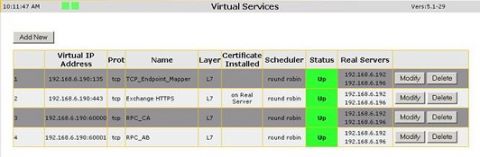

На каждом балансировщике нагрузки было настроено четыре виртуальных службы:

- TCP Endpoint Mapper (TCP/135) Это служба сопоставителя конечных точек RPC, которая необходима для того, чтобы клиенты Exchange на базе RPC (Outlook MAPI) смогли найти нужный номер порта для подключения.

- Exchange HTTPS(TCP/443) Это консолидированная виртуальная служба, используемая всеми Exchange 2010 клиентами и службами, взаимодействующими с серверами Exchange 2010 Client Access по SSL (TCP/443). Это клиенты Outlook Web App (OWA), Exchange Control Panel (ECP), Outlook Anywhere (OA), Offline Address Book (OAB), Exchange ActiveSync (EAS), Exchange Web Services (EWS) и служба Autodiscover. При использовании уровня 7, лучше использовать консолидированную виртуальную службу, так как в противном случае вам бы пришлось использовать разные FQDN имена для разных клиентов и служб, взаимодействующих с Exchange 2010 CAS по SSL.

- RPC Client Access Service (TCP/60000) Это виртуальная служба, связанная с службой доступа клиентов RPC Client, к которой клиенты Outlook MAPI подключаются в Exchange 2010. Лучше всего использовать статические RPC порты, когда в Exchange 2010 используется решение балансировки нагрузки. В этой конфигурации статический порт для службы RPC CA будет '60000'. В Microsoft рекомендуют использовать уникальный порт в диапазоне между 59531 и 60554.

- Exchange Address Book (TCP/60001) Это виртуальная служба, связанная со службой адресной книги Exchange Address Book, которая используется Outlook MAPI клиентами для доступа к каталогу. Как уже говорилось, лучше использовать статические порты RPC, когда Exchange 2010 включает решение компенсации нагрузки. В этой конфигурации статический порт для службы Address Book будет '60001'. В Microsoft рекомендуют использовать уникальный порт в диапазоне между 59531 и 60554.

На следующих двух рисунках показаны виртуальные службы, настроенные на каждой паре балансировщиков нагрузки:

Рисунок 18: Виртуальные службы на балансировщике нагрузки в основном центре данных

Рисунок 19: Виртуальные службы на балансировщике нагрузки в аварийном центре денных

В этой статье мы не будем рассматривать подробности настройки каждой виртуальной службы. Эту информацию вы можете посмотреть в моем предыдущем цикле статей по данной теме, но здесь важно отметить, что на каждой паре балансировщиков нагрузки используются разные VIP адреса.

Настройка статических портов RPC

Зачастую имеются ограничения брандмауэра между сетью клиента Outlook и сетью почтовой инфраструктуры Exchange 2010, которые требуют того, чтобы статические RPC порты были заданы на каждом сервере Client Access Server в массиве Client Access. К тому же, использование статических портов RPC позволяет снизить объем потребления памяти на устройствах балансировки нагрузки.

По умолчанию Windows Server 2008 и 2008 R2 настроен на использование динамических портов RPC в диапазоне 49152-65535 для исходящих подключений. Предыдущие версии Windows Server по умолчанию использовали порты из диапазона 1025-65535 (дополнительную информацию смотрите в статье базы знаний здесь. Также, когда роль сервера Exchange 2010 Client Access установлена на Windows Server 2008 или 2008 R2, диапазон динамических портов RPC изменяется на 6005-59530 и в качестве наиболее активно используемого порта используется порт 60554.

Служба Exchange 2010 RPC Client Access

По умолчанию служба RPC Client Access на сервере Exchange 2010 Client Access использует порт TCP End Point Mapper (TCP/135) и динамический диапазон портов RPC (6005-59530) для исходящих подключений каждый раз, когда клиенты Outlook создают подключение к Exchange.

Чтобы задать статический порт для службы RPC Client Access на сервере Exchange 2010 Client Access, нужно открыть реестр на соответствующем сервере и перейти в раздел:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\MSExchangeRPC