Успешное развитие современных информационных служб центров авторизации платежных карт (ЦАПК) требует тщательно разработанной программы развития и интеграции всех составляющих их инженерной инфраструктуры: информационных технологий, телекоммуникаций и защиты информации.

Для реализации защиты информации предлагается разрабатать концепцию комплексной системы защиты информации, поэтапно выполнять комплекс мер по её внедрению.

Развитие информационных технологий требует значительных финансовых вложений в программно-аппаратные средства. Учитывая, что в базах центров авторизации платежных карт содержится информация, полная или частичная потеря которой неизбежно приведет к значительным, а в ряде случаев невосполнимым финансовым потерям, которые могут быть выше, чем средства, потраченные на создание информационных служб, необходимо обеспечить надежную защиту всех компонентов центров авторизации.

Для создания системы защиты информации предлагается использовать комплексный подход, а именно: создание "Единого пространства информационной безопасности", как комплекса взаимосвязанных и постоянно взаимодействующих технических, организационных и нормативно-правовых подсистем. Необходимым условием функционирования таких подсистем есть создание политики безопасности. Согласно международным рекомендациям [1] за безопасность работы всех служб центров авторизации должны отвечать сотрудники службы безопасности.

Специалисты по информационной безопасности обязаны:

- обеспечить точный и полный контроль над предоставлением привилегий доступа на базе инструкций для каждого информационного ресурса и в соответствии с применяемой внутренней политикой безопасности, директивами и стандартами;

- быть информированными обо всех изменениях, связанных со статусом сотрудников, увольнением, переходом, или изменением должностных обязанностей;

- постоянно проводить мониторинг действий пользователей с привилегиями высокого уровня

- удалять привилегии немедленно, как только они больше не требуются;

- ежедневно проводить мониторинг попыток доступа, для выявления критичных для безопасности событий, типа попыток несанкционированного доступа, которые могут угрожать целостности, конфиденциальности, или работоспособности системы;

- докладывать обо всех попытках несанкционированного доступа к общим информационным ресурсам для проведения расследования и принятия мер;

- организовать доступ так, чтобы каждый пользователь системы был определен уникальной идентификационной последовательностью (USERID), созданной только для этого пользователя;

- требовать для каждого процесса доступа к критичным информационным ресурсам аутентификацию пользователя (идентичность пользователя определяется, используя введенный пароль, биометрический процесс или комбинационный процесс);

- собирать, защищать, проводить аудит всей доступной журнально-протокольной информации.

Таким образом, на всех стадиях внедрения информационных технологий комплексно решается вопрос защиты информации, предоставляется подход для юридического решения споров между пользователями информационных технологий, разделение обязанностей между подразделениями, четко определяются границы ответственности между должностными лицами.

Цель информационной защиты - обеспечение надежной, корректной и безопасной работы всех компонентов ЦАПК, что подразумевает создание надежных и удобных механизмов регламента деятельности служб, пользователей и обслуживающего персонала, соблюдение дисциплины доступа к ресурсам информационной системы.

Для создания защиты информации информационных технологий ЦАПК необходимо использовать комплексный подход, а именно: создание защищенной среды для обработки информации, которая объединит разнообразные (правовые, организационные, программно-технические) средства для отражения любой угрозы.

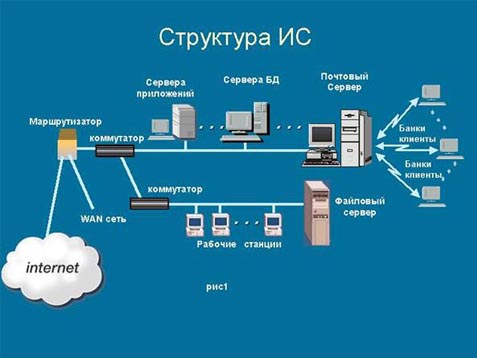

Основными особенностями информационных сетей (ИС) ЦАПК является неоднородность их компонентов, включая используемые операционные системы и прикладные программы. Программно-аппаратные средства для систем авторизации, клиринговых систем и систем мониторинга служат сервера баз данных (ORACLE и т.п.). Многочисленные приложения на рабочих станциях в основном работают в операционной среде WINDOWS, но могут использоваться другие операционные системы (OS/2 и т.д.), терминалы, для файловых серверов могут применяться ОС WINDOWS-NT/2000, LINUX. В качестве средств маршрутизации и коммутации чаще всего используются продукты CISCO, однако могут быть использованы продукты других фирм.

Взаимодействие служб ЦАПК осуществляется на базе TCP/IP протокола, используя сети компаний провайдеров телекоммуникационных услуг или выделенные каналы связи. Подключение банкоматов осуществляется на базе протоколов TCP/IP и Х.25, используя сети компаний провайдеров телекоммуникационных услуг или выделенные каналы связи. Взаимодействие с сетью POS-терминалов реализуется через коммутируемые каналы связи. Территориальная распределенность компонентов информационной сети, включая информационные ресурсы, необходимость взаимодействия с глобальными платежными системами VISA, EUROPAY и т.д. затрудняет организацию централизованного управления и мониторинга всех средств сети передачи данных.

Основные типы угроз.

Угрозы безопасности информации, АС и субъектов информационных отношений.

- Под угрозой (вообще) обычно понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам.

- Угрозой интересам субъектов информационных отношений будем называть потенциально возможное событие, процесс или явление, которое посредством воздействия на информацию или другие компоненты АС может прямо или косвенно привести к нанесению ущерба интересам данных субъектов.

- В силу особенностей современных АС, перечисленных выше, существует значительное число различных видов угроз безопасности.

- Нарушением безопасности (или просто нарушением) будем называть реализацию угрозы безопасности.

Основные виды угроз безопасности

- Основными видами угроз безопасности АС и информации (угроз интересам субъектов информационных отношений) являются:

- стихийные бедствия и аварии (наводнение, ураган, землетрясение, пожар и т.п.);

- сбои и отказы оборудования (технических средств) АС;

- последствия ошибок проектирования и разработки компонентов АС (аппаратных средств, технологии обработки информации, программ, структур данных и т.п.);

- ошибки эксплуатации (пользователей, операторов и другого персонала);

- преднамеренные действия нарушителей и злоумышленников (обиженных лиц из числа персонала, преступников и т.п.).

Классификация угроз безопасности

- Все множество потенциальных угроз по природе их возникновения разделяется на два класса: естественные (объективные) и искусственные (субъективные).

- Естественные угрозы - это угрозы, вызванные воздействиями на АС и ее элементы объективных физических процессов или стихийных природных явлений, независящих от человека.

- Искусственные угрозы - это угрозы АС, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить:

- непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании АС и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п.;

- преднамеренные (умышленные) угрозы, связанные с корыстными устремлениями людей (злоумышленников).

- Источники угроз по отношению к АС могут быть внешними или внутренними (компоненты самой АС - ее аппаратура, программы, персонал).

Основные непреднамеренные искусственные угрозы

- Основные непреднамеренные искусственные угрозы АС (действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, из любопытства, но без злого умысла):

- Неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.).

- Неправомерное отключение оборудования или изменение режимов работы устройств и программ.

- Неумышленная порча носителей информации.

- Запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.).

- Нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях).

- Заражение компьютера вирусами.

- Неосторожные действия, приводящие к разглашению конфиденциальной информации или делающие ее общедоступной.

- Разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.).

- Проектирование архитектуры системы, технологии обработки данных, разработка прикладных программ, с возможностями, представляющими опасность для работоспособности системы и безопасности информации.

- Игнорирование установленных правил при работе в системе.

- Вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.).

- Некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности.

- Пересылка данных по ошибочному адресу абонента (устройства).

- Ввод ошибочных данных.

- Неумышленное повреждение каналов связи.

Основные преднамеренные искусственные угрозы

- Основные пути умышленной дезорганизации работы, вывода системы из строя, проникновения в систему и несанкционированного доступа к информации:

- Физическое разрушение системы (путем взрыва, поджога и т.п.) или вывод из строя всех или отдельных наиболее важных компонентов компьютерной системы (устройств, носителей важной системной информации, лиц из числа персонала и т.п.).

- Отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.).

- Действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.).

- Внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность).

- Вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия.

- Применение подслушивающих устройств, дистанционная фото- и видеосъемка и т.п..

- Перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т.п.).

- Перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему.

- Хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и целых компьютеров).

- Несанкционированное копирование носителей информации.

- Хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.).

- Чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств.

- Чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой защиты) или другими пользователями, в асинхронном режиме используя недостатки мультизадачных операционных систем и систем программирования.

- Незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя ("маскарад").

- Несанкционированное использование компьютеров пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.

- Вскрытие шифров криптозащиты информации.

- Внедрение аппаратных спецвложений, программных "закладок" и вирусов ("троянских коней" и "жучков"), то есть таких участков программ, которые не нужны для осуществления заявленных функций, но позволяющих преодолевать систему защиты, скрытно и незаконно осуществлять доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы.

- Незаконное подключение к линиям связи с целью работы "между строк", с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений.

- Незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений.

- Следует заметить, что чаще всего для достижения поставленной цели злоумышленник использует не один, а некоторую совокупность из перечисленных выше путей.

Угрозы работы систем авторизации.

Ошибки администрирования системы, незаконное или неконтролируемое использование привилегий доступа.

Ошибки конфигурации параметров баз ЦАПК приведут к неработоспособности всей системы, или её компонентов. Результатом таких ошибок будет полная остановка процесса авторизации

Несанкционированный доступ (НСД) к информационным ресурсам ЦАПК.

Отсутствие надежных средств защиты от НСД информационных ресурсов ЦАПК, возможность несанкционированного доступа к рабочим местам управления процессами авторизации, операционным системам серверов и пользователей, средствам управления телекоммуникационными службами, ставит под угрозу функционирование всех служб ЦАПК.

Программно-аппаратные сбои или ошибки.

Сбои в работе программно-аппаратных средств ЦАПК (активного оборудования телекоммуникационных средств, серверов, бесперебойных источников питания, кондиционеров и т.д.), связанные с недостаточно надежными аппаратными средствами, отсутствие резервирования основного компьютерного оборудования и программного обеспечения.

Ошибки, связанные с низкими функциональными возможностями систем, или некорректными режимами их эксплуатации.

Низкое качество регламентных работ, ошибки пользователей при работе с приложениями ПО, скрытые ошибки ПО систем, недобросовестное отношение к средствам восстановления приведут к остановке всех или части технологических цепей информационной системы ЦАПК.

Угрозы работы телекоммуникационных средств:

- локальной сети;

- сети взаимодействия внешних компонентов авторизации.

- угрозы со стороны внешних атак (например, через INTERNET, перехват управления активным телекоммуникационным оборудованием и т.д.).

Невыполнение или отсутствие контроля мер безопасности:

- отключение или ошибки конфигурации средств доступа к информационным ресурсам ЦАПК, защиты информации;

Защита информации.

Для создания эффективной системы противодействия перечисленным угрозам необходимо обеспечить совокупность программно-технических средств, организационных (административных) правил, правовых и морально-этичных норм.

На первом этапе необходимо реализовать комплексное управление доступом и защиту от НСД в информационной сети в целом, разработать и утвердить положение об информационной сети ЦАПК.

Структура информационной сети ЦАПК представлена на рис.1

Рис.1 Структура информационной сети ЦАПК

Необходимо обозначить основные информационные потоки между компонентами ЦАПК. Учитывая организационную структуру предприятия, для сотрудников и служб операционного, расчетного и технического отделов ЦАПК необходимо регламентировать процессы функционирования процессинговых систем, использование информационных ресурсов, деятельность сотрудников, включая доступ к информационным ресурсам.

В «Положении об информационной сети ЦАПК» необходимо отразить:

- цели создания и перечень задач, решаемых при помощи информационной сети ЦАПК;

- состав информационной сети ЦАПК;

- перечень нормативных документов, регламентирующих защиту от НСД и управлением доступом в информационную сеть ЦАПК;

- функциональные обязанности подразделений, осуществляющих проектирование, модернизацию, промышленную эксплуатацию и управление информационной сети ЦАПК;

- подразделение и перечень должностных лиц, на которых возложена ответственность за осуществление контроля и управления информационной сетью ЦАПК в целом;

- порядок регистрации и наделения пользователей правами доступа к ресурсам информационной сети ЦАПК;

- порядок учета и хранения эталонного программного обеспечения сетевого оборудования и технической документации.

На базе созданного Положения необходимо разработать и утвердить Концепцию технической защиты информационной сети ЦАПК, при этом отделу защиты информации разработать и внедрить нормативные документы, в которых:

- определить основные интересы ЦАПК, требующие защиты в связи с наличием информационной сети ЦАПК;

- разработать модель угроз и провести анализ рисков;

- на основании модели угроз классифицировать все информационные потоки и информационные системы по признакам ценности и конфиденциальности содержащихся в них сведений;

- обеспечить контроль выполнения требований антивирусной политики;

- разработать планы внедрения средств защиты для компонентов и служб ЦАПК;

- разработать планы восстановительных работ в случае возникновения аварий в оборудовании;

- разработать требования по управлению доступом субъектов к ресурсам информационной сети ЦАПК;

- разработать механизмы фиксации критичных для безопасности работы ЦАПК событий;

- разработать требования к резервированию оборудования;

- разработать требования по эксплуатации сетевого оборудования и конфигурации его программного обеспечения;

- правила работы пользователей в сети Интернет;

- правила использования персональных компьютеров;

- правила использования электронной почты (сети Интернет);

- порядок действий администратора при нарушениях требований по обеспечению безопасности и возникновении нештатных ситуаций.

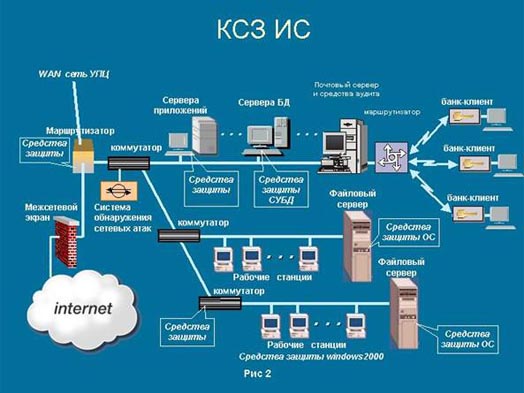

Реализация предложенных мер требует создания комплексной системы защиты ЦАПК.

Рис.2 Комплексная система защиты ИС ЦАПК

При этом необходимо использование как штатных:

- криптографические средства, реализованные в платежных системах.

- средства разграничения доступа и криптографии, реализованные в OC WINDOWS 2000.

- средства разграничения доступа ОС, реализованные в опреационных системах файловых серверов.

- средства разграничения доступа, реализованные в СУБД.

- средства разграничения доступа, реализованные в устройствах коммутации пакетов.

так и дополнительных средств защиты:

- средства разграничения доступа, обнаружения сетевых атак и межсетевого экранирования, для устройств коммутации пакетов.

- средства защиты, реализованные для различных компонентов платежной системы ЦАПК (защищенная электронная почта и т.д.).

- средства защиты, реализованные в различных приложениях и комплексах ЦАПК.

- средства идентификации и аутентификации доступа к серверам приложений.

- Средства мониторинга и контроля инфрмационной сети ЦАПК.

Основные этапы создания системы защиты информации.

Учитывая организационную структуру ЦАПК, а также структуру его взаимодействия с внешними компонентами, создание защищенной среды для обработки информации целесообразно начать с внедрения защищенной автоматизированной системы единого файлового обмена между информационными службами ЦАПК. Построив его между сотрудниками и службами ЦАПК на базе правовых и морально-этичных норм, в должностные обязанности сотрудников включаются права и ответственность за переданную, принятую информацию. Контролируется обмен между приложениями компонентов ЦАПК, организационными мерами обеспечивается права и ответственность должностных лиц, ответственных за работу приложений. При этом каждый переданный файл имеет владельца (отправителя), ответственного за передаваемую информацию, подтвержденную его цифровой подписью, и механизмы, гарантирующие, что файл будет гарантировано, доставлен и принят только получателем, которому он адресован. На базе такой технологии строятся базовые правовые взаимоотношения между сотрудниками и службами всех подразделений ЦАПК.

Имея единый защищенный файловый обмен между сотрудниками ЦАПК на базе правовых и морально-этичных норм, в должностные обязанности включаются права и ответственность за переданную и принятую информацию, внедряется контроль обмена между приложениями компонентов ЦАПК, организационными мерами обеспечиваются права и ответственность должностных лиц, ответственных за работу приложений. Каждый переданный файл должен иметь владельца (отправителя), ответственного за передаваемую информацию, подтвержденную его цифровой подписью, и механизмы, гарантирующие, что файл будет доставлен и принят только указанным получателем. На базе такой технологии будут строиться все правовые взаимоотношения между сотрудниками.

На втором этапе для каждой рабочей станции определяются ресурсы, нуждающиеся в защите, основные угрозы для различных информационных ресурсов и требования к защите от этих угроз. На рабочих местах и серверах ЦАПК средства защиты от НСД. Для этих целей на все рабочие станции ЦАПК устанавливается ОС WINDOWS 2000/XP, конфигурируются для каждой рабочей станции средства разграничения доступа и средства для аудита и контроля и п.д.

Для файловых серверов, серверов баз данных, средств маршрутизации выбираются средства для организации разграничения доступа, аудита и контроля и т.д.

Со стороны службы информационной безопасности обеспечивается полный контроль соблюдения требований защиты от НСД, непрерывное выявление и регистрация внешних и внутренних умышленных и неумышленных, прямых и косвенных нарушений политики безопасности, имеющих как объективную, так и субъективную природу, с обеспечением администратору безопасности возможности доступа ко всей необходимой информации из одной точки.

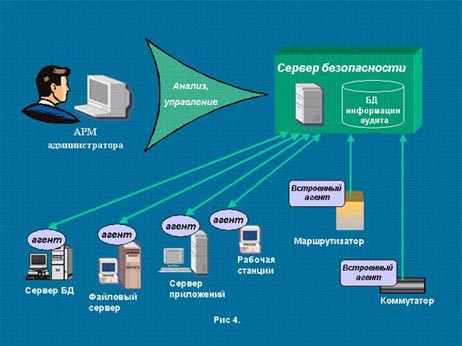

Для этой цели можно применять различные системы мониторинга и аудита средств защиты информационной сети. Рассмотрим более конкретно систему централизованного мониторинга и аудита «Мираж» (разработчик ООО «Институт компьютерных технологий» г. Киев).

Рис.3 Система «Мираж»

Функции этой системы:

- контроль действий администраторов по назначению полномочий по доступу к ресурсам ИС;

- контроль соответствия назначенных полномочий установленным правилам разграничения доступа;

- контроль событий, связанных с попытками НСД к ресурсам ИС;

- контроль событий, связанных с нарушением работоспособности компонентов ИС;

- анализ и обработка информации по заданным правилам в реальном времени;

- немедленное оповещение администратора безопасности обо всех выявленных нарушениях;

- ведение архивов зарегистрированных данных и данных аудита;

- подготовка сводных отчетов различной структуры.

Для каждого сотрудника, исходя из его должностных обязанностей, определяются правила разграничения доступа к информационным ресурсам.

Внутренние нормативные документы ЦАПК, учитывая технологию обработки информации, определяют информационные ресурсы, нуждающиеся в защите, основные угрозы и требования к защите от этих угроз.

В целом политика безопасности определяется технологией обработки информации, особенностями используемых аппаратных и программных средств, физической средой, в которой эксплуатируется программно-аппаратные средства ЦАПК.

Как часть политики безопасности выступают регламентирующие правила доступа пользователей к информационным ресурсам, которые необходимо определить для каждого пользователя – сотрудника ЦАПК (смотри рис.4)

Рис.4 Регламентирующие правила доступа

Эффективность выполнения мер безопасности во многом зависит от полноты и четкости предварительно проведенных организационных мероприятий, качества нормативных документов, планирования сроков проведения работ, и т.д.

Для полного контроля, анализа и управления средствами защиты необходимо создать централизованную базу информации аудита. Сбор информации со всех установленных средств защиты осуществляет сервер безопасности путем взаимодействия со своими агентами, установленными на контролируемых объектах, с защищаемыми информационными ресурсами.

В завивсимости от используемой системы авторизации её отдельные компоненты и службы имеют средства контроля и диагностики технологических процессов. Для контроля в целом процесса авторизации на третьем этапе рекомедуется разработать и внедрить комплекс технологического контроля процессинговой системы.

Комплекс обеспечит контроль над работой системы авторизации, посредством анализа работы всех её компонентов на предмет корректной обработки транзакций. Комплекс должен контролировать достоверность, вырабатываемой компонентами системы информации, путем ведения достоверной единой базы обработки транзакций, содержащей данные с результатами поступивших и обработанных транзакций, а также иметь механизмы доступа и обработки данных существующих баз компонентов процессингой системы.

Комплекс должен обеспечить:

- тиражирование данных из баз компонент процессинговых систем в единую базу, а также иметь доступ к информации существующих баз компонентов ЦАПК.

- обработку разных типов журнальных файлов (ЖФ), генерируемых программными средствами (ПС) системы, а также ввод обработанных данных в единую базу.

- обеспечить централизованный контроль и аудит средств защиты информации

- контроль работы оконечных устройств (банкоматов , POS-ов и т.п.)

- индикацию всех сбойных, ошибочных и критичных для информационной безопасности событий обработки транзакций.

Комплекс должн обеспечить централизованный анализ и управление, что в целом обеспечит устойчивую и безопасную работу всех компонентов информационной сети ЦАПК.

Выбор средств защиты информации во многом зависит от технологических возможностей применяемых программно-аппаратных средств. Предложенный подход организации иформационной безопасности может быть полезен при планировании поэтапного внедрения средств защиты информации. Эффективность выполнения мер иформационной безопасности во многом зависит от полноты и четкости, предварительно проведенных организационных мероприятий, качества нормативных документов, планирования сроков проведения работ, и т.д.

В связи с необходимостью финансовых затрат для создания эффективных средств защиты информации предложенные подходы призваны помочь избежать с одной стороны дополнительных затрат, а с другой выполнить все необходимые меры для защиты информационной сети ЦАПК.