В этой статье, состоящей из двух частей, я научу вас, как защитить ваш компьютер с операционной системой Windows XP, Windows Server 2003 или Vista от нежелательного подключения внешних устройств, таких как USB флеш накопители (USB flash drives), iPods, CD-ROM, DVD, беспроводных интерфейсов, и тому подобных, с помощью встроенных возможностей операционной системы Windows. Мы рассмотрим возможности, которые у нас есть в различных версиях операционных систем Windows, а также узнаем об основных мифах и ограничениях с точки зрения безопасности.

Проблема

Давайте ее рассмотрим. Внешнее хранилище любого типа является одновременно как великолепным решением, так и административным кошмаром в среде домена. Возможность обладания огромным количеством данных на маленьком легко переносимом устройстве, делает его идеальным инструментом, как для пользователей, так и для администраторов в их повседневной работе. Но он также является проблемой для политик безопасности в тех компаниях, которые пытаются защитить свою интеллектуальную собственность или избежать покушений с помощью вредоносного программного обеспечения. Та же проблема существует и для беспроводных сетевых коммуникаций, где вы получаете большую свободу в плане мобильности, но также у вас появляются новые пути для атак злоумышленников, которые пытаются проникнуть в вашу инфраструктуру.

Теперь, если принять во внимание тот факт, что большинство операционных систем Windows не включают встроенную поддержку, то это очень сильно поможет вам контролировать различные устройства, которые можно использовать на компьютере, то проблема становится чрезвычайной.

В операционных системах Windows XP и Windows Server 2003 у вас не слишком много настроек, когда дело доходит до контроля встраиваемых устройств. Однако, все-таки некоторые инструменты у вас есть. Давайте на них посмотрим.

Настройки реестра

Когда был выпущен пакет обновлений для операционной системы Windows XP SP2, то у вас появилась возможность использовать устройства хранения USB storage devices только для чтения. Зайдя в базу данных реестра Windows registry и перейдя к HKLM\System\CurrentControlSet\Control, вы можете создать новый ключ под названием StorageDevicePolicies. Для этого ключа вы должны создать параметр типа REG_DWORD под названием WriteProtect и присвоить ему значение 1. После этого перезагрузите свой компьютер.

Это возможность в действительности не решает проблему, о которой говориться в этой статье. Это всего лишь некое рабочее решение, если вы хотите защитить интеллектуальную собственность вашей компании и усложнить жизнь для не слишком опытных пользователей, которые хотят скопировать данные на внешнее устройство USB, но ваша инфраструктура по-прежнему будет уязвима в плане воздействия со стороны вредоносного программного обеспечения, которое может храниться на внешнем устройстве, и которое пользователь сможет без труда установить. Кроме того, такая защита работает лишь для драйверов, созданных компанией Microsoft.

Политики группы Group Policies в вашем распоряжении

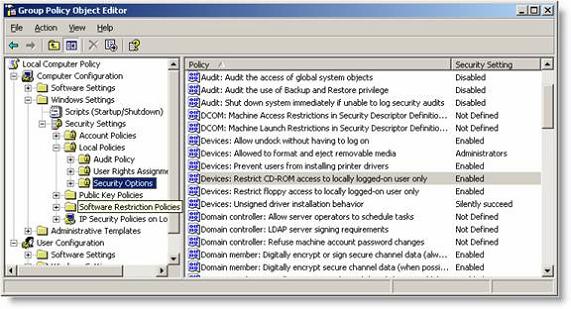

Также у вас есть несколько ограниченных настроек для GPO, с помощью которых вы можете контролировать устройства, как показано на рисунке 1.

Рисунок 1

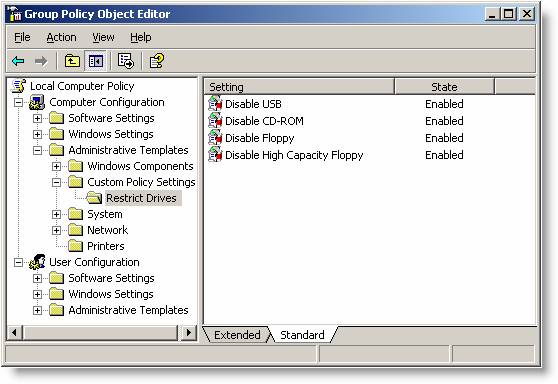

С помощью различных настроек политик групп, вы можете изменить преимущество в свою пользу. В статье Microsoft KB article KB555324 рассказывается о том, как вы можете создать административный шаблон, который позволяет вам отключить различные внешние устройства для хранения данных, что показано на рисунке 2.

Рисунок 2

Фокус с этим шаблоном заключается в том, что настраиваемые драйвера Microsoft для различных устройств для хранения информации отключаются в процессе загрузки операционной системы. Если вы хотите, то вы можете расширить этот административный шаблон и контролировать другие устройства, такие как встраиваемые драйвера для Bluetooth, который входит в состав операционной системы Windows XP SP2 и выше.

Такой подход к GPO имеет также ряд недостатков. Во-первых, компьютер при этом связан с GPO, поэтому это решение исключающего ИЛИ. Для некоторых это будет превосходно, а для других появится слишком много ограничений. Во-второых, его достаточно просто настраивать, т.к. он основан на драйверах, предоставляемых Microsoft. Однако, он быстро становится проблемой для администраторов, если вы хотите контролировать родные драйвера производителя. Такую проблему можно решить, если запретить пользователями входить в систему с правами администратора, о чем мы уже упоминали выше в этой статье. Третий недостаток заключается в том, что такой подход может быть обойден пользователем, даже если у него ограниченные права, т.е. он работает не под административной учетной записью. Инструмент под названием gpdisable.exe с сайта sysinternals.com (теперь часть компании Microsoft) можно использовать для отключения подобной GPO наряду с другими GPO, даже если используются политики для ограничения программного обеспечения. Подробнее вы можете узнать об этом инструменте здесь.

Права пользователя в вашем распоряжении

Если вы выстраиваете новую базовую линию для клиента с нуля, то в действительности у вас есть настройка для контроля доступа к различным устройствам хранения информации на основе пользовательских групп (user groups). В статье Microsoft KB article KB823732 рассказывается об этом более подробно, но идея заключается в том, что вы изменяете права и запрещаете одной или нескольким группам безопасности получить доступ к файлам PNF и INF, которые связаны с драйверами, которые вы хотите контролировать.

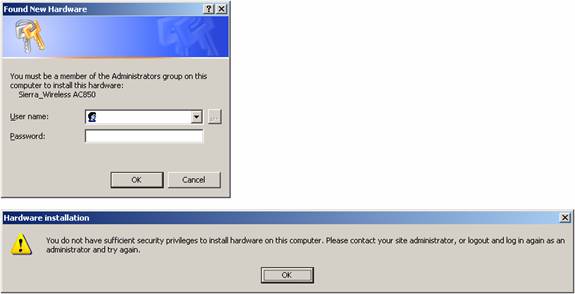

Существует, однако, другой способ, с помощью которого вы можете это контролировать, запретив пользователю использовать права администратора.

А произойдет вот что. Когда пользователь попытается установить новый элемент аппаратного обеспечение в первый раз, ему будет запрещено это сделать до тех пор, пока у него не будет на это прав, что изображено на рисунке 3.

Рисунок 3

Службы

Некоторые администраторы переходят к экстремальным мерам и решают отключить службу PnP Service, которая автоматически запускается в операционных системах Windows XP и Windows Server 2003, а также контролируют эту службу с помощью объектов политики групп GPO. Преимущество такого подхода заключается в том, что компьютер запускается быстрее, и при этом решается проблема с контролем устройств, предполагается, что устройства не подключались к компьютеру до того, как эта настройка была активирована. Однако такие действия приводят к тому, что ваш подход к установке основывается на очень строгой стратегии по установке, т.к. этот процесс очень сложно администрировать. Во-вторых, технологии, такие как двухфакторная аутентификация (two-factor authentication) в подтексте смарт карт (smart card) или USB ключей не будет работать, т.к. эти технологии и их службы зависят от того, была ли заблаговременно запущена служба PnP Service.

Заключение

Как вы могли увидеть из этой статьи, существует несколько проблем с контролем устройств в операционных системах Windows XP и Windows Server 2003, и что существуют не очень удачные встроенные решения, которые касаются контроля этих устройств. Поэтому возникает вопрос: «А что же делать?»?

- Если это возможно, то убедитесь, что у ваших пользователей нет прав локального администратора

- Если вам нужен реально работающий контроль над внешними подключаемыми устройствами, то лучше всего использовать решения сторонних производителей от таких компаний, как SecureWave, GFI или ControlGuard и т.п.

- Убедитесь, что контроль устройств работает на основе белых списков (т.е. поддерживается лишь список устройств, которые разрешены), а не на основе черных списков (т.е. поддерживаются лишь список устройств, которые запрещены). Это позволит снизить сложность, нагрузку на администратора, и улучшит общую безопасность.

В следующей статье мы подробнее рассмотрим принципы, упомянутые выше, а также расскажем вам о том, какими возможностями обладает операционная система Windows Vista в области контроля над внешними подключаемыми устройствами по сравнению с Windows XP и Windows Server 2003.