Включение нового ISA Firewall в вашу сеть может быть сопряжено с проблемами. С одной стороны, вы хотите получить новые возможности и преимущества в защищенности, предоставляемые новым брандмауэром, но с другой стороны, вы не хотите дезорганизовать вашу сетевую инфраструктуру, так как подобные действия несут в себе потенциальную угрозу прерывания работы служб.

Пожалуй наиболее легким способом установить новый брандмауэр является метод Rip and Replace (Удалить и Заменить), когда вы настраиваете новый брандмауэр так же, как и предыдущий, после чего удаляете более старый и устанавливаете новый. Хоть это может показаться легким на бумаге, в реальности организации часто несут «невозместимые издержки», связанные с брандмауэрами и хотят, чтобы текущая инфраструктура окупила себя до своей замены.

Еще одним важным соображением является то, что новый брандмауэр может задействовать совсем другие методы управления и политику, которая может не согласоваться с тем, что было ранее.

По этим и другим причинам я часто рекомендую при установке нового ISA firewall использовать преимущества имеющейся инфраструктуры вместо подхода Rip and Replace (Удалить и Заменить). Хотя есть несколько возможных решений, которые вы можете использовать, наиболее защищенный вариант – использовать для брандмауэров конфигурацию «back to back».

В подобном случае компания сохраняет свой текущий брандмауэр как внешний и помещает ISA Firewall позади него. Таким образом, брандмауэр ISA будет размещен наиболее близко к тем ресурсам, для защиты которых он предназначен.

Установка ISA Firewall на заданную инфраструктуру сети VPN с удаленным доступом

Я часто сталкиваюсь с подобным дизайном инфраструктуры и проблемами настройки, связанными с ним. Часто поднимающимся вопросом является следующий – что делать с соединениями удаленного доступа к корпоративной сети клиентов VPN? Большинство компаний с уже существующей инфраструктурой начинают использовать старый брандмауэр как сервер VPN и иногда пользуются особой, несовместимой с RFC программой-клиентом VPN, что подключается исключительно к брандмауэру поставщика. Эти компании желают сохранить их существующую инфраструктуру VPN, но при этом хотят разрешить VPN клиентам доступ к ресурсам, расположенным в корпоративной сети под защитой ISA Firewall.

Другим весьма распространенным случаем является такой, когда при уже существующем сервере VPN с удаленным доступом компания использует какое-либо «широкополосное» NAT устройство для подключения к Интернет, и хочет поставить ISA Firewall как внутренний брандмауэр. Наиболее часто встречающиеся ситуации для данного типа конфигурации таковы - компания должна использовать PPPoE для подключения к сети DSL, или же использовать DHCP для того, чтобы получить открытый адрес кабельной сети.

Во втором случае, где устройство NAT находится перед ISA Firewall, часто используется SBS 2003 Service Pack 1 с брандмауэром ISA, установленным на нем, а сервер SBS присоединяется к нескольким физическим линиям. Хоть я никогда не видел в этом особого смысла, пользователи часто хотят прерывать свои VPN соединения к устройству NAT, расположенному перед сервером SBS, но все еще хотят иметь доступ к ресурсам, расположенным на компьютерах под управлением SBS и к ресурсам, расположенными в корпоративной сети за сервером SBS.

В обоих случаях, и с SBS/внешним устройством NAT, и с корпоративным внешним брандмауэром, компания хочет прервать соединение удаленного доступа VPN на устройстве перед ISA Firewall, а не в ISA Firewall, и каким-либо образом разрешить удаленным клиентам VPN доступ к ресурсам, расположенным позади внутреннего ISA Firewall. Это именно то, на что о чем я буду говорить в этой серии статей.

ПРИМЕЧАНИЕ:

Хоть положения и процедуры, что я обсуждаю в

этой серии статей и относятся к SBS 2003 Service Pack 1 с

используемым ISA 2004, я не буду подробно описывать все шаги,

необходимые для работы данной конфигурации в таком окружении.

Оставим подробности профессионалам SBS.

В этой статье мы сосредоточим наше внимание на следующих вопросах:

- Прерывание VPN соединения у внешнего брандмауэра. Возможные проблемы, нуждающиеся в рассмотрении, при прерывании соединений удаленного доступа клиентов VPN перед ISA Firewall

- Настройка IP адресации для VPN клиентов внешнего VPN сервера. Для VPN клиентов должна быть назначена IP адресация, позволяющая им подключаться к зоне DMZ между внешним брандмауэром или устройством NAT и ISA Firewall, и разрешающая подключения к корпоративной сети, расположенной за ISA Firewall.

- Настройка ISA Firewall. Настройка ISA Firewall будет включать в себя также настройку новой сети ISA Firewall Network для зоны DMZ между брандмауэрами, настройку правила Network Rule и политики Access Policy, контролирующих трафик, проходящий через ISA Firewall к удаленным VPN клиентам и от них.

- Создание сети FE DMZ Network. Мы создадим новую сеть ISA Firewall Network из диапазона адресов с сетевым идентификатором для сегмента сети между внешним брандмауэром и внутренним ISA Firewall.

- Настройка правила Network Rule для пространства между внутренней сетью и сетью FE DMZ Network. После того, как новая сеть ISA Firewall Network создана, мы создадим маршрут между зоной DMZ и внутренней сетью, расположенной за ISA Firewall.

- Настройка политики ISA Firewall для FE DMZ VPN клиентов. Должна быть настроена политика брандмауэра, контролирующая, какой трафик может проходить сквозь ISA Firewall к удаленным VPN клиентам и от них. Также необходимы правила DNS для разрешения имен для удаленных клиентов VPN.

- Настройка программы-клиента VPN. Программа-клиент должна быть настроена для VPN соединения удаленного доступа. При необходимости это означает и настройку VPN протокола и поддержку раздельного туннелирования. Возможно, что удаленный VPN клиент может выступать в качестве одного или нескольких типов клиентов ISA Firewall во время соединения.

- Поддержка Web Proxy. Удаленный VPN клиент может поддерживать подключения Web proxy клиента к брандмауэру ISA Firewall во время VPN сеанса. Мы посмотрим, какие затруднения тут могут встретиться, и рассмотрим образец конфигурации.

- Поддержка клиента брандмауэра. В этом случае, подобная поддержка недоступна. Мы изучим спорные вопросы и увидим, что вы теряете в плане безопасности при обрыве соединения у внешнего брандмауэра вместо ISA Firewall.

- Поддержка SecureNAT. Удаленные VPN клиенты де-факто являются SecureNAT клиентами брандмауэра ISA Firewall. Мы обсудим достоинства и недостатки такой ситуации.

- Проверка соединений. Все проверяется на практике. В этой части мы изучим, что происходит во время подключений удаленных VPN клиентов, когда они получают доступ к Интернет и ресурсам в корпоративной сети позади ISA Firewall (или же на самом ISA Firewall).

Прерывание VPN соединения у внешнего брандмауэра или NAT устройства

Прежде чем углубляться в подробности конфигурации, связанные с установкой VPN с удаленным доступом и пунктом прерывания перед ISA Firewall, вы должны иметь общее представление о сетевой архитектуре, маршрутизации и путях запроса/отклика для различных типов соединений, создаваемых при удаленном VPN подключении.

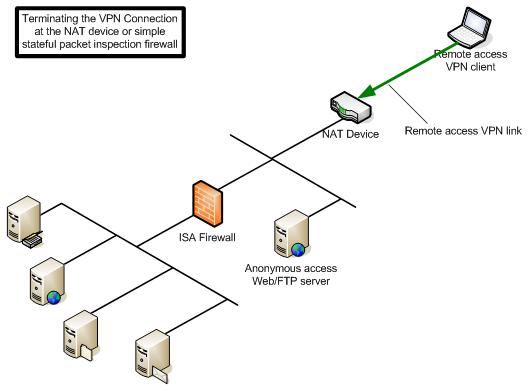

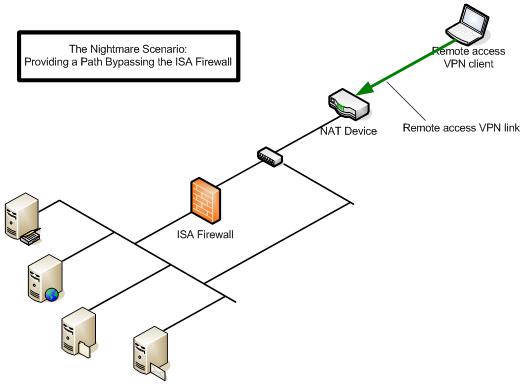

На рисунке 1 продемонстрирована основная сетевая структура, при которой удаленный VPN клиент прерывает VPN соединение у брандмауэра или устройства NAT, размещенного перед ISA Firewall. Зеленой линией на рисунке показано удаленное VPN подключение к брандмауэру или внешнему интерфейсу NAT устройства.

Внутренний интерфейс внешнего брандмауэра или устройства NAT подключен к общему хабу или свитчу, с которым соединен внешний интерфейс ISA Firewall. Вы также можете использовать этот сегмент сети для подключения веб, FTP или других серверов, к которым вы предоставляете анонимный доступ из Интернет.

Внешний интерфейс ISA Firewall подключен к общему хабу/свитчу, с которым соединен внутренний интерфейс внешнего брандмауэра или устройства NAT, равно как и другие серверы, которые могут быть помещены в зону DMZ. Заметьте, что независимый свитч или хаб не понадобится. У многих брандмауэров и устройств NAT есть множество LAN портов. В таком случае, вы можете присоединить внешний интерфейс к одному из LAN портов устройства и а также подключить любой сервер с анонимным доступом к тому же устройству.

ВНИМАНИЕ:

Весьма важно не допускать прямых

соединений из защищенной сети позади ISA firewall и сети DMZ

или Интернет. ISA Firewall должен быть подключен, чтобы

контролировать весь входящий и исходящий трафик корпоративной

сети. Чуть позже в этой статье я расскажу о том, что я называю

кошмарным сценарием, где это требование не соблюдено.

Причиной, по которой в зоне DMZ между внешним интерфейсом ISA Firewall и внешним брандмауэром или устройством NAT стоит размещать лишь серверы с анонимным доступом, является то, что вы полностью зависите от защиты, обеспечиваемой устройством NAT или простым брандмауэром, чтобы защитить линии связи, ведущие внутрь сегмента DMZ и из него.

По этой причине не нужно размещать важные корпоративные ресурсы в этой зоне DMZ. Для этого принципа можно сделать исключение, если использовать два брандмауэра ISA Firewall, внешний и внутренний. Или же если вы используете брандмауэр с высоким уровнем защиты, схожим с ISA Firewall, как например Check Point c технологией «Application intelligence».

Рисунок 1

Прерывание VPN соединения у простого брандмауэра с поточной проверкой трафика или устройства NAT

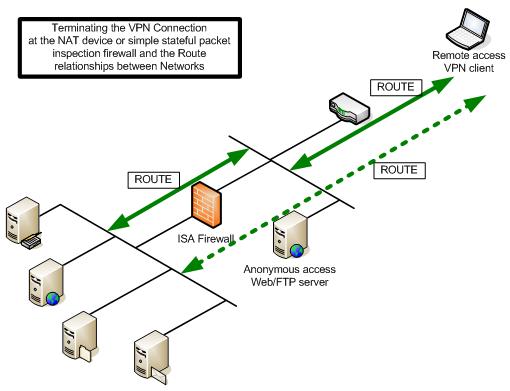

Ключевым для этого решения является понимание отношений маршрутизации для коммуникации с удаленным VPN клиентом. На рисунке 2 показаны отношения маршрутизации между различными сетями:

- Отношения ROUTE между внутренней сетью позади ISA Firewall и сегментом DMZ между ISA Firewall и брандмауэром/устройством NAT. Это позволяет нам создавать и правила публикации и правила доступа для контроля трафика между удаленными клиентами VPN и корпоративной сетью

- Отношения ROUTE между внутренней сетью, размещенной позади ISA Firewall, и Интернет. Правило Network Rule, устанавливающее отношения маршрутизации между внутренней сетью и внешней создается автоматически, когда вы устанавливаете ISA Firewall на устройство, подключенное к нескольким линиям связи, также вводятся в действие отношения ROUTE между внутренней сетью и Интернет

- Отношения ROUTE между удаленным клиентом VPN и зоной DMZ, расположенной между ISA Firewall и внешним брандмауэром/устройством NAT. ISA Firewall не осведомлен об этом и не должен быть, так как это не влияет на его настройки

- Отношения ROUTE между внутренней сетью и удаленным клиентом VPN. Причиной этому служит то, что мы должны провести маршрут между внутренней сетью и зоной DMZ, расположенной между ISA Firewall и внешним брандмауэром/устройством NAT. Поскольку для удаленного клиента VPN будет назначен IP адрес с тем же самым сетевым идентификатором, что используется в сегменте DMZ, отношения маршрутизации между внутренней сетью позади ISA Firewall и удаленными клиентами VPN будут такими же, как и отношения маршрутизации между внутренней сетью и зоной DMZ, то есть ROUTE.

Рисунок 2

Прерывание VPN соединения у простого брандмауэра с поточной проверкой трафика или устройства NAT и отношения маршрутизации между сетями

Теперь, когда вы знаете о ключевых отношениях маршрутизации для всех линий связи, относящихся к подключениям удаленных клиентов VPN, следующим шагом в понимании того, как именно работает данное решение, будет обзор путей запроса/отклика касательно линий связи для удаленных клиентов VPN.

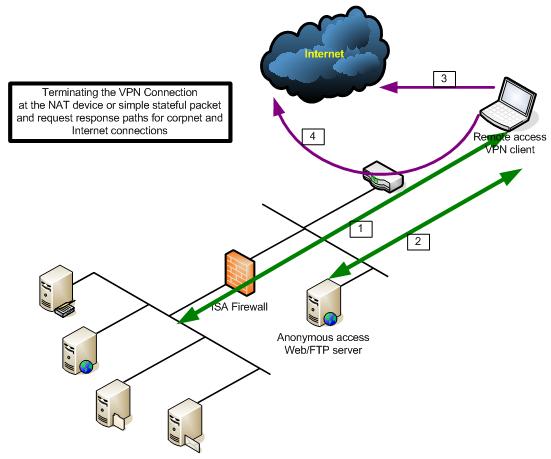

На рисунке 3 показаны четыре пути запроса/отклика:

- Это путь запроса/отклика для соединений между удаленными клиентами VPN и внутренней сетью под защитой ISA Firewall. Отношения маршрутизации, управляющие этими соединениями, позволяют вам использовать и правила доступа и правила публикации для контроля уровня доступа удаленных клиентов при подключении к внутренней сети позади ISA Firewall.

- Это путь запроса/отклика для соединений между удаленными клиентами VPN и зоной DMZ, расположенной между ISA Firewall и внешним брандмауэром/устройством NAT. Контроль уровня доступа для подключений клиентов VPN определяется возможностями внешнего брандмауэра/устройства NAT. Если у вас нечто более продвинутое, вы сможете осуществлять контроль доступа с фильтрацией пакетов или даже контроль пользователей. Если же у вас лишь простой брандмауэр с поточной проверкой трафика или устройство NAT вы почти не будете контролировать, к чему удаленные клиенты VPN получают доступ в сети DMZ.

- Это путь запроса/отклика для подключений к ресурсам Интернет. Это один из двух случаев, зависящих от возможностей вашего внешнего брандмауэра или устройства NAT. Если он не поддерживает обратную передачу в Интернет, чтобы позволить удаленным клиентам VPN подключение к ресурсам Интернет, тогда вы можете настроить программу удаленного доступа VPN для включения раздельного туннелирования. Хотя раздельное туннелирование обычно считается рискованным с точки зрения безопасности, это единственная возможность предоставить удаленным клиентам VPN доступ к Интернет, если ваш внешний брандмауэр или устройство NAT не поддерживает обратную передачу через внешний интерфейс.

- Это путь запроса/отклика для подключений к Интернет ресурсам. Это второй случай, где ваш внешний брандмауэр или устройство NAT позволяет удаленным VPN клиентам доступ к Интернет ресурсам путем обратной передачи через устройство. Это устраняет необходимость включения раздельного туннелирования и заодно предоставляет вам потенциальную возможность ввести какой-либо вид корпоративной политики брандмауэра для удаленных клиентов VPN при подключении к VPN серверу. Подобная конфигурация имеет свои преимущества в предотвращении проблем защищенности, связанных с раздельным туннелированием, но ее недостатком является то, что удаленные клиенты VPN используют пропускную способность корпоративной сети при подключении к Интернет.

Рисунок 3

Прерывание VPN соединения у простого брандмауэра с поточной проверкой трафика или устройства NAT и пути запроса/отклика для корпоративной сети и подключений Web Proxy к Интернет

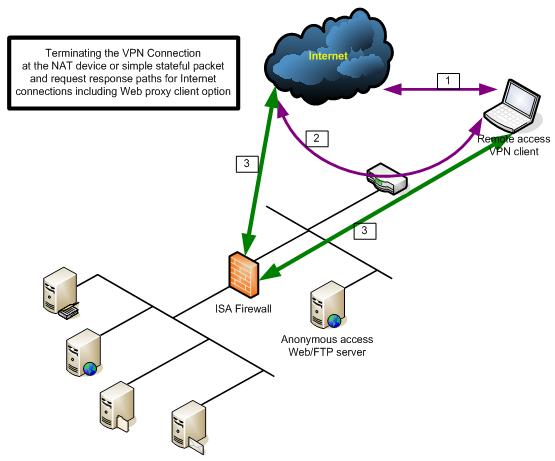

На рисунке 4 показаны пути запроса/отклика, доступные, если использовать конфигурацию, при которой удаленные VPN клиенты используют ISA Firewall как устройство Web proxy при подключении к удаленному серверу VPN:

- Этот путь запроса/отклика используется для всех не-HTTP/HTTPS соединений, если внешний брандмауэр не поддерживает обратную передачу через устройство для подключения к Интернет.

- Этот путь запроса/отклика используется для всех не-HTTP/HTTPS соединений, если внешний брандмауэр поддерживает обратную передачу через устройство для подключения к Интернет.

- Этот путь запроса/отклика используется для всех HTTP/HTTPS/HTTP туннелированных FTP запросов, если удаленный клиент VPN настроен для использования ISA Firewall как сервер Web proxy server при подключении к серверу VPN. Возможность это сделать зависит от вашей программы-клиента VPN и ее интеграции с Windows.

Например, если вы используете «родную» программу-клиент VPN, которая поставляется вместе с Windows XP Service Pack 2, вы можете подключиться к внешнему брандмауэру или устройству NAT, используя VPN протоколы PPTP, L2TP/IPSec и L2TP/IPSec NAT-T. После этого вы можете настроить клиент VPN для использования ISA Firewall как устройства Web proxy при подключении к серверу VPN, расположенному перед ISA Firewall. Это позволит вам ввести политику ISA Firewall policy и фильтрацию содержимого для удаленного клиента VPN при подключении к серверу VPN.

Эта конфигурация также позволяет вам вести всеобъемлющие записи обо всех сайтах и их содержанию, к которым получил доступ пользователь, включая имя пользователя в файлах записей, которое может быть использовано в отчетах об активности пользователя в Интернете. Настройка клиента Web proxy автоматически останавливается, когда клиент отключается от VPN сервера, размещенного перед ISA Firewall. Поддержка настройки клиента Web proxy зависит от программы-клиента VPN, которую вы используете.

Рисунок 4

Кошмарный сценарий

На рисунке 5 показано то, что я называю кошмарным сценарием (nightmare scenario), и то, что чаще всего вижу в SBS сети, установленной кем-либо, кто незнаком с моделью безопасности ISA Firewall и сетевой безопасностью вообще. Я также наблюдал попытки сделать подобное у пользователей, незнающих о сетях TCP/IP.

В данном случае есть способ, позволяющий подключения между корпоративной сетью, зоной DMZ и Интернет, минующие ISA Firewall. Наиболее часто люди получают подобный вариант, поставив между хаб или свитч между внешним интерфейсом ISA Firewall и внешним брандмауэром/устройством NAT и подключив внешний интерфейс ISA Firewall и внутренний интерфейс внешнего брандмауэра/устройства NAT к одному и тому же хабу/свитчу. В дополнение к этому, они подключают этот хаб/свитч к другому, расположенному внутри корпоративной сети. Это обеспечивает обходной маршрут мимо ISA Firewall.

Этот сценарий я назвал кошмарным по следующим причинам:

- Он предоставляет обходной маршрут, который позволяет злонамеренным пользователям обойти ISA Firewall.

- Он не будет работать. Внутренний и внешний интерфейсы ISA Firewall должны быть в сетях с разными идентификаторами. Внешний интерфейс должен быть в той же самой сети, что и LAN интерфейс внешнего брандмауэра/устройства NAT. Поскольку внешний интерфейс ISA Firewall должен находиться в разных сетях с внутренним интерфейсом, LAN интерфейс внешнего брандмауэра/устройства NAT должен быть подключен не к той сети, где находится внутренний интерфейс ISA Firewall, что, как минимум, означает, что хосты, расположенные в подсетях внутренней сети, размещены не в той сети, к которой подключен LAN интерфейс внешнего брандмауэра/устройства NAT.

Конечно, вы можете схитрить и изменить IP адрес и шлюз, принадлежащий хосту во внутренней сети, так, что этот IP адрес будет в сети с тем же самым идентификатором, что и та сеть, куда подключен LAN интерфейс внешнего брандмауэра/устройства NAT, а потом настроить шлюз клиента под IP адрес LAN интерфейса внешнего брандмауэра/устройства NAT. Это позволит злонамеренному пользователю полностью обойти ISA Firewall, чтобы подключиться к Интернет, а злонамеренному внешнему пользователю получить доступ к корпоративной сети.

Вы играете с огнем, когда позволяете пользователям обходить ISA Firewall, как им вздумается. По этой причине, название кошмарный вполне подходит этого сценария.

Рисунок 5

В этой статье мы обсудили вопросы внедрения ISA Firewall в уже существующую инфраструктуру брандмауэра и сети VPN с удаленным доступом. Есть несколько вариантов, и наиболее защищенные из них принуждают все подключения внутрь и извне корпоративной сети проходить через ISA Firewall. Чтобы получить более глубокое представление о том, как работает данное решение, мы изучили используемые отношения маршрутизации, а также пути запроса/отклика для удаленных клиентов VPN. Во второй части этой серии статей, мы перейдем к деталям конфигурации и рассмотрим особенности каждой опции настройки.

В первой части этой серии из двух статей, посвященной настройке ISA Firewall для поддержки удаленных клиентов VPN, прерываемых у внешнего брандмауэра или устройства NAT, я рассказывал о принципах дизайна основной инфраструктуры, важных для работоспособности этого решения. В той статье обсуждались сетевая архитектура, отношения маршрутизации и условия контроля доступа.

В данной статье я продолжу обсуждение, но на этот раз уделю особое внимание конкретным деталям настройки, а также расскажу о некоторых наиболее серьезных затруднениях и осложнениях, которые могут возникнуть с вашей сетью. Мы рассмотрим следующие действия:

- Настройка внешнего брандмауэра/устройства NAT с помощью IP адресации для удаленных клиентовVPN Удаленным VPN клиентам необходим допустимый адрес, позволяющий им получить доступ к хостам, расположенным в сети DMZ и в корпоративной сети под защитой ISA Firewall

- Создание сети DMZ ISA Firewall Network Брандмауэр ISA Firewall использует ISA Firewall Networks для определения отношений маршрутизации между источником запроса и местом назначения. Мы создадим сеть DMZ ISA Firewall Network, с идентификатором сети DMZ, расположенной между внешним интерфейсом ISA Firewall и LAN интерфейсом внешнего брандмауэра/устройства NAT

- Создание набора правил Network Rule для отношения Route между внутренней сетью и сетью DMZ Следующим шагом после установки сети DMZ ISA Firewall Network будет создание набора правил Network Rule для отношения Route между внутренней сетью и сетью DMZ ISA firewall Network. Это даст нам больше возможностей при контроле, к каким ресурсам, размещенным в корпоративной сети под защитой ISA Firewall, удаленные клиенты VPN могут получить доступ

В следующей статье мы закончим рассказ о данном дизайне обсуждением правил ISA Firewall, которые вам необходимо создать для этого сценария, процессов настройки различных типов клиентов и тестированием конфигурации.

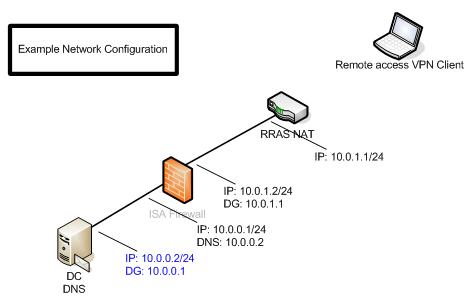

Прежде чем переходить к деталям настройки, изучим пример сети, использованный в статье. Он показан на рисунке 6.

Рисунок 6

В нашей внутренней сети расположен контроллер домена, который также является DNS сервером, установленным так, что он может разрешать и внешние и внутренние имена. ISA Firewall использует этот сервер как для разрешения имен клиентов Интернет и брандмауэра, так и для выполнения DNS просмотров, в том числе обратных, чтобы удостовериться в том, что введены настройки доступа с фильтрацией по сайтам. Этот контроллер домена, расположенный во внутренней сети под защитой ISA Firewall, использует IP адрес внутреннего интерфейса ISA Firewall в качестве шлюза по умолчанию.

ISA Firewall установлен на компьютер с двумя сетевыми интерфейсами: внутренний для внутренней сети и внешний для сети DMZ за пределами ISA Firewall и компьютера RRAS NAT, расположенного перед ISA Firewall. ISA Firewall является членом домена, так что в будущем у нас будет возможность использовать строгий контроль доступа по пользователям/группам с максимальной эффективностью, воспользовавшись настройками клиента Web proxy или брандмауэра.

Внешний брандмауэр/устройство NAT, используемый в этом сценарии – это служба Windows Server 2003 RRAS NAT. Я понимаю, что Windows Server 2003 RRAS NAT не самый распространенный брандмауэр/устройство NAT для корпоративных сетей, однако я решил, что это будет лучшее решение для демонстрации изложенного в этих статьях, поскольку каждый может позволить себе по меньшей мере демо-версию Windows Server 2003, с помощью которой можно протестировать этот сценарий, и после вы можете применить решения, использованные в этом примере для сервера RRAS NAT, для похожей конфигурации вашего внешнего брандмауэра/устройства NAT.

У компьютера с RRAS NAT есть два сетевых интерфейса: один интерфейс подключен к зоне DMZ, расположенной между ним и ISA Firewall и внешний интерфейс, подключенный к Интернет или сети, которая обеспечивает доступ к Интернет. Поскольку я показываю эту конфигурацию на примере моей реальной сети, доступ к Интернет идет через ISA Firewall, расположенный перед сервером RRAS NAT, используемом в этом сценарии.

Соответствующие IP адреса для сети, взятой для примера, показаны на рисунке 6.

Настройка IP адресации внешнего сервера VPN для удаленных VPN клиентов

Внешний брандмауэр/устройство NAT должен иметь возможность передавать допустимые IP адресы VPN клиентам при их подключении к VPN серверу. В большинстве случаев, вам нужно назначить удаленным клиентам VPN те адреса, что находятся в подсети с LAN интерфейсом внешнего брандмауэра/устройства NAT. Например, если внутренний интерфейс устройства NAT имеет сетевой идентификатор 10.0.1.0/24, вам нужно назначать адреса VPN клиентов в этом диапазоне.

Для клиентов VPN также должен быть назначен адрес DNS сервера, позволяющего им разрешать имена в корпоративной сети. Это необходимо сделать, поскольку DNS сервер, закрепленный за внешними клиентами, может разрешать лишь имена хостов в Интернет, но не в вашей внутренней сети. Обычно я закрепляю за этими удаленными клиентами VPN IP адрес DNS сервера, расположенного в корпоративной сети под защитой ISA Firewall, после чего создаю правило доступа, позволяющее удаленным клиентам VPN осуществлять DNS запросы, обращенные к этому DNS серверу.

Внешний брандмауэр/устройство нуждается в записи в таблице маршрутизации, информирующей его о корректном шлюзе в корпоративную сеть. Без подобной записи внешний брандмауэр/устройство NAT, используемый как сервер VPN, будет неспособен правильно маршрутизировать запрос, и попытки соединения будут безуспешны.

Подведем итоги под нашими требованиями к внешнему брандмауэру/устройству NAT:

- Для клиентов VPN должны быть назначены адреса, находящиеся в одной подсети с внутренним/LAN интерфейсом внешнего брандмауэра/устройства NAT

- Для клиентов VPN должен быть назначен адрес DNS сервера, разрешающего и имена внутренних хостов, и внешних

- Должна быть настроена запись в таблице маршрутизации на внешнем брандмауэре/устройстве NAT, позволяющая ему найти шлюз для всех сетевых идентификаторов, расположенных под защитой ISA Firewall

Следующие процедуры покажут вам, как настроить Windows Server 2003 RRAS NAT и создать запись в таблице маршрутизации на компьютере RRAS NAT. Если вы хотите скопировать эту конфигурацию в вашей тестовой сети, или если вы используете RRAS NAT в качестве внешнего шлюза VPN, эта инструкция подойдет вам. Если же вы используете в качестве внешнего устройства что-то другое и не хотите менять эту конфигурацию вашей тестовой сети, можете продолжить чтение со следующего параграфа, озаглавленного Настройка ISA Firewall.

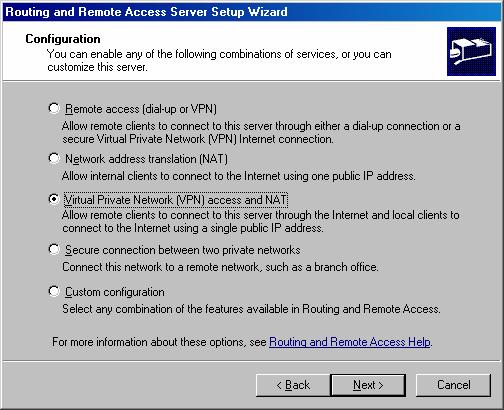

Выполните следующие действия на компьютере с установленным Windows Server 2003, что будет использоваться как сервер сети VPN с удаленным доступом и устройство NAT:

- Нажмите Start, затем на Administrative Tools. Щелкните на Routing and Remote Access.

- Служба Routing and Remote Access Service установлена по умолчанию, но не включена. Чтобы включить ее, в консоли Routing and Remote Access щелкните правой кнопкой на имени сервера, расположенном на левой панели и нажмите Configure and Enable Routing and Remote Access.

- Нажмите Next на странице мастера установки Welcome to the Routing and Remote Access Server Setup Wizard.

- На странице Configuration выберите опцию Virtual Private

Network (VPN) access and NAT и нажмите Next.

- Рисунок 7

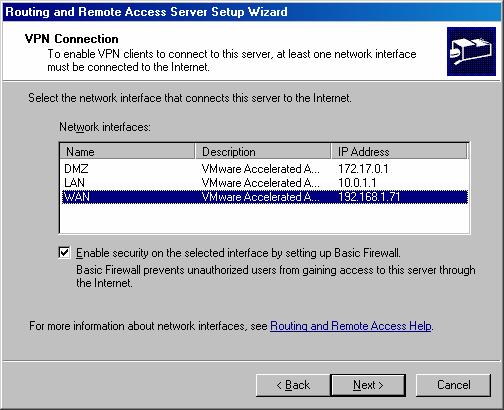

- На странице VPN Connection выберите сетевой интерфейс,

соединяющий сервер VPN с Интернет. В этом примере интерфейс

под именем WAN является внешним, и мы выберем его. Отметим

поле Enable security on the selected interface by setting up

Basic Firewall. Это настроит сервер RRAS так, что он будет

допускать входящие VPN соединения с поточной проверкой

трафика и блокировать все другие входящие подключения.

Нажмите Next.

- Рисунок 8

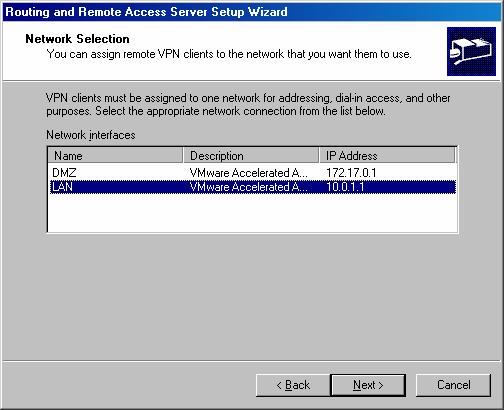

- На странице Network Selection, выберите сетевой

интерфейс, представляющий собой внутренний интерфейс сервера

RRAS NAT. В этом примере им будет интерфейс под именем LAN.

Нажмите Next.

- Рисунок 9

- На странице IP Address Assignment отметьте опцию From a specified range of addresses и нажмите Next. Причина, по которой мы выбрали эту опцию, в том, что у нас нет DHCP сервера в сети DMZ, и программа DHCP Relay Agent для поддержки DHCP серверов, расположенных во внутренней сети, не установлена на ISA Firewall.

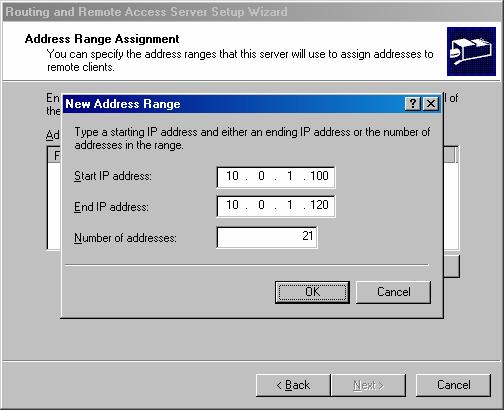

- На странице Address Range Assignment нажмите кнопку New.

В диалоговом окне New Address Range введите начальный IP

адрес (Start IP address) и конечный IP адрес (End IP

address) для вашего диапазона адресов. В этом примере я ввел

диапазон, содержащий 21 адрес. Один из них используется VPN

интерфейсом сервера RRAS NAT, а остальные 20 свободны для

прикрепления к удаленным клиентам VPN. Нажмите OK.

- Рисунок 10

- На странице Address Range Assignment нажмите Next.

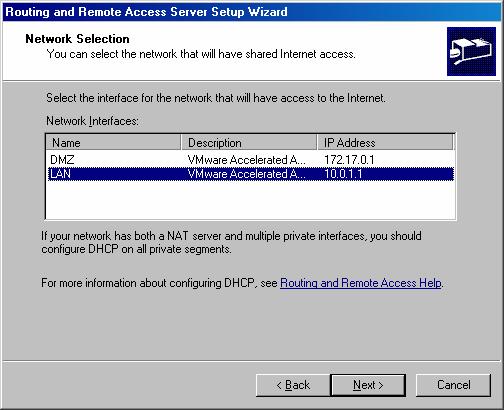

- Настройка VPN сервера завершена, и теперь мы выбираем

опции, касающиеся сервиса NAT. На странице Network

Selection, выберите сетевой интерфейс, который должен

позволять исходящие NAT соединения. В этом примере, мы хотим

разрешить исходящие NAT соединения с внутреннего интерфейса

сервера RRAS NAT. Этим интерфейсом будет LAN, так что мы

выберем его и нажмем Next.

- Рисунок 11

- На странице Managing Multiple Remote Access Servers отметьте опцию No, use Routing and Remote Access to authenticate connection requests. В этом сценарии мы не используем авторизацию RADIUS, но если вы захотите использовать данный метод в своей конфигурации, это вполне осуществимо. Если вы выбрали опцию с использованием авторизации RADIUS, единственное, что вам нужно сделать на компьютере, где установлен ISA Firewall, это создать правило доступа, позволяющее RADIUS принимать исходящие подключения с сервера RADIUS в корпоративной сети. Нажмите Next.

- На странице Completing Routing and Remote Access Server Setup Wizard нажмите Finish. В диалоговом окне, информирующем вас о программе DHCP Relay Agent, нажмите OK.

На этом этапе вы увидите, как на иконке сервера, расположенного на левой панели, появится зеленая стрелка, указывающая вверх. Проверим ключевые параметры конфигурации VPN сервера и настроим запись в таблице маршрутизации:

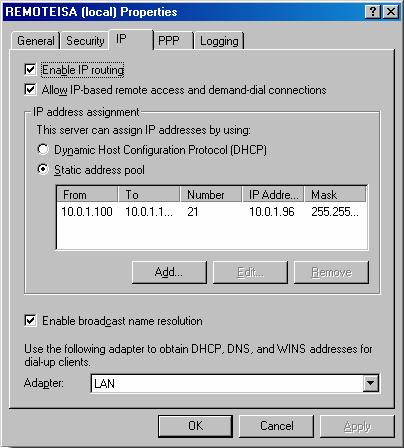

- Щелкните правой кнопкой на имени сервера на левой панели и нажмите Properties.

- В диалоговом окне Properties выберите вкладку IP.

- На вкладке IP проверьте параметры в раскрывающемся

списке Adapter. Нам нужно назначить для удаленных клиентов

VPN DNS сервер, способный разрешать для них имена и открытых

и приватных хостов, и это сервер по всей вероятности

установлен в корпоративной сети под защитой ISA Firewall. По

этой причине нам нужно настроить внутренний интерфейс

сервера RRAS NAT для использования внутреннего DNS сервера.

В этом примере, внутренний интерфейс сервера RRAS NAT

использует адрес 10.0.0.2 как DNS сервер. Нажмите OK.

- Рисунок 12

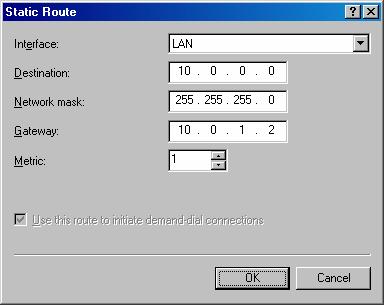

- Теперь нам нужно сделать запись в таблице маршрутизации. Раскройте список IP Routing на левой панели, нажмите правой кнопкой на строку Static Routes и выберите New Static Route.

- В диалоговом окне Static Route введите идентификатор

внутренней сети в поле Destination. В нашей сети, взятой для

примера, внутренняя сеть имеет идентификатор 10.0.0.0/24,

так что введем 10.0.0.0 в поле Destination. Заполним и поле

Network mask. В нашей сети маской подсети будет

255.255.255.0. В поле Gateway введите адрес шлюза, ведущего

соединение к нужной сети. В нашем примере, шлюзом к

корпоративной сети будет IP адрес внешнего интерфейса ISA

Firewall. В данном случае, это 10.0.1.2. В этой сети, взятой

для примера, мы можем использовать цифровые значения, данные

по умолчанию. Нажмите OK.

- Рисунок 13

- Закройте консоль Routing and Remote Access.

Настройка ISA Firewall

Теперь, когда настройка внешнего устройства NAT завершена, мы можем начать работать над внутренним брандмауэром ISA Firewall. Есть три ключевых процедуры по настройке ISA Firewall, которые нам необходимо выполнить:

- Создать внешнюю сеть DMZ ISA firewall Network

- Настроить правило сети между Default Internal Network FE DMZ Network

- Настроить политику ISA Firewall для удаленных клиентов VPN

Создание сети FE DMZ Network

Сеть ISA firewall Network – это объект, который вы можете использовать для контроля отношений маршрутизации между источником запроса и хостом-местом назначения. Сетью ISA Firewall Network являются все IP адреса, доступные с заданного интерфейса ISA Firewall, где сетевой интерфейс представляет собой «root» отдельной сети ISA Firewall Network. Для получения более детальной информации о ISA Firewall Network и о том, как эту сеть использует ISA Firewall, зайдите на http://www.isaserver.org/articles/2004isanetworks.html и http://www.isadocs.ru/articles/understanding_isa_firewall_networks_v1-1.php

Мы хотим выделить сегмент DMZ, расположенный между внешним интерфейсом ISA Firewall и LAN интерфейсом внешнего брандмауэра/устройства NAT и сделать его сетью ISA Firewall Network. Это позволит нам задать отношения маршрутизации между внутренней сетью, находящейся под защитой ISA Firewall и сетью DMZ, расположенной перед ISA Firewall. С заданным отношением Route между этими сетями мы сможем использовать либо правила доступа, либо правила публикации для контроля трафика между сетью DMZ (где расположены удаленные клиенты VPN) и внутренней сетью под защитой ISA Firewall.

В сети, взятой в качестве примера для этой серии статей, сеть ISA Firewall Network использует все адреса с сетевым идентификатором 10.0.1.0/24. Для удаленных клиентов VPN назначаются адреса внутри этого диапазона, так что они будут автоматически включены в определение сети DMZ ISA Firewall Network.

Выполните следующие действия для создания сети ISA Firewall Network для сегмента DMZ:

- В консоли ISA Firewall, раскройте строчку с именем сервера на левой панели и затем раскройте список Configuration. Нажмите на Network.

- Нажмите на строчку Create a New Network на вкладке Tasks панели задач.

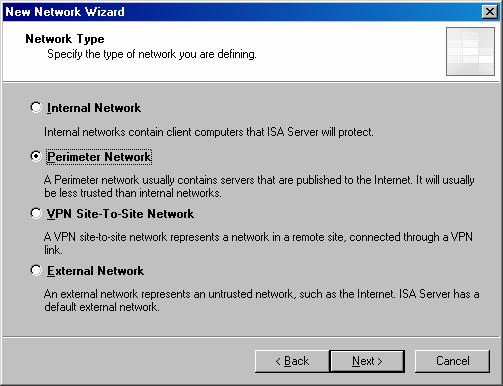

- В окне Welcome to the New Network Wizard введите имя сети ISA Firewall Network в поле Network name. В этом примере мы назовем ее FE DMZ. Нажмите Next.

- На странице Network Type выберите опцию Perimeter

Network. Замечу, что по своим функциям опция Perimeter

Network не отличается от опций Internet Network или External

Network. Нажмите Next.

- Рисунок 14

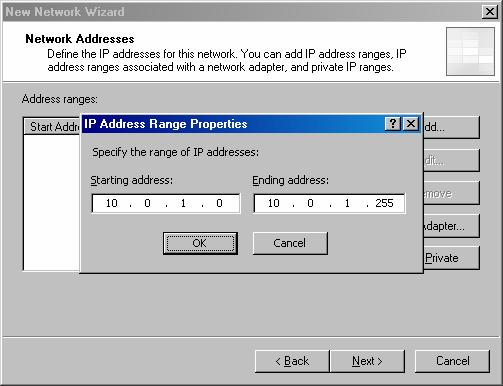

- На странице Network Addresses, нажмите кнопку Add.

- В диалоговом окне IP Address Range Properties, введите

диапазон IP адресов, определяющий сеть FE DMZ ISA Firewall

Network. В этом примере the FE DMZ определяется

идентификатором все сети 10.0.1.0/24, так что мы вводим

10.0.1.0 в поле Starting address и 10.0.1.255 в поле Ending

address. Нажмите OK.

- Рисунок 15

- Нажмите Next на странице Network Addresses.

- Нажмите Finish на странице Completing the New Network Wizard.

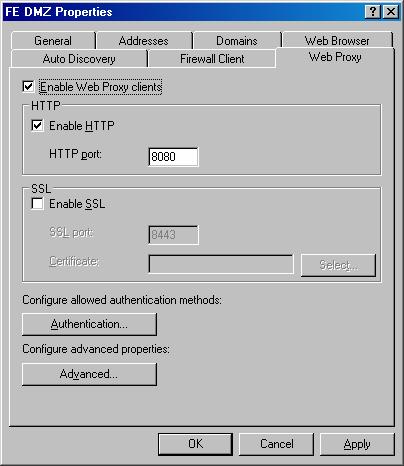

На данном этапе на вкладке Networks на средней панели консоли ISA Firewall появится новый список ISA Firewall Network. Следующим шагом будет настройка этой сети для того, чтобы она поддерживала подключения клиента Web proxy. Это даст нам возможность сделать удаленных клиентов VPN клиентами Web proxy брандмауэра ISA Firewall при их подключении к внешнему брандмауэру/устройству NAT.

- Дважды щелкните на запись FE DMZ в списке сетей ISA Firewall Networks на вкладке Networks.

- В диалоговом окне FE DMZ Properties выберите вкладку Web

proxy. Оставаясь на ней, отметьте поле Enable Web proxy

clients.

- Рисунок 16

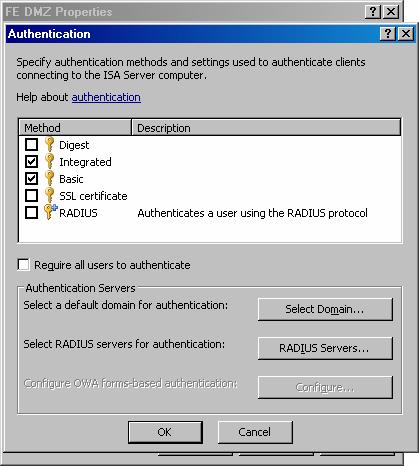

- Нажмите кнопку Authentication. В диалоговом окне

Authentication вы увидите, что опцией авторизации,

выставленной по умолчанию, является Integrated. Эта опция

будет обеспечивать прозрачную авторизацию в том случае, если

пользователи отмечены в учетной записи домена, а ISA

Firewall является членом домена Active Directory. Если

пользователи не отмечены в учетной записи домена, но ISA

Firewall является членом домена, вам следует включить опцию

авторизации Basic, чтобы пользователи имели возможность

ввести свое имя и пароль. Если ISA Firewall не является

членом домена, вы можете создать учетные записи в его

локальной базе данных SAM и скопировать их на рабочие

станции пользователей; это позволит вам использовать

интегрированную авторизацию, прозрачную и не требующую от

пользователей ввода имени и пароля. В нашей сети,

использованной для примера в этой статье, ISA Firewall

является членом домена, и внешний пользователь входит в

систему с помощью кэшированных параметров доступа домена.

Однако мы включим обычную (basic) авторизацию для поддержки пользователей не из данного домена, желающих войти в систему. Заметьте, что эти параметры доступа передаются в незашифрованном виде, и каждый, кто может перехватывать пакеты в зоне DMZ сможет с легкостью получить доступ к информации об учетной записи пользователя. После того, как вы отметите поле Basic, нажмите Yes в диалоговом окне, информирующем о том, что параметры доступа передаются в незашифрованном виде. В диалоговом окне Authentication нажмите OK. (Эти параметры влияют лишь на тип поддерживаемой авторизации – если ваше правило не требует авторизации, фильтр Web proxy брандмауэра ISA Firewall не будет ее запрашивать).

- Рисунок 17

- В диалоговом окне FE DMZ Properties нажмите OK.

Настройка правила Network Rule между внутренней сетью и сетью FE DMZ

Правила Network Rules контролируют отношения маршрутизации между источником и пунктом назначения. С помощью правил Network Rules вы можете создать либо отношение NAT, либо отношение ROUTE. Отношение ROUTE является двусторонним. Двустороннее отношение означает, что если есть отношение ROUTE между источником и пунктом назначения, также есть и отношение ROUTE между пунктом назначения и источником. С другой стороны, если имеется отношение NAT между источником и пунктом назначения, то между пунктом назначения и источником ничего подобного нет, так что вам придется создавать правила публикации (обратный NAT) чтобы разрешить соединения между пунктом назначения и источником.

Мы хотим создать отношение ROUTE между внутренней сетью и сетями FE DMZ ISA Firewall Networks. Это позволит нам использовать и правила доступа и правила публикации для контроля трафика между этими сетями.

Преимущество этой конфигурации в том, что вы, если хотите, можете использовать правила доступа для контроля подключений к не-Интернет протоколам и правила веб-публикации для подключений к веб-серверам. Вы можете использовать правила веб-публикации, если вы не хотите делать ваших удаленных клиентов VPN клиентами Web proxy, но хотите чтобы они проходили авторизацию у ISA Firewall, прежде чем давать им доступ к ресурсам Интернет или корпоративной сети.

Например, предположим, что у вас очень высокие требования к безопасности, и вы не хотите позволять подключения к вашему серверу OWA без предварительного подключения VPN. Или же вы не хотите внедрять инфраструктуру открытых ключей (PKI), и будете использовать канал связи VPN в качестве шифруемого, вместо канала SSL. В этих случаях вы можете сделать так, чтобы удаленные клиенты VPN проходили авторизацию у ISA Firewall, прежде чем получать доступ к странице OWA. Пре-авторизация гарантирует, что даже если безопасность вашей зоны DMZ нарушена, атакующие не смогут воспользоваться анонимными подключениями к странице OWA – им сперва придется предоставить параметры доступа брандмауэру ISA Firewall.

Заметьте что для правил доступа и публикации сервера у вас нет опции для пре-авторизации, но в этих обстоятельствах вы можете использовать контроль доступа на базе IP адресов. Это один из недостатков прерывания VPN соединений к устройству, расположенному перед ISA Firewall. Если мы прервем VPN соединение у самого брандмауэра ISA Firewall, вы сможете ввести контроль доступа к Интернет и корпоративной сети по пользователям/группам для всех клиентов VPN.

Выполните следующие действия для создания правила Network Rule:

- Нажмите на список Networks, расположенный на левой панели консоли ISA Firewall. Выберите вкладку Network Rules на средней панели, затем на вкладке Tasks щелкните на строчку Create a New Network Rule.

- На странице Welcome to the New Network Rule введите имя правила в поле Network rule name. В этом примере мы назовем правило Internal to DMZ. Нажмите Next.

- На странице Network Traffic Sources нажмите кнопку Add. В диалоговом окне Add Network Entities раскройте папку Networks и дважды щелкните на сеть Internal. Нажмите Close.

- На странице Network Traffic Sources нажмите Next.

- На странице Network Traffic Destinations нажмите кнопку Add. В диалоговом окне Add Network Entities раскройте папку Networks и дважды щелкните за запись FE DMZ. Нажмите Close.

- На странице Network Traffic Destinations нажмите Next.

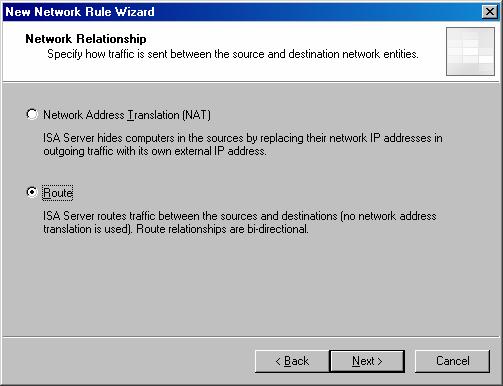

- На странице Network Relationship выберите опцию Route и

нажмите Next.

- Рисунок 18

- На странице Completing the New Network Rule Wizard нажмите Finish.

- Нажмите Apply, чтобы сохранить изменения и обновить политику брандмауэра.

- В диалоговом окне Apply New Configuration нажмите OK.

Заключение

В этой статье мы продолжили обсуждение того, как прерывать удаленные VPN соединения у устройства, расположенного перед ISA Firewall. Мы поговорили о действиях, связанных с настройкой внешнего брандмауэра/устройства NAT, созданием сети DMZ ISA Firewall Network, и созданием правила Network Rule, контролирующего отношения маршрутизации между сетями. В следующей и заключительной статье этой серии мы создадим правила доступа, необходимые для предоставления удаленным клиентам VPN доступа к ресурсам, расположенным в корпоративной сети.