Защита сетевого доступа (Network Access Protection) является новой технологией, включенной в Windows Server 2008, которая обеспечивает контроль над тем, каким машинам разрешено подключение к другим машинам в вашей сети. Защита сетевого доступа (или NAP) позволяет вам устанавливать политики здоровья системы, которым машина должна соответствовать, прежде чем ей будет разрешен доступ к сети. Если машины отвечают требованиям политики сетевого доступа, то им разрешается доступ к сети. Если нет, то машине может быть отказано в подключении к любой другой машине в сети, или можно настроить политики, которые будут позволять подключение к серверу исправления, позволяющему машине исправить все несоответствия и попытаться подключиться к сети снова, когда процесс исправления был успешно осуществлен.

Существует множество способов внедрения политики NAP. Самым простым способом будет использование NAP DHCP внедрения. К сожалению, это будет и наименее безопасный способ, поскольку пользователь может вручную настроить IP адрес на машине и обойти NAP DHCP политику. Самым безопасным способом внедрения NAP политики является IPsec. При использовании IPsec NAP внедрения, когда машина соответствует политике NAP, ей выдается сертификат здоровья, позволяющий создавать безопасное IPsec подключение к другим машинам, работающим в «виртуальной» сети NAP. К сожалению, внедрение NAP с помощью IPsec является самой сложной конфигурацией.

NAP сама по себе является крайне сложной технологией с сотнями «подвижных частей». Если вы неправильно настроите любую из этих подвижных частей, установка даст сбой и потребуется достаточно много времени и усилий на то, чтобы понять, что не так. Используя внедрение политики NAP с помощью IPsec, вы обнаружите, что здесь еще больше «подвижных частей» и что диагностика и исправление проблем еще более сложное. Здесь также наблюдается сильная зависимость от групповых политик, что, опять же, добавляет сложности решению, так как часто нужно исправлять проблемы с групповой политикой при работе с установкой NAP.

Итак, учитывая все вышесказанное о сложности и бесчисленном количестве «подвижных частей», может показаться, что я пытаюсь разубедить вас использовать внедрение политики NAP с помощью IPsec. Нет! Это не так. Я просто хочу, чтобы вы знали, что это сложная настройка и конфигурация, и вы должны быть терпеливыми во время установки и тестирования. Чем больше времени вы потратите на тестирование и понимание того, как работает решение, тем больше у вас шансов на успешность установки.

Внедрение NAP политики с IPsec представляет собой очень мощный способ установки решения NAP. По сути, вы получаете два решения в одном: во-первых, вы получаете контроль сетевого доступа NAP, позволяющий вам блокировать нездоровые машины от подключения к вашей сети, а во-вторых, вы используете мощь изоляции домена IPsec, которая не позволяет машинам, не отвечающим нужным требованиям, подключаться к вашей сети. NAP с IPsec изоляцией домена позволяет вам создавать ‘виртуальную сеть’ в рамках вашей физической сети. Машины в «виртуальной сети» IPsec могут находиться в одном и том же сетевом сегменте или в сегменте VLAN, но виртуально отделяться друг от друга посредством IPsec. Машины, не имеющие сертификатов здоровья IPsec Health Certificates, не смогут взаимодействовать со здоровыми машинами в сети.

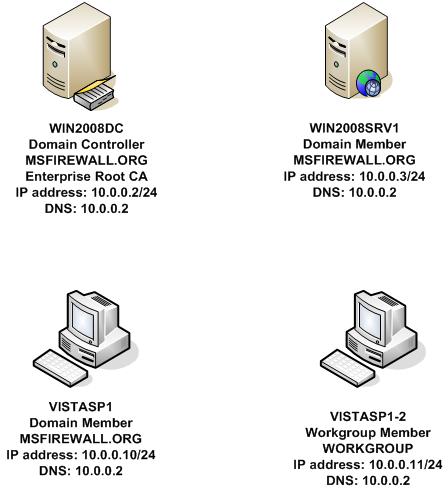

В этой статье я от начала до конца проведу вас через процесс сборки решения NAP с помощью IPsec. Изначальная среда очень проста, как видно из рисунка ниже.

Рисунок 1

Машины, используемые в этой примерной сети, будут следующими:

WIN2008DC

Эта машина Windows Server 2008 Enterprise является контроллером домена в домене msfirewall.org. Еще одной серверной ролью, установленной на этом компьютере, будет роль центра сертификации (Certificate Authority). Я сделал эту машину производственным корневым центром сертификации (Enterprise Root CA). Если вы хотите создать такую же конфигурацию, сначала нужно сделать машину контроллером домена, а после этого установить роль CA и выбрать опцию корневого центра сертификации Root CA. Если вы хотите скопировать конфигурацию моего производственного CA, назовите CA msfirewall-WIN2008DC-CA.

WIN2008SRV1

Эта Windows Server 2008 Enterprise машина является сервером-членом в домене msfirewall.org. На этой машине не установлено других ролей сервера. Мы установим на нее роль NPS сервера и сделаем ее подчиненным CA позже, но если вы хотите построить такую среду, просто установите Windows Server 2008 на машину и следуйте инструкциям по мере их появления в этом цикле статей.

VISTASP1

Это машина Vista с установленным пакетом обновления SP 1. Машина является членом домена msfirewall.org. Я использовал установку Vista по умолчанию, а затем установил SP1. Если у вас есть возможность интегрированной установки SP1, это тоже отлично подойдет.

VISTASP1-2

Это машина Vista, на которой также установлен SP1, как и на VISTASP1. Эта машина входит в состав рабочей группы под названием WORKGROUP. Мы присоединим эту машину к домену позже, когда будем тестировать политики NAP и IPsec.

Основные шаги, которые мы будем выполнять в этом цикле статей, включают следующее:

- Настройка контроллера домена

- Установка и настройка сервера сетевой политики (NPS), центра регистрации здоровья (Health Registration Authority) и подчиненного центра сертификации (Subordinate CA)

- Настройка политики внедрения NAP IPsec на сервере NPS

- Настройка VISTASP1 и VISTASP1-2 для тестирования

- Тестирование сертификата здоровья и конфигурации автоматического исправления

- Проверка политики внедрения NAP на VISTASP1

- Настройка и проверка политик IPsec

В этой статье я хочу вам показать с большим количеством снимков, как настраивать решение и доказать, что оно на самом деле работает. При написании этой статьи я опирался на плечи гигантов администрирования и хочу поблагодарить Джефа Сигмана из компании Microsoft за фантастическую работу, которую он проделал для того, чтобы сделать NAP доступной и понятной широкой общественности. Эта статья представляет собой пошаговое руководство, которое он создал по настройке политики NAP с IPsec в тестовой среде. Я надеюсь, что после того, как вы увидите, как работает конфигурация, с уймой снимков, вы заинтересуетесь решением внедрения NAP с IPsec и захотите протестировать его в собственной тестовой среде.

Настройка контроллера домена

В этом разделе мы выполним следующие шаги:

- Подтвердим конфигурацию производственного корневого центра сертификации (Enterprise Root CA) на контроллере домена

- Создадим группу безопасности NAP клиентов

- Создадим группу безопасности NAP исключений (Exempt - машин освобожденных от необходимости соответствия политике NAP)

- Создадим и настроим шаблон сертификата для компьютеров группы NAP Exempt

- Сделаем шаблон сертификата доступным для публикации через групповую политику

- Распределим сертификат здоровья NAP Exemption Health Certificate с помощью автоматической регистрации групповой политики (Group Policy Autoenrollment)

Все необходимое для каждого шага перечислено в начале каждого раздела.

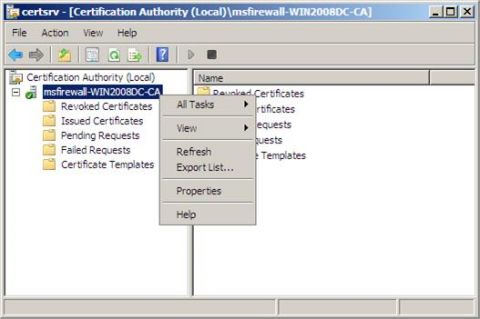

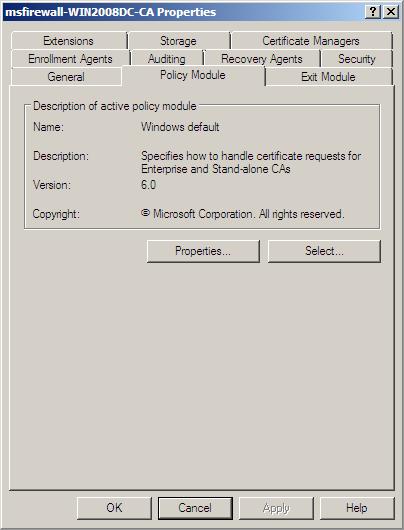

Подтверждение конфигурации производственного корневого центра сертификации

Убедитесь, что запрос сертификата не требует одобрения администратора. Выполните следующие шаги на контроллере домена, WIN2008DC:

- Нажмите Пуск, перейдите в Администрирование, а затем выберите Центр сертификации.

- В левой панели консоли правой клавишей нажмите на Центре сертификации и выберите Свойства.

Рисунок 2

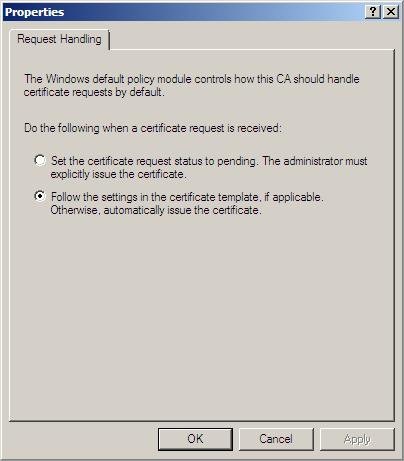

- Перейдите по вкладке Модуль политики (Policy Module) и выберите Свойства.

Рисунок 3

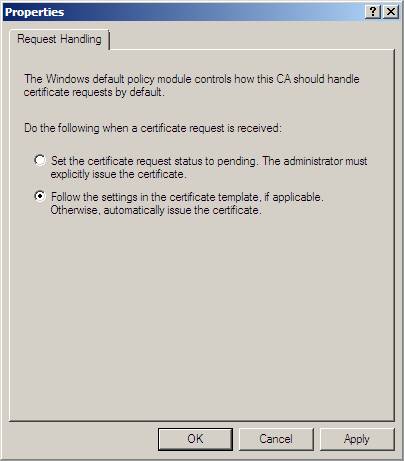

- Убедитесь, что опция Следовать параметрам в шаблоне сертификата, если они применимы. В противном случае автоматически выписывать сертификат выбрана.

Рисунок 4

- Нажмите OK дважды и закройте консоль центра сертификации.

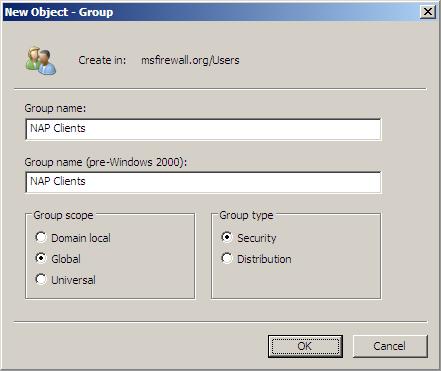

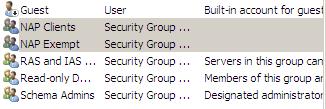

Создание группы NAP клиентов

Далее нужно создать группу для использования с фильтрацией безопасности групповой политики. Мы создадим объект групповой политики, который будет применен к машинам, для которых применима политика NAP, а затем настроим GPO на использование только членами данной группы. В этом случае нам не нужно создавать OU для клиентов NAP. Все, что нужно – это добавить NAP клиентов в группу безопасности. VISTASP1 и VISTASP1-2 будут добавлены в эту группу после того, как будут присоединены к домену.

Выполните следующие шаги на WIN2008DC:

- В левой панели консоли Пользователи и компьютеры Active Directory правой клавишей нажмите на msfirewall.org, выберите Новый, а затем нажмите Группа.

Рисунок 5

- В диалоговом окне Новый объект - Группа в поле Название группы впишите NAP клиенты. В поле Границы группы выберите Глобальная, в Тип группы выберите Безопасность, а затем нажмите OK.

Рисунок 6

- Оставьте консоль компьютеров и пользователей Active Directory открытой для следующей процедуры.

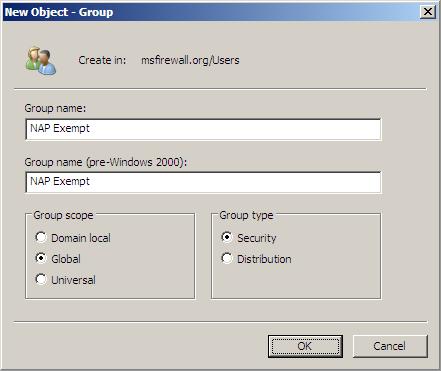

Создание группы NAP исключений

В вашей сети будут машины, которым нужно будет взаимодействовать с членами безопасной сети, но которые не должны отвечать требованиям безопасности NAP. Это, как правило, машины сетевой инфраструктуры, такие как контроллеры домена, DHCP серверы и прочие компьютеры, которым нужно взаимодействовать с машинами защищенной сети.

В нашей примерной сети WIN2008SRV1 должен иметь возможность подключаться к членам защищенной сети, чтобы выдавать им сертификаты здоровья, которые будут использоваться для создания защищенных IPsec взаимодействий между членами безопасной сети. Итак, мы поместим эту машину в собственную группу, а затем настроим сертификат здоровья, который будет автоматически устанавливаться на эту машину. Сертификат здоровья будет устанавливаться на эту машину с помощью автоматической регистрации, поэтому машине, издающей сертификаты здоровья, не нужно будет проходить политику NAP, прежде чем получать сертификат.

Выполните следующие шаги на WIN2008DC:

- В консоли Пользователи и компьютеры Active Directory правой клавишей нажмите на msfirewall.org, выберите Новый, а затем нажмите Группа.

Рисунок 7

- В Названии группы впишите IPsec NAP исключение. В Границе группы выберите Глобальная, в Типе группы выберите Безопасность, а затем нажмите OK.

Рисунок 8

- Оставьте консоль пользователей и компьютеров Active Directory открытой для следующей процедуры.

Рисунок 9

Создание и настройка шаблона сертификата для компьютеров группы NAP исключений

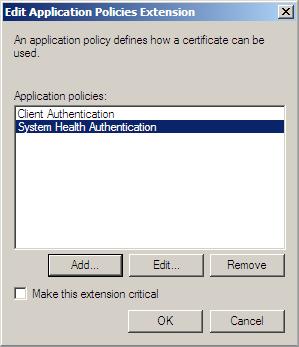

Шаблон сертификата должен быть создан для компьютеров, которым дано освобождение от проверок здоровья NAP. Этот шаблон сертификата будет настроен с двумя политиками применения: аутентификация клиента и аутентификация здоровья системы. Этот шаблон сертификата будет настроен с System Health Authentication OID с тем, чтобы ее можно было использовать для взаимодействия с соответствующими NAP политике компьютерами в защищенной сети.

После создания шаблона сертификата мы опубликуем этот шаблон, чтобы он был доступен в Active Directory для машин, которые являются членами группы NAP исключений. После публикации шаблона сертификата в Active Directory мы настроим групповую политику так, чтобы сертификат автоматически присваивался членам группы NAP исключений с помощью автоматической регистрации (Autoenrollment).

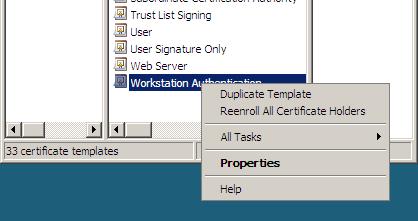

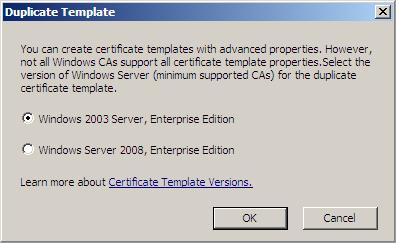

Выполните следующие шаги на WIN2008DC:

- Нажмите Пуск, в строке Выполнить впишите certtmpl.msc и нажмите клавишу ENTER.

- В средней панели консоли Шаблоны сертификата правой калившей нажмите на Аутентификации рабочей станции, а затем выберите Двойной шаблон. Этот шаблон используется, так как он уже настроен с политикой применения аутентификации клиентов.

Рисунок 10

- В диалоговом окне Двойной шаблон выберите опцию Windows 2003 Server, Enterprise Edition и нажмите OK.

Рисунок 11

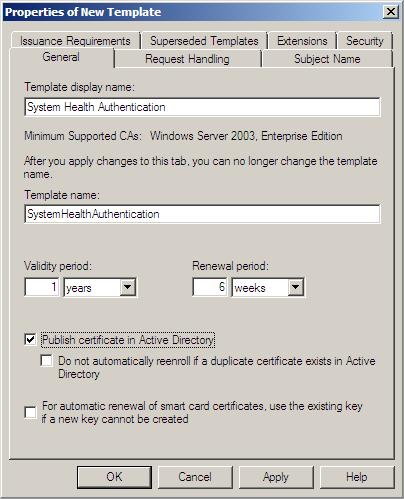

- В поле Отображаемое имя шаблона введите Аутентификация здоровья системы (System Health Authentication). Поставьте галочку напротив опции Публиковать сертификат в Active Directory.

Рисунок 12

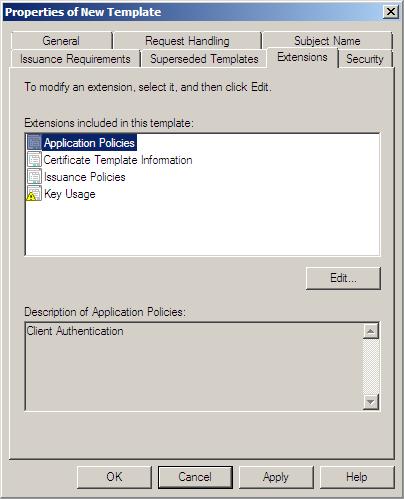

- Перейдите по вкладке Расширения и нажмите Политики приложений. Затем нажмите кнопку Редактировать.

Рисунок 13

- В диалоговом окне Редактирование расширений политик приложений нажмите Добавить.

Рисунок 14

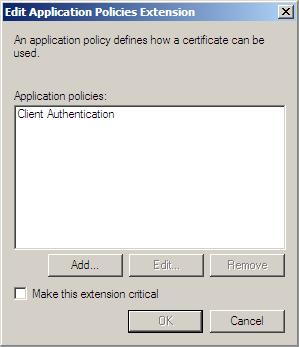

- В диалоговом окне Добавить политику приложения выберите политику Аутентификация здоровья системы и нажмите OK.

Рисунок 15

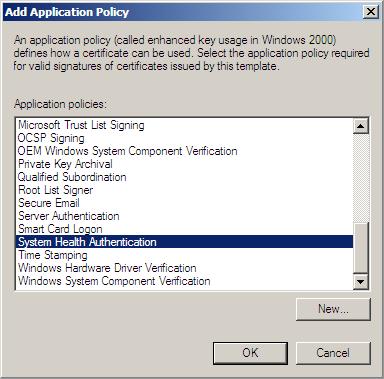

- Нажмите OK в диалоговом окне Редактирование расширения политики приложений.

Рисунок 16

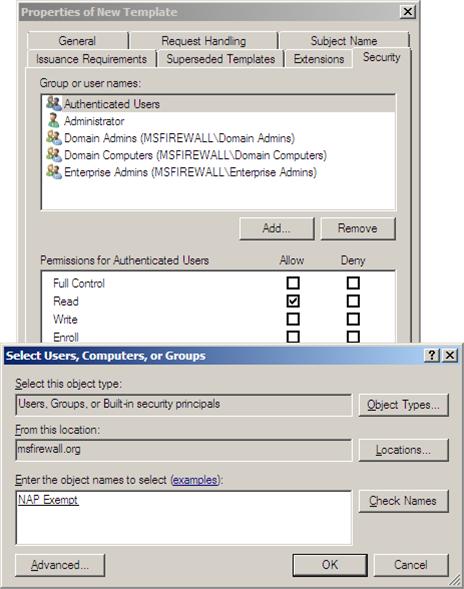

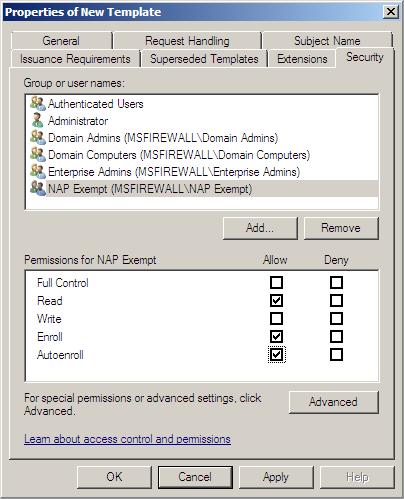

- Перейдите по вкладке Безопасность и нажмите Добавить. В диалоговом окне Выберите пользователей, компьютеры или группы введите NAP исключения в текстовом поле Введите имя объекта для выбора и нажмите Проверка имен. Далее нажмите OK.

Рисунок 17

- Нажмите IPsec NAP исключения, отметьте опцию Разрешить галочками напротив Регистрировать и Автоматически регистрировать, а затем нажмите OK.

Рисунок 18

- Закройте консоль шаблонов сертификатов.

Делаем шаблон сертификата доступным для публикации с помощью групповой политики

Выполните следующие шаги, чтобы сделать новый шаблон сертификата доступным в групповой политике Active Directory. После того, как мы это сделаем, мы сможем сделать этот сертификат доступным для членов группы NAP исключений через автоматическую регистрацию.

Выполните следующие шаги на WIN2008DC:

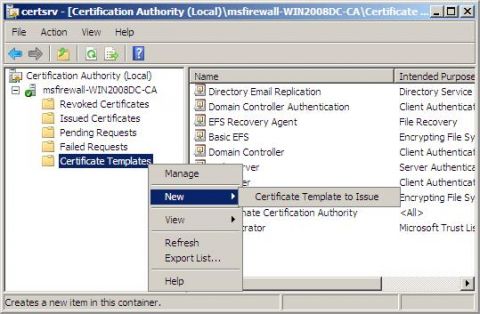

- Перейдите в меню Пуск, в строке Выполнить введите certsrv.msc и нажмите ENTER.

- Разверните имя сервера в левой панели консоли, в древе консоли правой клавишей нажмите на Шаблонах сертификатов, выберите Новый, и затем нажмите Шаблон сертификата для издания.

Рисунок 19

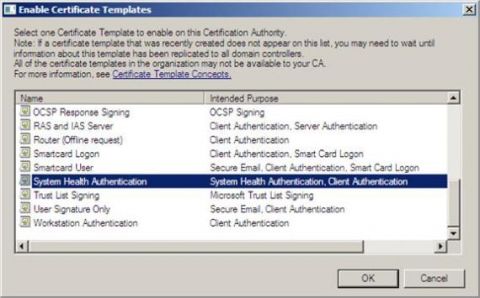

- Нажмите Аутентификация здоровья системы, а затем нажмите OK.

Рисунок 20

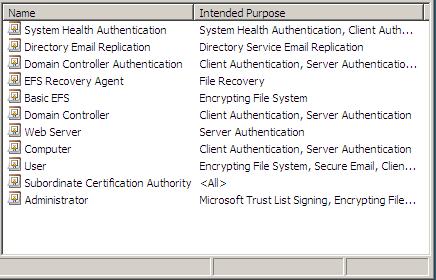

- В левой панели консоли выберите Шаблоны сертификатов, а в панели подробностей под строкой Имя убедитесь, что отображается Аутентификация здоровья системы.

Рисунок 21

- Закройте консоль центра сертификации.

Распределение сертификата здоровья NAP Exemption Health Certificate с помощью автоматической регистрации групповой политики

Теперь, когда мы опубликовали шаблон сертификата, мы можем сделать его доступным для машин домена, которые принадлежат к группе NAP исключений. Мы делаем это с помощью автоматической регистрации.

Выполните следующие шаги на WIN2008DC, чтобы включить автоматическую регистрацию этого сертификата:

- Перейдите в меню Пуск и выберите Выполнить. Введите gpmc.msc в текстовом поле Открыть и нажмите OK.

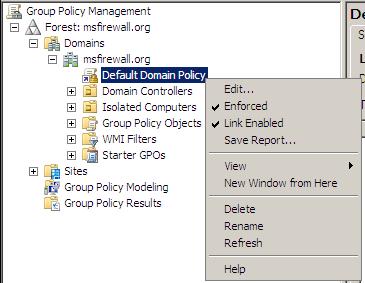

- В консоли Управление групповой политикой разверните имя домена msfirewall.org и правой клавишей нажмите Стандартная политика домена (Default Domain Policy), затем нажмите Редактировать

Рисунок 22

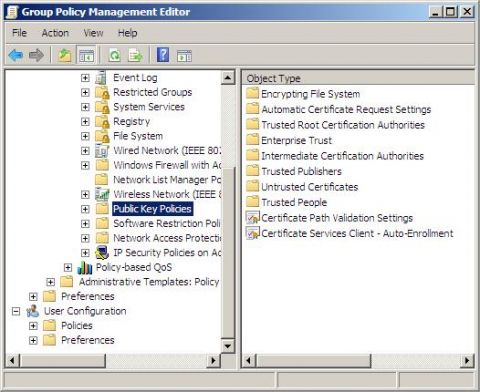

- В левой панели редактора Group Policy Management Editor откройте Конфигурация компьютера\Параметры Windows\Параметры безопасности \Политики публичного ключа. В средней панели консоли дважды нажмите Клиент служб сертификации ‘ Автоматическая регистрация (Auto-Enrollment).

Рисунок 23

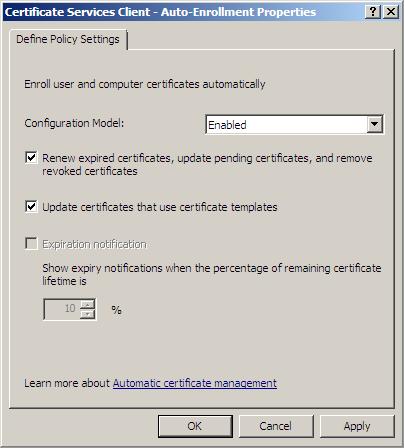

- В диалоговом окне свойств Клиент служб сертификации ‘ автоматическая регистрация выберите опцию Включить в поле списка Модель конфигурации. Отметьте опции Обновлять просроченные сертификаты, обновлять ожидающие сертификаты и удалять отозванные сертификаты и Обновлять сертификаты, которые используют шаблоны сертификатов флажками. Нажмите OK.

Рисунок 24

- Закройте редактор Group Policy Management Editor.

- Закройте консоль Управление групповой политикой.

Заключение

В этой первой части цикла статей о создании решения NAP с помощью внедрения IPsec мы рассмотрели конфигурационные требования для компьютера с ролью контроллера домена. Сюда вошло подтверждение конфигурации производственного корневого центра сертификации, создание групп безопасности NAP клиентов и NAP исключений, создание и настройка шаблона сертификата для компьютеров группы NAP исключений, мы также сделали шаблон сертификата доступным для публикации через групповую политику и распределили сертификаты здоровья NAP exemption с помощью автоматической регистрации в групповой политике. В следующей части цикла статей мы установим сервер сетевой политики (Network Policy Server) и центры регистрации здоровья, а также создадим NAP политику.

В первой части этой серии статей о том, как использовать внедрение IPsec с политиками здоровья NAP, я описывал примерную сеть и выделил основные шаги, необходимые для работы политики внедрения NAP с IPsec. В качестве напоминания здесь приведен список основных шагов, необходимых для получения рабочего решения:

- Настройка контроллера домена

- Установка и настройка сервера сетевой политики NPS, центра регистрации здоровья и подчиненного ЦС

- Настройка политики внедрения NAP IPsec на сервере NPS

- Настройка VISTASP1 и VISTASP1-2 для тестирования

- Тестирование сертификата здоровья и конфигурации автоисправления (Auto-remediation)

- Проверка политики внедрения NAP на VISTASP1

- Настройка и тестирование политик IPsec

В первой части этой серии статей мы начали с рассмотрения шагов, необходимых для настройки контроллера домена в нашей среде внедрения NAP с IPsec. В этой части мы перейдем ко второму шагу, коим является установка и настройка сервера NPS, центра регистрации здоровья (Health Registration Authority) и подчиненного центра сертификации (subordinate CA).

Установка и настройка NPS, центра регистрации здоровья и подчиненного ЦС

Теперь мы перенесем наше внимание на сервер сетевой политики NPS. Машина сервера NPS выполняет роль сервера RADIUS. NPS – это новое название предыдущего сервера Microsoft Internet Access Server (IAS). Новый сервер NPS на самом деле состоит из двух компонентов: компонент RADIUS (который включает новую поддержку NAP) и компонент RRAS. Нас не интересует компонент RRAS в этой статье, поэтому мы не будем его устанавливать или настраивать.

Нам нужно сделать следующее, чтобы установить и настроить сервер NPS, а также центр регистрации здоровья и подчиненный CA на этой машине:

- Добавить сервер сетевой политики в группу NAP Exempt

- Перезагрузить сервер NPS

- Запросить сертификат компьютера для NPS

- Посмотреть сертификаты компьютера и здоровья, установленные на Network Policy Server

- Установить NPS, центр регистрации здоровья и подчиненный CA

- Настроить подчиненный CA на сервере NPS

- Включить разрешения, чтобы центр регистрации здоровья мог запрашивать, издавать и управлять сертификатами

- Настроить центр регистрации здоровья на использование подчиненного CA для издания сертификатов здоровья

Теперь давайте детально рассмотрим каждый шаг.

Добавление NPS в группу NAP Exempt

Нам нужно сделать компьютер WIN2008SRV1 членом группы NAP Exempt, чтобы он мог автоматически регистрировать сертификат здоровья, который мы для него создали. Это позволит данной машине, которая будет действовать в качестве сервера политики NAP и центра регистрации здоровья, взаимодействовать с машинами, находящимися в защищенной сети, даже если эти машины не подвергаются требованиям NAP.

Выполните следующие шаги на контроллере домена WIN2008DC:

- На WIN2008DC перейдите в меню Пуск, выберите Администрирование, а затем нажмите Пользователи и компьютеры Active Directory.

- В левой панели консоли Пользователи и компьютеры Active Directory разверните вкладку msfirewall.org. Перейдите по вкладке Пользователи.

- Дважды нажмите на группе NAP Exempt в правой панели консоли.

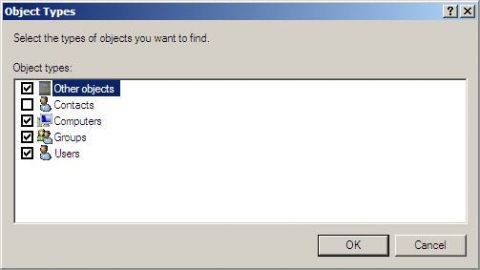

- Нажмите по вкладке Члены, выберите Добавить, нажмите Типы объектов, выберите опцию Компьютеры, а затем нажмите OK.

Рисунок 1

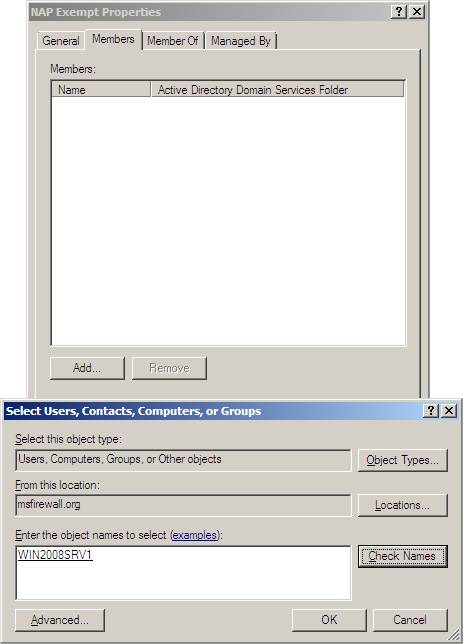

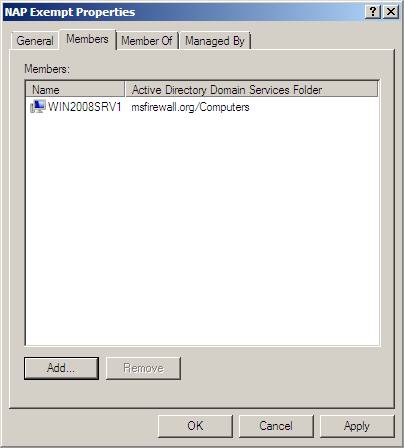

- В окне Ввод имени объектов для выбора (примеры) впишите WIN2008SRV1, а затем нажмите Проверка имен. Нажмите OK и OK в диалоговом окне Свойства NAP Exempt.

Рисунок 2

Рисунок 3

- Закройте консоль Пользователи и компьютеры Active Directory.

Перезагрузка NPS

Чтобы активировать новые параметры принадлежности к домену и группе безопасности, перезагрузите WIN2008SRV1.

- Перезагрузка WIN2008SRV1.

- После перезагрузки компьютера войдите от имени учетной записи администратора.

Запрос сертификата компьютера для NPS

Машине WIN2008SRV1 понадобится сертификат компьютера для поддержки SSL соединения с сервером. SSL соединение исходит от NAP клиентов, когда они подключаются к веб серверу центра регистрации здоровья на машине NPS сервера. Обратите внимание, что в этом примере NPS сервер и центр регистрации здоровья находятся на одной машине. Это необязательная конфигурация ‘ можно расположить центр регистрации здоровья и сервер NPS на разных машинах. В этом случае нужно будет установить NPS службу на HRA машине и настроить эту машину так, чтобы она была RADIUS proxy, так как HRA – это сервер сетевого доступа в данном сценарии, а он должен иметь возможность информировать службу NPS о статусе клиента.

Выполните следующие шаги на машине WIN2008SRV1 NPS:

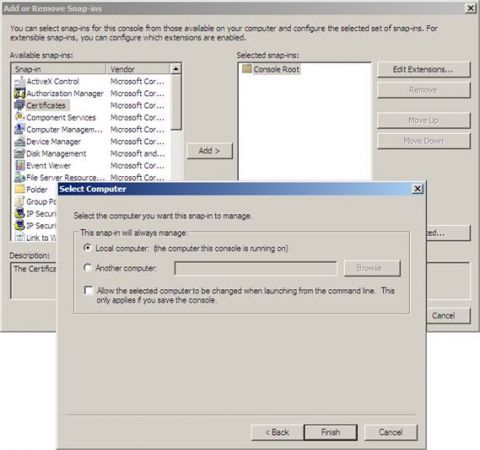

- На машине WINS2008SRV1 перейдите в меню Пуск, выберите Выполнить, введите mmc и нажмите ENTER.

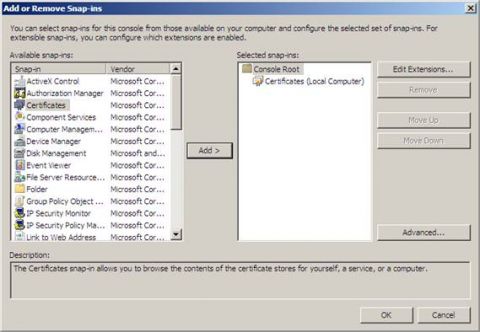

- Нажмите Файл, а затем выберите Добавить или удалить оснастку.

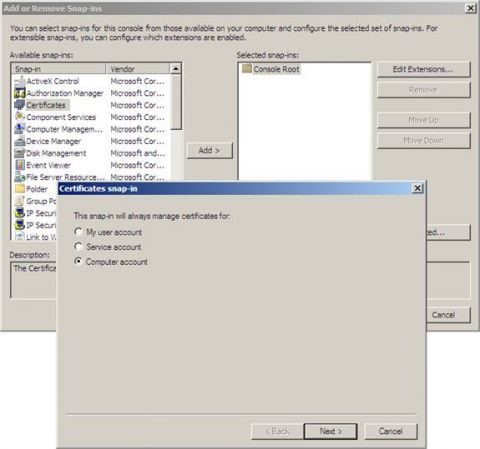

- В диалоговом окне Добавление или удаление оснастки нажмите Сертификаты, а затем нажмите Добавить. В диалоговом окне Оснастка сертификатов выберите опцию Учетная запись компьютера и нажмите Далее.

Рисунок 4

- В диалоговом окне Выбор компьютера выберите опцию Локальный компьютер и нажмите Завершить.

Рисунок 5

- Нажмите OK в диалоговом окне Добавление или удаление оснасток.

Рисунок 6

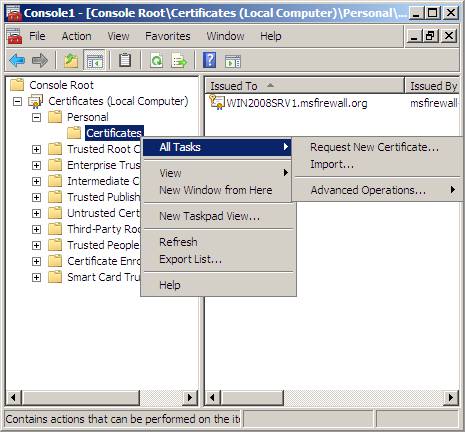

- В консоли Сертификаты разверните вкладку Сертификаты (Локальные компьютеры), а затем вкладку Личные. Нажмите на вкладке Сертификаты, затем правой клавишей нажмите на ней, выберите Все задачи, а затем Запросить новый сертификат.

Рисунок 7

- Нажмите Далее на странице Регистрация сертификата.

На странице Запрос сертификатов у вас появится список шаблонов сертификатов, которые доступны для этого компьютера. Обратите внимание на то, что хотя шаблоны сертификатов доступны, это только те шаблоны, которые доступны для этого компьютера на основе разрешений, настроенных в шаблонах сертификатов. Поставьте галочку в строке Компьютеры и нажмите Внести (Enroll). Обратите внимание, что все подробности о сертификате вы можете посмотреть, нажав на кнопку Свойства.

Рисунок 8

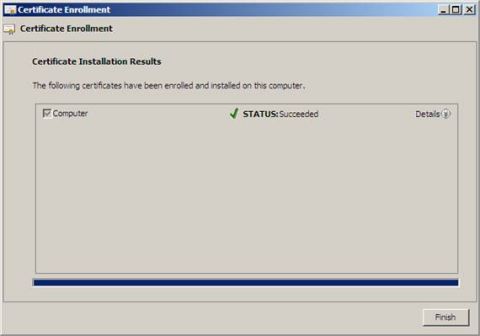

- Нажмите Завершить в диалоговом окне Результаты установки сертификатов .

Рисунок 9

- Оставьте окно консоли открытым для следующей процедуры.

Рисунок 10

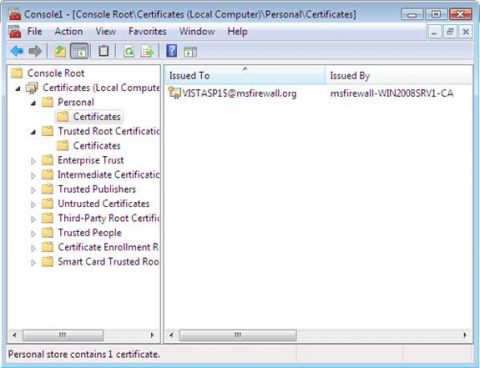

Просмотр сертификата компьютера и здоровья, установленного на NPS

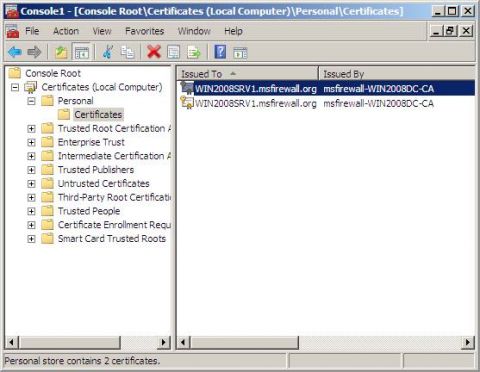

Далее нужно убедиться в том, что на WIN2008SRV1 есть SSL сертификат и сертификат NAP исключения.

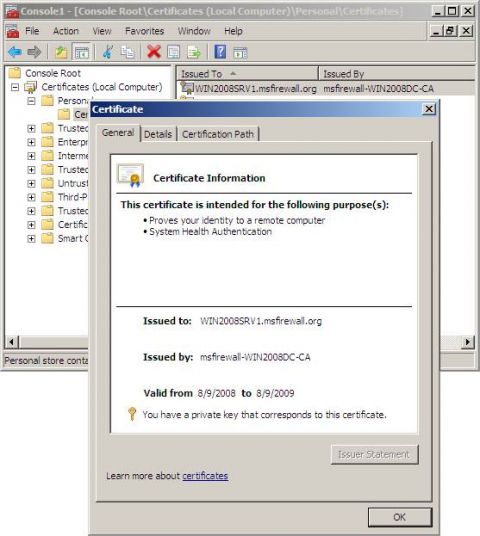

- В левой панели консоли Сертификаты откройте Сертификаты (Локальный компьютер)\Личные\Сертификаты. В правой панели убедитесь, что сертификат был автоматические зарегистрирован сервером WIN2008SRV1 с Намеренными целями (Intended Purposes) Аутентификации здоровья системы и Аутентификации клиента. Этот сертификат будет использоваться для IPsec исключения NAP клиентов.

Рисунок 11

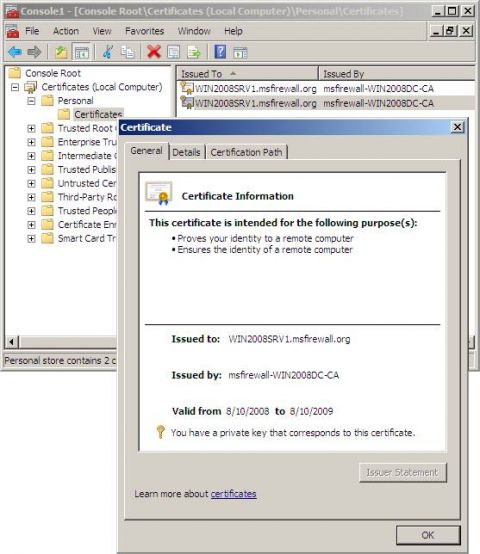

- В правой панели убедитесь, что сертификат был зарегистрирован с Намеренными целями Аутентификации клиентов и Аутентификации сервера. Этот сертификат будет использоваться для SSL аутентификации на стороне сервера.

Рисунок 12

- Закройте консоль Сертификаты. Если у вас появилось окно с вопросом «Вы хотите сохранить параметры», выберите Нет.

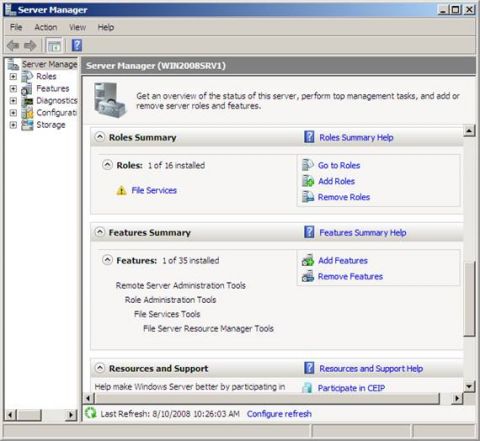

Установка ролей NPS, Health Registration Authority и Subordinate Certificate Server

Далее, устанавливаем роль служб, чтобы сделать WIN2008SRV1 сервером политики здоровья NAP, сервером внедрения NAP и сервером NAP CA.

Выполните следующие шаги на машине WIN2008SRV1:

- В Диспетчере сервера во вкладке Обзор ролей нажмите Добавить роли, а затем нажмите Далее.

Рисунок 13

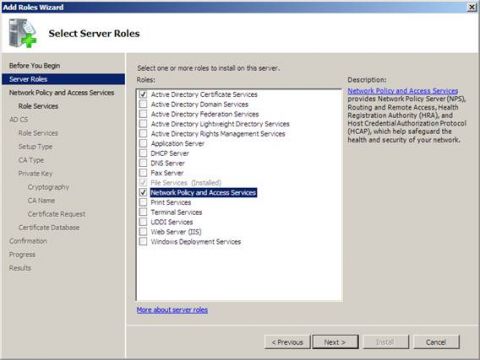

- На странице Выбор роли сервера отметьте опции Служба сертификатов Active Directory и Службы сетевой политики и доступа, а затем дважды нажмите Далее.

Рисунок 14

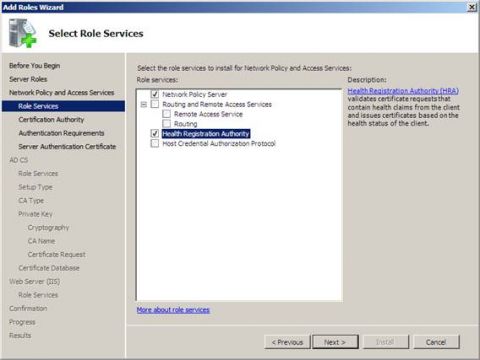

- На странице Выбор ролей служб отметьте опцию Центр регистрации здоровья, нажмите Добавить требуемую роль службы в окне мастера добавления ролей Add Roles Wizard, а затем нажмите Далее.

Рисунок 15

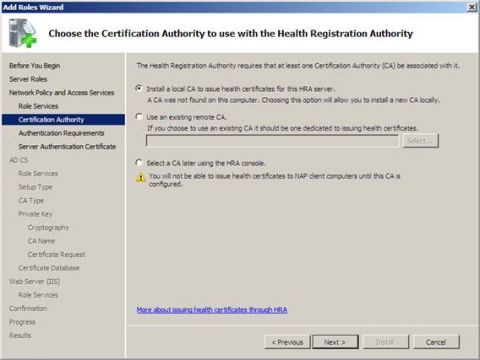

- На странице Выбор центра сертификации для использования с центром регистрации здоровья выберите Установить локальный центр сертификации для издания сертификатов здоровья для этого HRA сервера, а затем нажмите Далее.

Рисунок 16

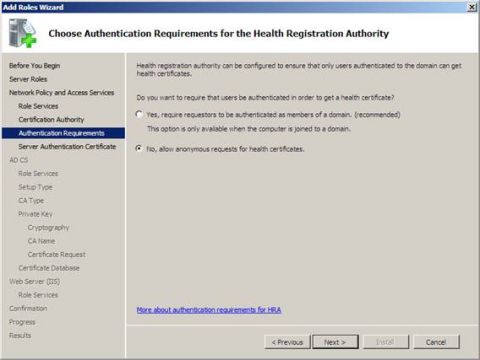

- На странице Выбор требований аутентификации для центра регистрации здоровья выберите Нет, разрешать анонимные запросы для сертификатов здоровья, а затем нажмите Далее. Этот выбор позволяет компьютерам регистрироваться с помощью сертификатов здоровья в средах рабочих групп. Мы рассмотрим пример компьютера рабочей группы, получающего сертификат здоровья, позже.

Рисунок17

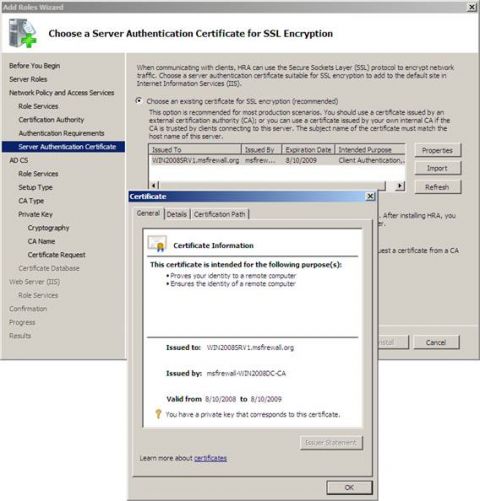

- На странице Выбор сертификата аутентификации сервера для SSL шифрования выберите опцию Выбрать существующий сертификат для SSL шифрования (рекомендуется), нажмите на сертификате, отображенном под этой опцией, а затем нажмите Далее.

Заметка: Вы можете посмотреть свойства сертификатов в хранилище сертификатов локального компьютера путем нажатия на сертификате, выбора Свойств, а затем нажав вкладку Подробно. Сертификат, используемый для SSL аутентификации должен иметь значение поля Субъект (Subject), которое соответствует полному доменному имени HRA сервера (например, NPS1.Contoso.com), а также в поле Улучшенное использование ключа (Enhanced Key Usage) значение Аутентификация сервера. Сертификат также должен быть издан корневым центром сертификации, которому доверяют клиентские компьютеры.

Рисунок 18

- На странице Введение в службу сертификатов Active Directory нажмите Далее.

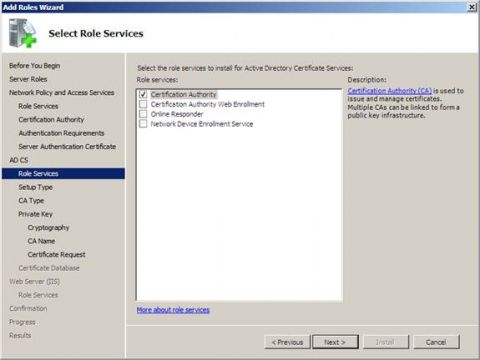

- На странице Выбор роли служб убедитесь, что опция Центр сертификации (Certification Authority) отмечена, а затем нажмите Далее.

Рисунок 19

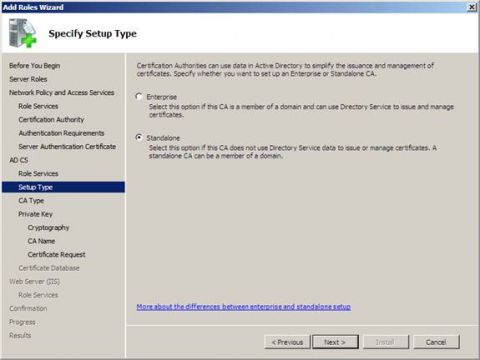

- На странице Указание типа установки выберите опцию Отдельная и нажмите Далее.

Рисунок 20

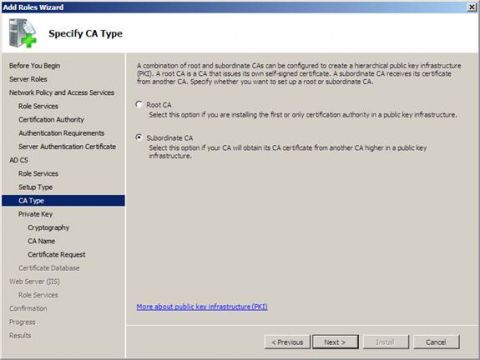

- На странице Указание типа CA выберите Подчиненный CA, а затем нажмите Далее. Мы используем подчиненный CA, так как это более безопасный вариант, поскольку он дает нам возможность отзыва сертификатов подчиненного CA на уровне корневого CA. Подчиненный CA отвечает за издание сертификатов, в то время как работой коревого CA является подпись сертификатов, издаваемых подчиненными CAs. Это позволяет вам использовать много подчиненных центров сертификации и один корневой CA. В производственной среде, ваш корневой CA, скорее всего, будет работать в автономном режиме, и переводиться в режим онлайн лишь для того, чтобы подписывать сертификаты новых подчиненных CAs.

Рисунок 21

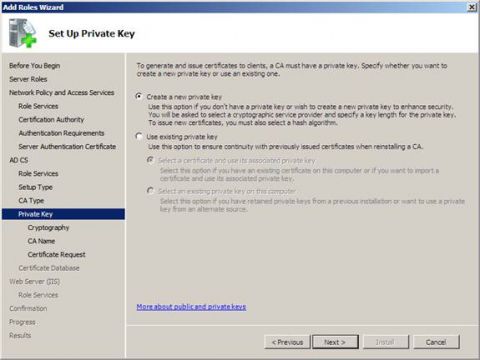

- На странице Настройка частного ключа выберите опцию Создать новый частный ключ, а затем нажмите Далее.

Рисунок 22

- На странице Настройка криптографии для CA нажмите Далее.

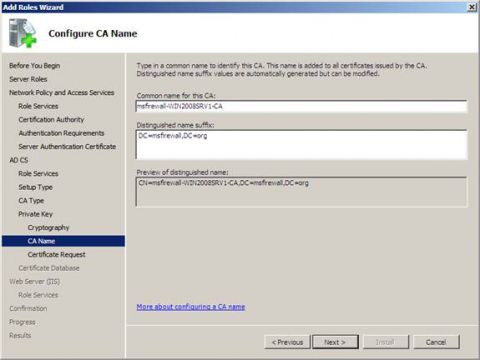

- На странице Настройки имени CA в поле Общее имя для этого CA впишите msfirewall-WIN2008SRV1-CA, а затем нажмите Далее.

Рисунок 23

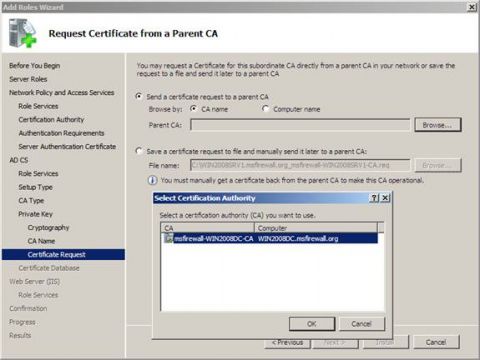

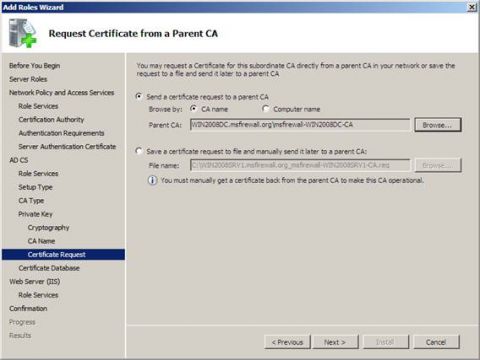

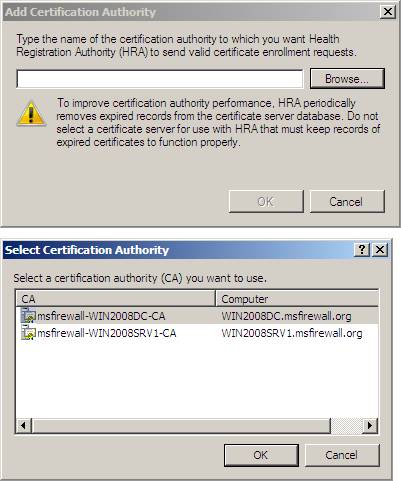

- На странице Запрос сертификатов с родительского CA выберите опцию Отправлять запрос сертификата на родительский CA, а затем нажмите кнопку Обзор. В окне Выбор центра сертификации нажмите Корневой ЦС, а затем OK.

Рисунок 24

- Убедитесь, что WIN2008DC.msfirewall.org\Root CA отображается рядом с Родительским ЦС, а затем нажмите Далее.

Рисунок 25

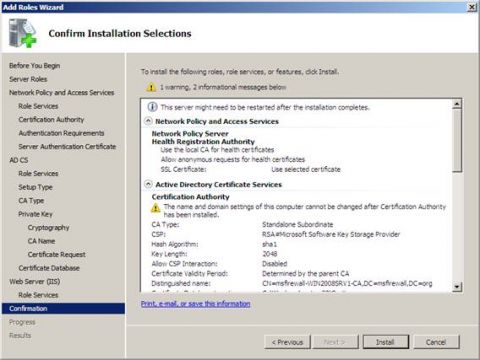

- Нажмите Далее трижды, чтобы принять стандартную базу данных, веб сервер и параметры роли служб, а затем нажмите Установить.

Рисунок 26

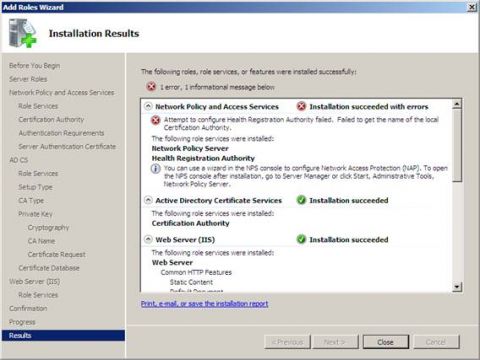

- Убедитесь, что процесс установки оказался успешным, и нажмите Закрыть. Обратите внимание, что результаты установки говорят о том, что Попытка настроить центр регистрации здоровья оказалась безуспешной. Не удалось получить имя локального центра сертификации. Не беспокойтесь. Мы настроим центр регистрации здоровья в следующем шаге.

Рисунок 27

- Оставьте Диспетчера сервера открытым для следующей процедуры.

Настройка подчиненного ЦС на сервере NPS

Подчиненный ЦС нужно настроить на автоматическое издание сертификатов, когда клиенты NAP, отвечающие требованиям политики NAP, запрашивают сертификат. По умолчанию, отдельные ЦС ожидают одобрения администратора, прежде чем издать сертификат. Нам не нужно ждать одобрения администратора, поэтому мы настроим отдельный ЦС на автоматическое издание сертификатов, когда входит запрос.

Выполните следующие шаги на WIN2008SRV1:

- На машине WIN2008SRV1 перейдите в меню Пуск, выберите Выполнить, впишите certsrv.msc, а затем нажмите ENTER.

- В древе консоли ЦС правой клавишей нажмите на msfirewall-WIN2008SRV1-CA, а затем выберите Свойства.

Рисунок 28

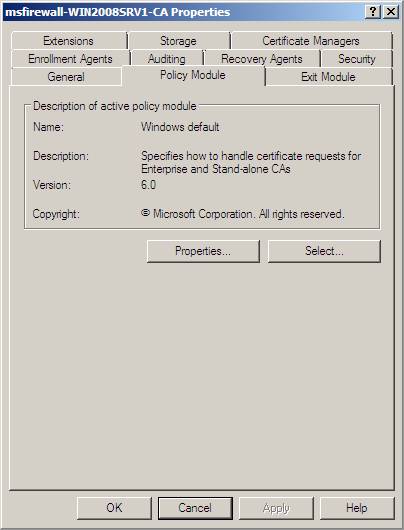

- Нажмите по вкладке Модуль политики, а затем Свойства.

Рисунок 29

- Выберите опцию Следовать параметрам в шаблоне сертификата, если применимо. В противном случае издавать сертификат и нажмите OK.

Рисунок 30

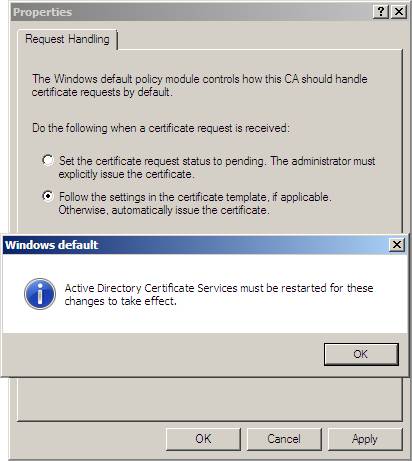

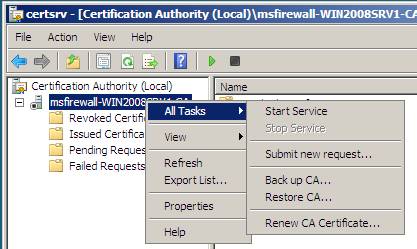

- Когда от вас требуется перезагрузить AD CS, нажмите OK. Нажмите OK, правой клавишей нажмите msfirewall-WIN2008SRV1-CA, наведите указатель мыши на Все задачи, а затем нажмите Остановить службу.

Рисунок 31

- Правой клавишей нажмите на msfirewall-WIN2008SRV1-CA, наведите на Все задачи, а затем выберите Запустить службу.

Рисунок 32

- Оставьте консоль Центр сертификации открытой для следующей процедуры.

Включение разрешений для того, чтобы центр регистрации здоровья запрашивал, издавал и управлял сертификатами

Центру регистрации здоровья необходимо дать разрешения безопасности на запрос, издание и управление сертификатами. Ему также должно быть дано разрешение на управление подчиненным ЦС, чтобы он периодически мог удалять просроченные сертификаты из хранилища сертификатов.

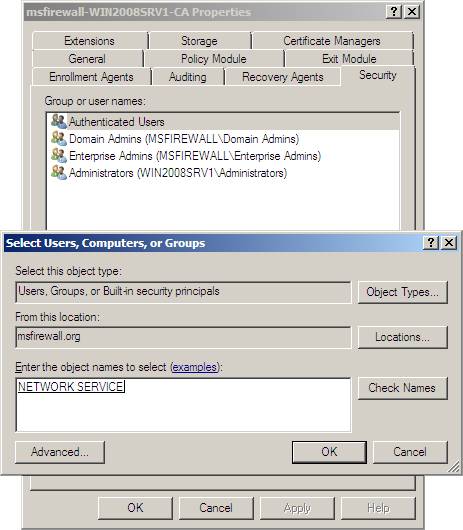

Когда центр регистрации здоровья установлен на другой компьютер, а не на тот же, на котором установлен издающий ЦС, разрешения необходимо назначать имени машины HRA. В этой конфигурации HRA и CA расположены на одной машине. В данном случае разрешения нужно назначать Сетевой службе.

Выполните следующие шаги на WIN2008SRV1:

- В левой панели консоли ЦС правой клавишей нажмите msfirewall-WIN2008SRV1-CA, а затем выберите Свойства.

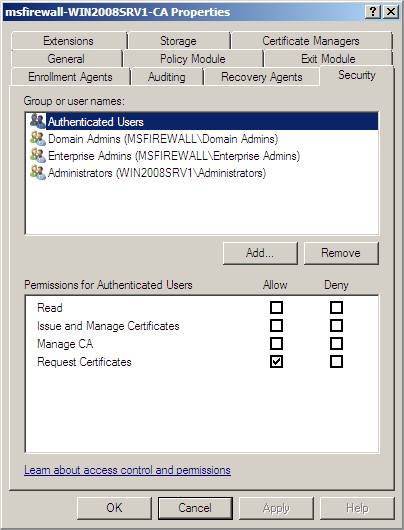

- Перейдите по вкладке Безопасность и нажмите Добавить.

Рисунок 33

- В поле Введите имена объектов для выбора (примеры), введите Сетевая служба и нажмите OK.

Рисунок 34

- Нажмите Сетевая служба, и во вкладке Разрешить выберите опции Издавать и управлять сертификатами, Управлять ЦС и Запрашивать сертификаты, а затем нажмите OK.

Рисунок 35

- Закройте консоль ЦС.

Настройка HRA на использование подчиненного ЦС для издания сертификатов здоровья

Вы должны сказать HRA, какой ЦС использовать для издания сертификатов здоровья. Вы можете использовать либо отдельный, либо производственный ЦС. В этом примере мы используем отдельный ЦС, установленный на компьютере WIN2008SRV1.

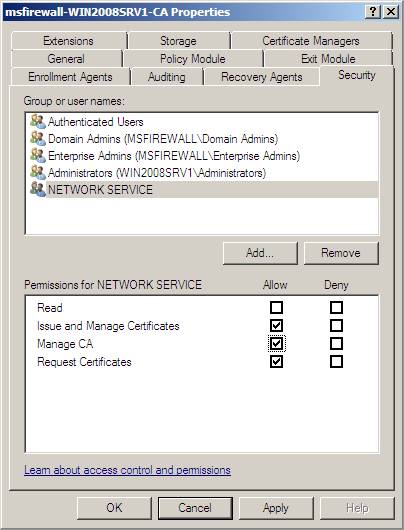

Выполните следующие шаги на WIN2008SRV1:

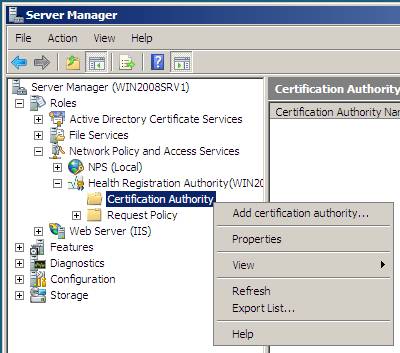

- На машине WIN2008SRV1 выберите Диспетчер сервера.

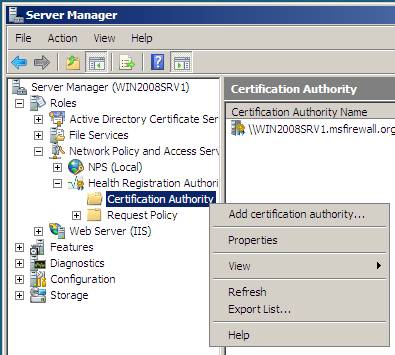

- В Диспетчере сервера откройте Роли\Службы сетевой политики и доступа\Центр регистрации здоровья(WIN2008SRV1)\Центр сертификации.

Заметка: Если Диспетчер сервера был открыт, когда вы устанавливали роль сервера HRA, вам, возможно, потребуется закрыть его, а затем снова открыть, чтобы получить доступ к консоли HRA.

- В левой панели древа консоли HRA правой клавишей нажмите Центр сертификации, а затем выберите опцию Добавить центр сертификации.

Рисунок 36

- Нажмите Обзор, выберите msfirewall-WIN2008SRV1-SubCA, а затем OK. Смотрите следующий пример.

Рисунок 37

- Нажмите OK, а затем нажмите Центр сертификации и убедитесь, что \\WIN2008SRV1.msfirewall.org\msfirewall-WIN2008SRV1-CA отображается в панели подробностей. Далее мы настроим свойства этого отдельного ЦС.

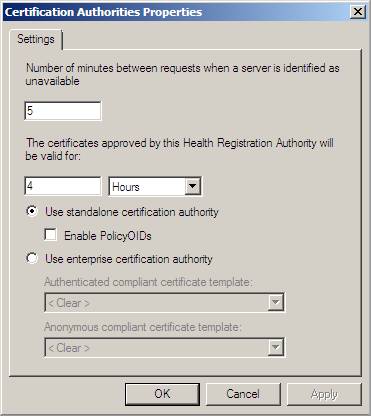

Центр регистрации здоровья можно настроить на использование либо отдельного, либо производственного ЦС. Свойства ЦС (которые мы настроим далее) которые настраиваются на HRA, должны соответствовать типу выбранного ЦС.

Рисунок 38

- Правой клавишей нажмите Центр сертификации и выберите Свойства.

Рисунок 39

- Убедитесь, что опция Использовать отдельный центр сертификации выбрана и что значение для опции Сертификаты, одобренные этим центром регистрации здоровья, будут действительны в течение составляет 4 часа, а затем нажмите OK. Смотреть следующий пример.

Рисунок 40

- Закройте Диспетчер сервера.

Заключение

В этой части серии статей о том, как использовать IPsec внедрение с NAP, мы рассмотрели процедуры, которые необходимо выполнить на сервере NPS. На этой машине мы установили и настроили Windows Server 2008 NPS, центр регистрации здоровья и подчиненный ЦС. Когда эти компоненты находятся на своих местах, мы можем перейти к следующему шагу, коим является настройка политики внедрения NAP IPsec.

Во второй части этой серии статей о настройке внедрения политики NAP IPsec мы рассмотрели сервер сетевой политики (Network Policy Server). В той части мы выполнили следующие процедуры:

- Добавление сервера сетевой политики в группу NAP Exempt

- Перезагрузка сервера NPS

- Запрос сертификата компьютера для сервера NPS

- Просмотр сертификата здоровья и компьютера, установленного на сервер NPS

- Установка сервера NPS, подчиненного центра сертификации и центра регистрации здоровья

- Настройка подчиненного ЦС и сервера NPS

- Включение разрешений для центра регистрации здоровья на запрос, издание и управление сертификатами

- Настройка центра регистрации здоровья на использование подчиненного ЦС для издания сертификатов здоровья

В этой части мы продолжим работать с сервером NPS. Во-первых, мы настроим политику NAP IPsec Enforcement на сервере NPS. После того как мы закончим создание политики, мы перейдем к работе с клиентскими системами и настроим их для тестирования.

Настройка политики NAP IPsec Enforcement на сервере NPS

В этом разделе о настройке политики внедрения NAP IPsec на сервере сетевой политики мы будем делать следующее:

- Настройка NAP с помощью мастера NPS NAP

- Настройка валидатора здоровья системы (Windows Security Health Validator)

- Настройка параметров NAP клиента в групповой политике

- Сужение границ групповой политики NAP клиента с помощью фильтрации групп безопасности

Давайте приступим!

Настройка NAP с помощью мастера

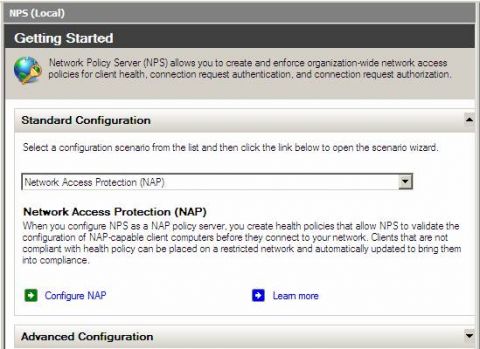

Мастер настройки NAP поможет установить NPS в качестве сервера политики здоровья NAP. Мастер предоставляет наиболее распространенные параметры для каждого метода внедрения NAP и автоматически создает пользовательские NAP политики для использования в сети. Мастера настройки NAP можно открыть из консоли сервера NPS.

- Нажмите Пуск, Выполнить, введите nps.msc и нажмите клавишу ENTER.

- В левой панели консоли сервера NPS нажмите NPS (Local).

Рисунок 1

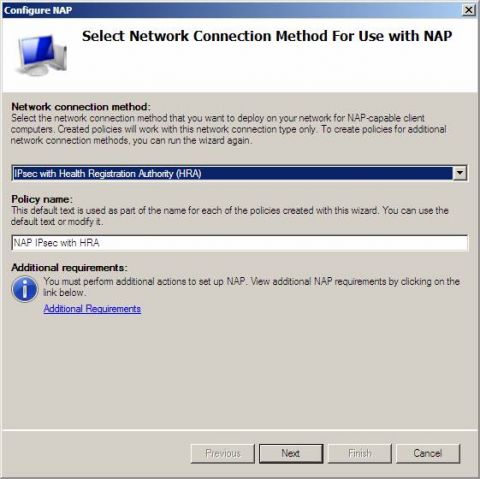

- В панели подробностей под вкладкой Стандартная конфигурация выберите Настроить NAP. Мастер настройки NAP будет запущен. На странице Выбор способа сетевого подключения для использования с NAP во вкладке Способ сетевого подключения выберите опцию IPsec с системой регистрации здоровья (Health Registration Authority (HRA)), а затем нажмите Далее.

Рисунок 2

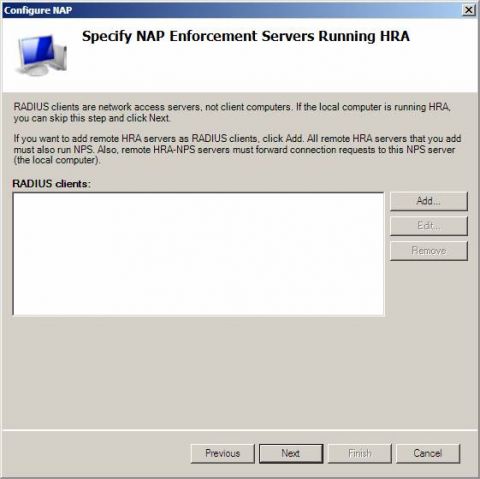

- На странице Указание серверов NAP Enforcement, на которых запущен HRA нажмите Далее. Поскольку на этом сервере политики здоровья NAP центр регистрации здоровья HRA установлен локально, нам не нужно добавлять никаких RADIUS клиентов.

Рисунок 3

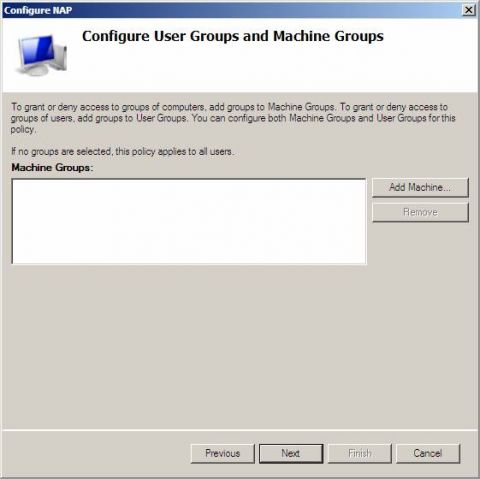

- На странице Настройка групп пользователей и машин нажмите Далее. В этой тестовой среде нам не нужно настраивать группы.

Рисунок 4

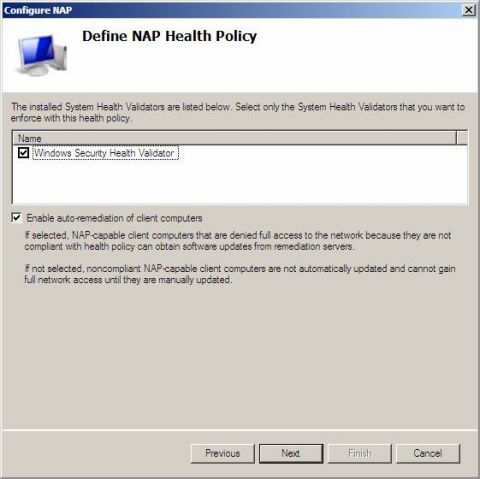

- На странице Определение политики здоровья NAP убедитесь, что опции Windows Security Health Validator и Включить автоисправление для клиентских компьютеров выбраны и нажмите Далее.

Рисунок 5

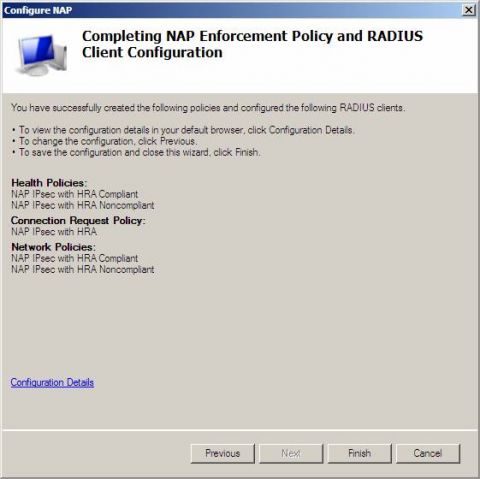

- На странице Завершение настройки политики NAP Enforcement Policy и клиентов RADIUS нажмите Закончить.

Рисунок 6

- Оставьте консоль сервера Network Policy Server открытой для следующей процедуры.

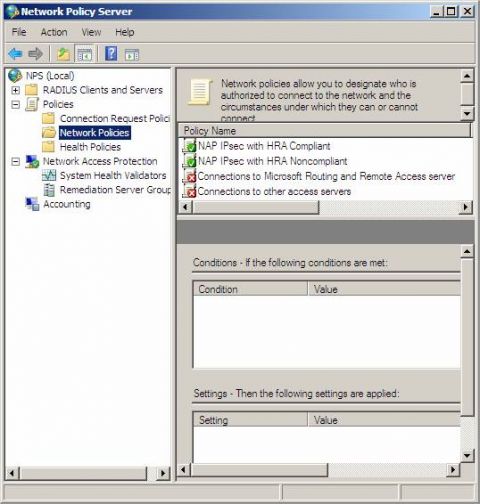

Рисунок 7

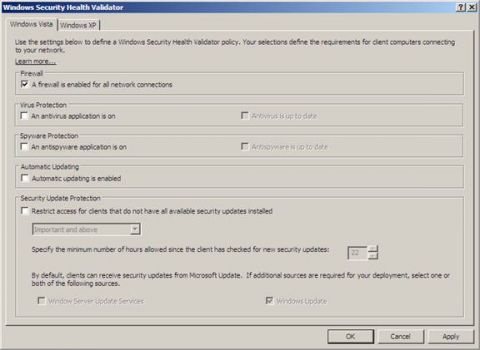

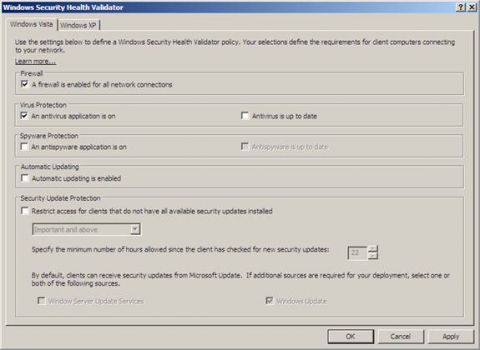

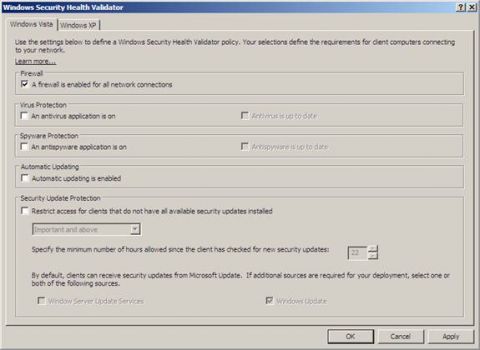

Настройка валидатора Windows Security Health Validator

По умолчанию Windows SHV настроен на требование включенного брандмауэра, антивирусной защиты, защиты от шпионского ПО и автоматического обновления. В этой тестовой среде мы начнем с требования включенного состояния брандмауэра Windows. А чуть позже мы посмотрим, как с помощью политик можно сделать машины здоровыми и нездоровыми.

Выполняем следующие шаги на WIN2008SRV1:

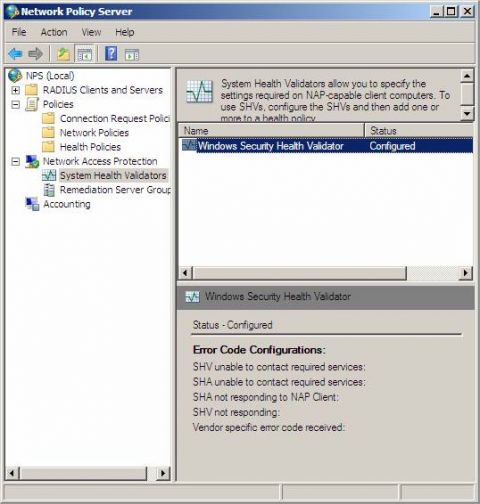

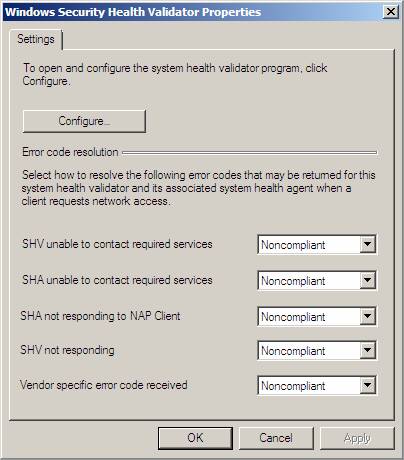

- В левой панели консоли Network Policy Server откройте Защита сетевого доступа и нажмите Валидаторы здоровья системы. В средней панели консоли в поле Название дважды нажмите на Windows Security Health Validator.

Рисунок 8

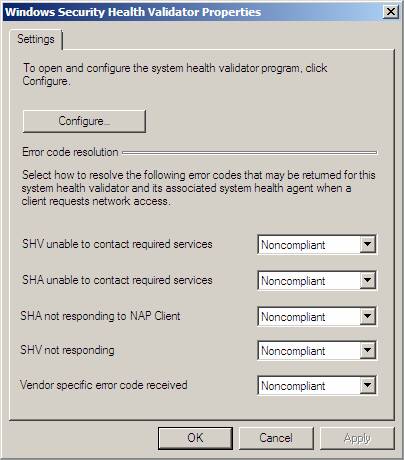

- В диалоговом окне Свойства Windows Security Health Validator нажмите Настроить.

Рисунок 9

- Уберите галочки со всех опций за исключением опции Брандмауэр включен для всех сетевых подключений.

Рисунок 10

- Нажмите OK, чтобы закрыть диалоговое окно Windows Security Health Validator, а затем нажмите OK, чтобы закрыть диалоговое окно свойств валидатора Windows Security Health Validator Properties.

- Закройте консоль сервера Network Policy Server.

Настройка параметров NAP клиента в групповой политике

Следующие параметры клиента NAP будут настроены в новом объекте групповой политики (GPO) с помощью консоли управления Group Policy Management на WIN2008DC:

- Клиенты NAP enforcement ‘ Это говорит клиентским машинам, какой способ внедрения использовать для NAP. В нашем примере мы используем клиента HRA/IPsec enforcement.

- Служба агента NAP ‘ Это служба клиентской стороны, позволяющая клиенту поддерживать NAP

- Пользовательский интерфейс центра безопасности ‘ Это позволяет службе клиента NAP предоставлять информацию пользователям относительно текущего состояния безопасности машины

После того, как эти параметры настроены в GPO, добавляются фильтры безопасности для внедрения этих параметров на указанных вами машинах. В следующем разделе подробно описаны данные шаги.

Выполните следующие шаги на WIN2008DC, чтобы создать GPO и параметры групповой политики для GPO клиентов NAP:

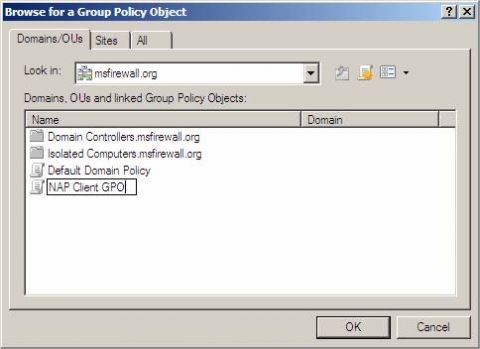

- На WIN2008DC, перейдите в меню Пуск, нажмите Выполнить, введите gpme.msc и нажмите ENTER.

- В диалоговом окне Обзор объектов групповой политики рядом с msfirewall.org нажмите на иконке, чтобы создать новый GPO, впишите NAP Client GPO в качестве названия нового GPO, а затем нажмите OK.

Рисунок 11

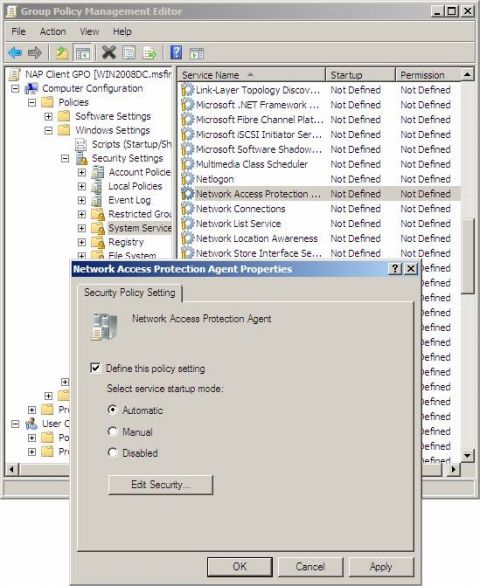

- Откроется окно редактора управления групповой политикой (Group Policy Management Editor). Перейдите к Конфигурация компьютера /Политики /Параметры Windows /Параметры безопасности /Системные службы .

- В панели подробностей дважды нажмите Агент сетевого доступа.

- В диалоговом окне свойств Network Access Protection Agent Properties выберите опцию Определить параметры политики, затем выберите Автоматическая, а затем нажмите OK.

Рисунок 12

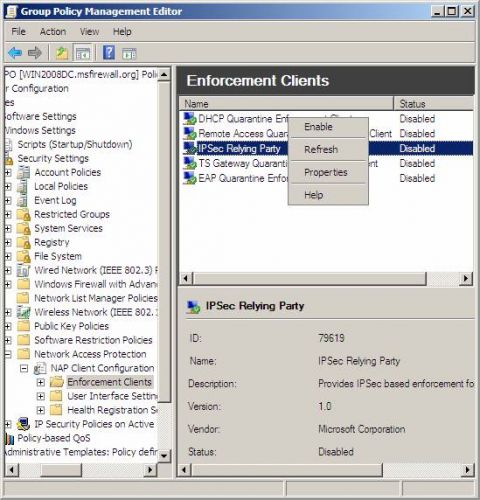

- В левой панели консоли откройте Защита сетевого доступа \Конфигурация NAP клиента \Клиенты внедрения .

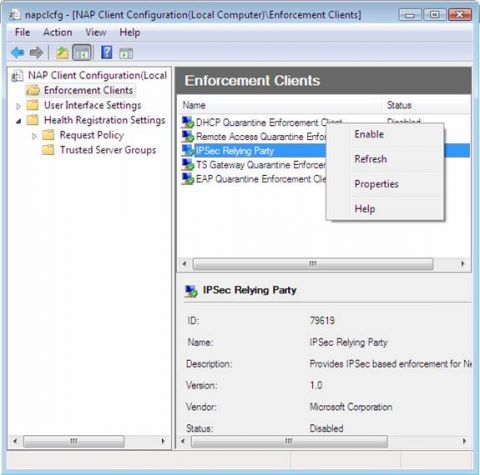

- В панели подробностей правой клавишей нажмите IPSec Relying Party, а затем выберите Включить.

Рисунок 13

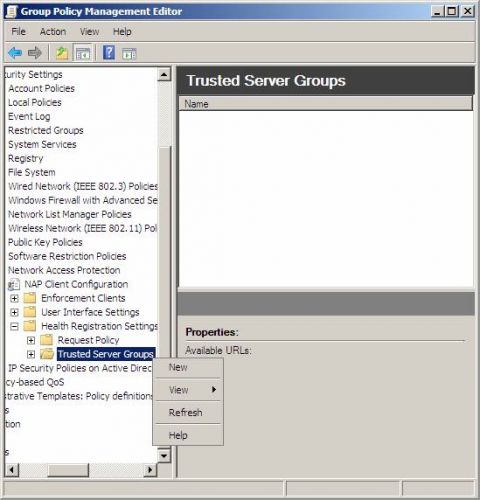

- В левой панели консоли во вкладке Конфигурация NAP клиента откройте Параметры регистрации здоровья \Группы доверенных серверов. Правой клавишей нажмите Группы доверенных серверов и выберите Новая.

Рисунок 14

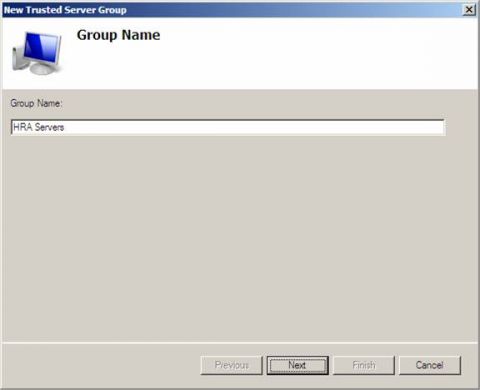

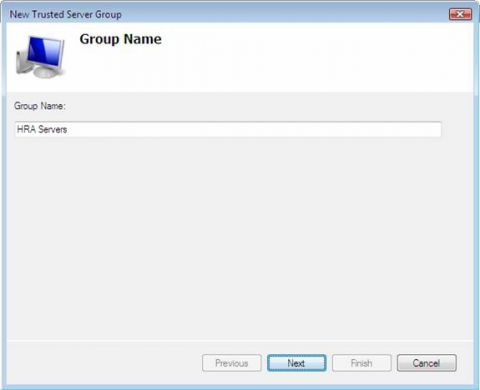

- В окне Название группы введите HRA Servers, а затем нажмите Далее.

Рисунок 15

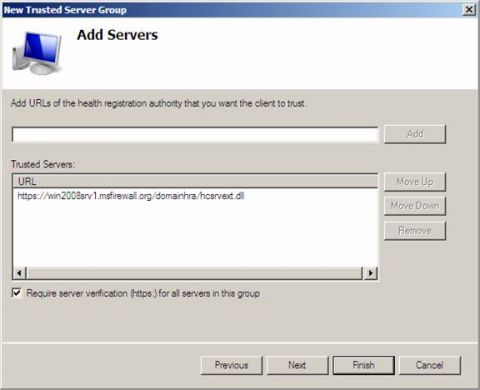

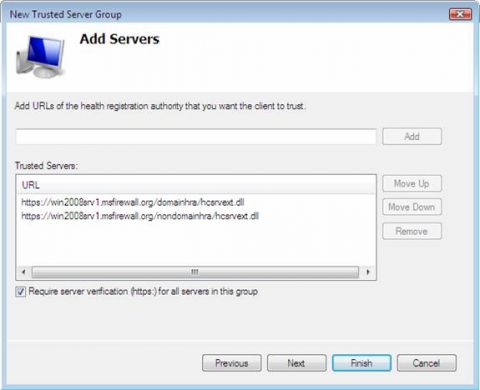

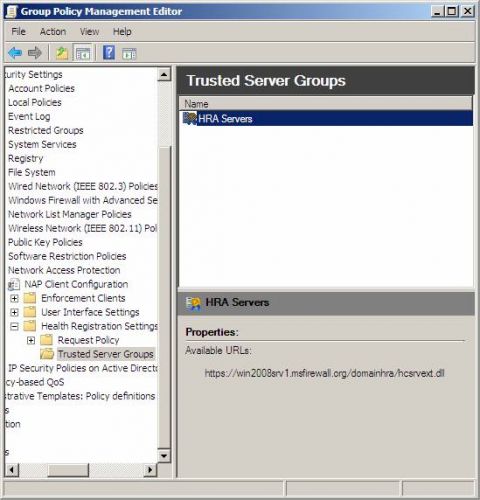

- В окне Добавить серверы в поле Добавить URLs центра регистрации здоровья, которым будут доверять клиенты, введите https://win2008srv1.msfirewall.org/domainhra/hcsrvext.dll, а затем нажмите Добавить. Это веб сайт, который будет обрабатывать аутентифицированные в домене запросы на сертификаты здоровья.

Рисунок 16

- Нажмите Закончить, чтобы завершить процесс добавления групп доверенных серверов HRA.

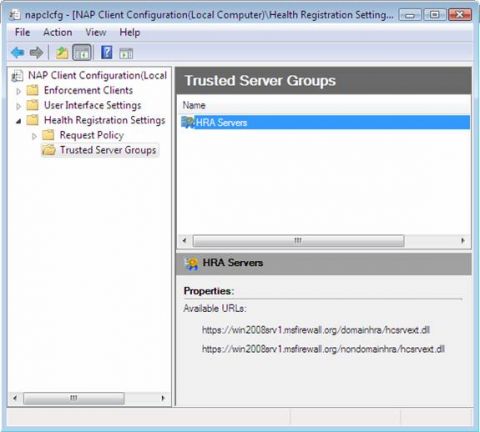

- В древе консоли нажмите Группы доверенных серверов, а затем в панели подробностей нажмите Доверенные серверы HRA. Проверьте URL, который вы ввели, в панели подробностей во вкладке Свойства. URL должен быть введен правильно, иначе клиентский компьютер не сможет получать сертификат здоровья, и ему будет отказано в доступе к сети, защищенной IPsec.

Рисунок 17

- В левой панели консоли правой клавишей нажмите Конфигурация NAP клиента и выберите Применить.

- В древе консоли перейдите к Конфигурация компьютера \Политики \Административные шаблоны \Компоненты Windows\ Центр безопасности.

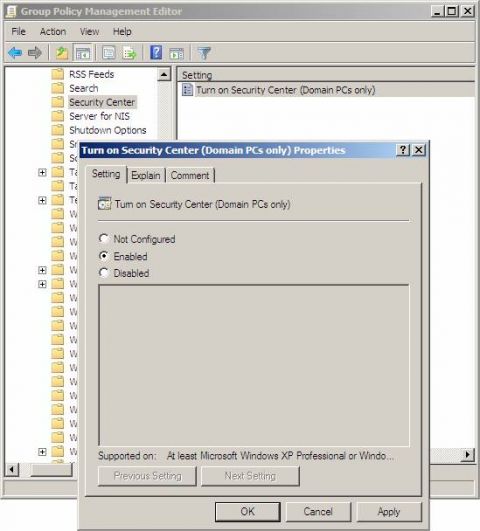

- В панели подробностей дважды нажмите Включить центр безопасности (Только для машин домена), выберите Включить и нажмите OK.

Рисунок 18

- Вернитесь во вкладку NAP \Конфигурация NAP клиента \Клиенты внедрения. Правой клавишей нажмите Клиенты внедрения (Enforcement Clients), а затем выберите Обновить. Если статус IPsec Relying Party показан, как Отключенный (Disabled), нажмите на нем правой клавишей и выберите Включить. Затем снова нажмите на вкладке Конфигурация NAP клиента, нажмите на ней правой клавишей и выберите Применить.

- Если у вас появляется окно с вопросом о том, хотите ли вы применить новые параметры, нажмите Да.

Сужение границ объекта групповой политики NAP клиента с помощью фильтрации групп безопасности

Далее нужно настроить фильтрацию групп безопасности для параметров объекта групповой политики NAP клиента. Это не позволит применить параметры NAP клиентов к серверам в домене.

- На WIN2008DC нажмите Пуск, выберите Выполнить, введите gpmc.msc и нажмите ENTER.

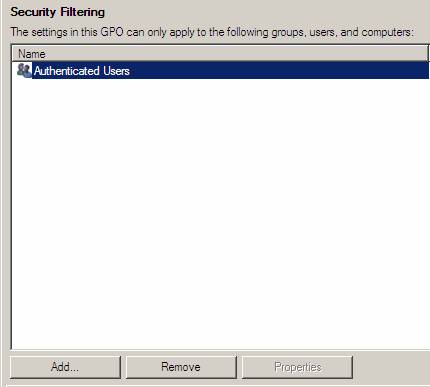

- В древе консоли Group Policy Management Console (GPMC) перейдите к Forest: msfirewall.org\Domains\msfirewall.org\Group Policy Objects\NAP Client GPO. В панели подробностей во вкладке Фильтрация безопасности (Security Filtering) нажмите Аутентифицированные пользователи, а затем нажмите Удалить.

Рисунок 19

- Когда у вас появится запрос на подтверждение опции удаления привилегий делегирования, нажмите OK.

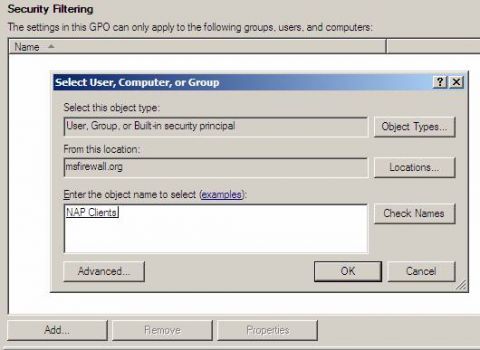

- В панели подробностей во вкладке Фильтрация безопасности нажмите Добавить.

- В диалоговом окне Выбор пользователя или группы во вкладке Ввод имени объекта для выбора (примеры) введите клиентские компьютеры NAP и нажмите OK.

Рисунок 20

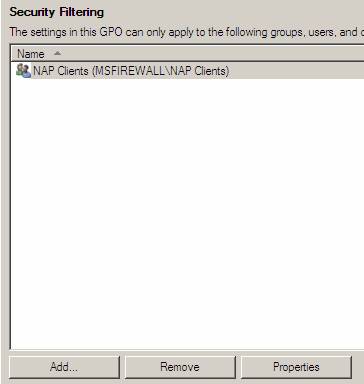

Рисунок 21

- Закройте консоль Group Policy Management.

Обратите внимание, что сейчас в группе безопасности NAP клиентов отсутствуют члены. VISATASP1 и VISTASP1-2 будут добавлены в эту группу после того, как каждая из машин будет присоединена к домену.

Настройка VISTASP1 и VISTASP1-2 для тестирования

Теперь мы готовы к настройке клиентских компонентов системы. В этом разделе мы выполним следующее:

- Присоединим VISTASP1 к домену

- Добавим VISTASP1 в группу NAP клиентов

- Подтвердим параметры групповой политики NAP на VISTASP1

- Экспортируем сертификат Enterprise Root CA с VISTASP1

- Импортируем сертификат корневого ЦС на VISTASP1-2

- Вручную настроим параметры NAP клиента на VISTASP1-2

- Запустим агента NAP на VISTASP1-2

- Настроим брандмауэр с расширенной безопасностью на разрешение доступа машинам VISTASP1 и VISTASP1-2 для выполнения эхо запросов друг на друге

Присоединение VISTASP1 к домену

Во время настройки VISTASP1 используйте следующие инструкции. Когда настраиваете VISTASP1-2, выполняйте проверку процедуры регистрации сертификата здоровья до того, как присоединить VISTASP1-2 к msfirewall.org домену. VISTASP1-2 не присоединена к домену для проверки процедуры регистрации сертификата здоровья в целях демонстрации того, что различные сертификаты здоровья предоставляются компьютерам в средах доменов и рабочих групп.

Итак, сначала мы посмотрим, как машины, присоединенные к домену, получают сертификаты, когда присоединим VISTASP1 к домену, а затем вручную настроим VISTASP1-2 в качестве NAP клиента и посмотрим, как машины, не принадлежащие домену, получают сертификат здоровья и доступ к сети.

Выполняем следующие шаги на VISTASP1, чтобы присоединить машину к домену:

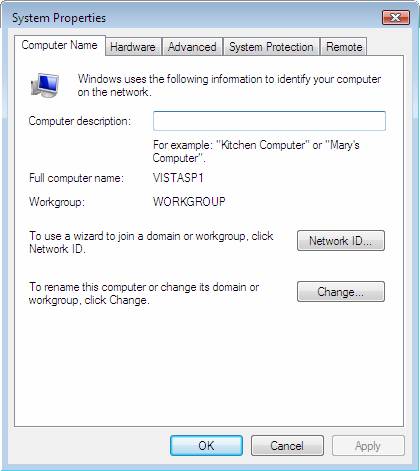

- Нажмите Пуск, правой клавишей нажмите Мой компьютер и выберите Свойства.

- В окне Система перейдите по ссылке Дополнительные параметры системы.

- В диалоговом окне Свойства системы перейдите по вкладке Имя компьютера и нажмите Изменить.

Рисунок 22

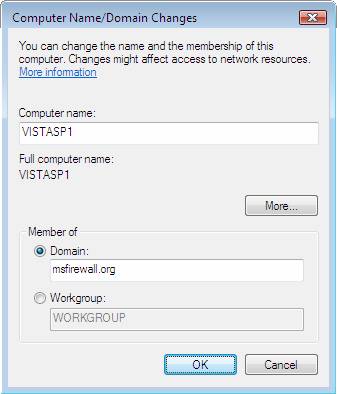

- В диалоговом окне Имя компьютера /Изменения домена выберите Домен и введите msfirewall.org.

Рисунок 23

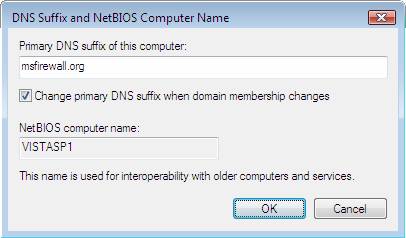

- Нажмите Дополнительно и в поле Основной DNS суффикс этого компьютера введите msfirewall.org.

Рисунок 24

- Дважды нажмите OK.

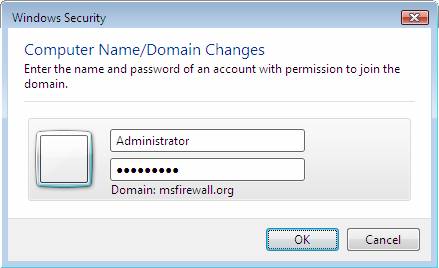

- Когда потребуется ввести имя пользователя и пароль, введите мандаты учетной записи администратора домена и нажмите OK.

Рисунок 25

- Когда вы увидите диалоговое окно, приглашающее вас в msfirewall.org, нажмите OK.

Рисунок 26

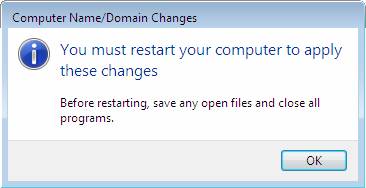

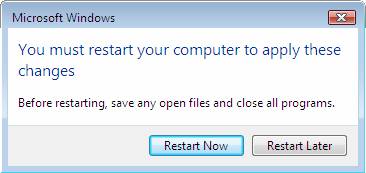

- Когда появится окно, требующее выполнить перезагрузку компьютера, нажмите OK.

Рисунок 27

- В диалоговом окне Свойства системы нажмите Закрыть.

- В диалоговом окне, требующем перезагрузить компьютер, нажмите Перезагрузить позже. Прежде чем вы перезагрузите компьютер, вам нужно добавить машину в группу NAP клиентов.

Рисунок 28

Добавление VISTASP1 в группу NAP клиентов

После присоединения к домену VISTASP1 нужно добавить в группу NAP Клиентов, чтобы она смогла получить клиентские параметры NAP с GPO, который мы настроили ранее.

Выполните следующие шаги на WIN2008DC:

- На WIN2008DC перейдите в меню Пуск, наведите курсор на строку Администрирование и выберите Пользователи и компьютеры Active Directory.

- В левой панели консоли нажмите на msfirewall.org.

- В панели подробностей дважды нажмите на NAP Клиенты.

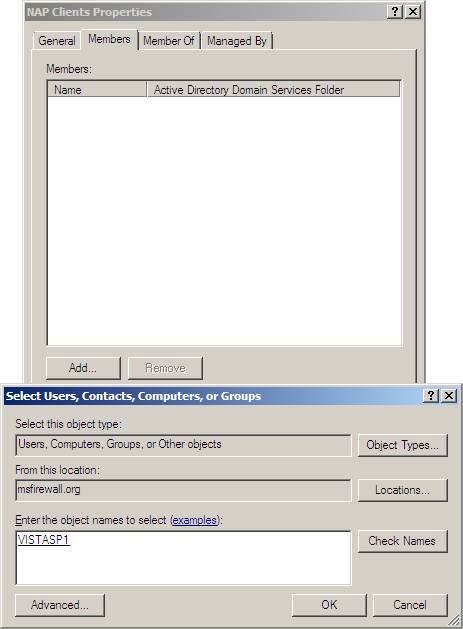

- В диалоговом окне Свойства NAP клиентов перейдите по вкладке Члены и нажмите Добавить.

- В диалоговом окне Выбор пользователей, компьютеров или групп нажмите Типы объектов, отметьте опцию Компьютеры и нажмите OK.

- В поле Ввод имен объектов для выбора (примеры) введите VISTASP1, а затем нажмите OK.

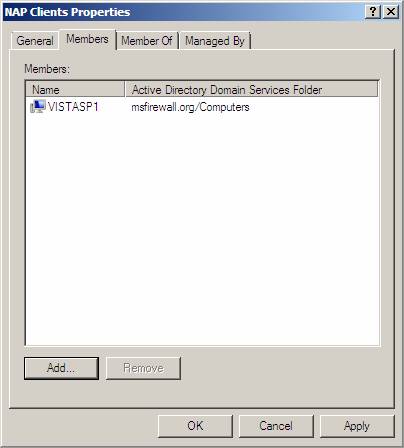

Рисунок 29

- Убедитесь, что VISTASP1 отображается во вкладке Члены, и нажмите OK.

Рисунок 30

- Закройте консоль Пользователи и компьютеры Active Directory.

- Перезагрузите VISTASP1.

- После перезагрузки VISTASP1 войдите в систему от имени учетной записи администратора домена msfirewall.org.

Подтверждение параметров групповой политики NAP на VISTASP1

После перезагрузки VISTASP1 получит параметры групповой политики, чтобы включить службу агента NAP и клиента внедрения IPsec. Для проверки этих параметров будет использоваться командная строка.

- На VISTASP1 перейдите в меню Пуск, нажмите Выполнить, введите cmd и нажмите ENTER.

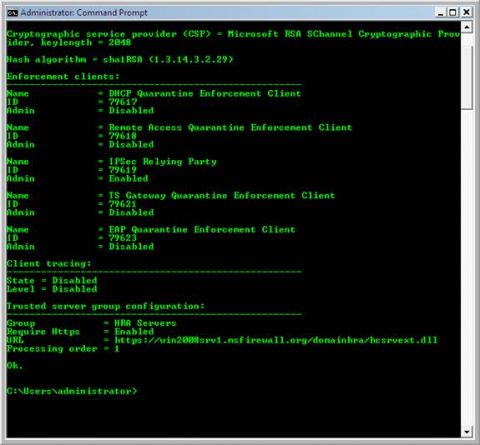

- В окне командной строки введите netsh nap client show grouppolicy и нажмите ENTER.

- В полученных данных окна интерпретатора команд проверьте, что в разделе Клиенты внедрения (Enforcement clients) статус Admin для IPSec Relying Party имеет значение Включен (Enabled). В разделе Конфигурация группы доверенных серверов (Trusted server group configuration) убедитесь, что Доверенные HRA серверы отображено напротив строкиГруппа, что значение Включено (Enabled) задано для Требовать Https, и что URL веб сайта Domain HRA, настроенный в предыдущей процедуре, отображен напротив строки URL.

Рисунок 31

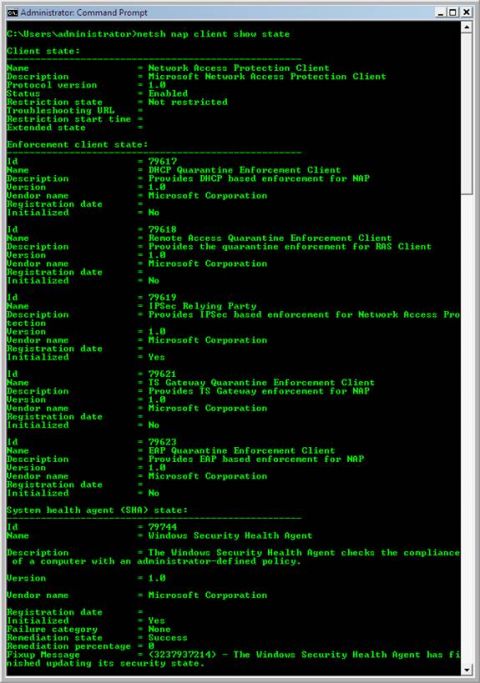

- В окне интерпретатора команд введите netsh nap client show state и нажмите ENTER.

- В полученных результатах в разделе Состояние клиентов внедрения (Enforcement client state) убедитесь, что статус Инициализированный (Initialized) для IPSec Relying Party имеет значение Да.

Рисунок 32

- Закройте окно интерпретатора команд.

Экспорт сертификата производственного корневого ЦС с VISTASP1

Поскольку VISTASP1-2 не присоединена к домену и не доверяет корневому ЦС msfirewall.org, она не сможет доверять сертификату SSL на WIN2008SRV1. Чтобы позволить VISTASP1-2 доступ к центру регистрации здоровья с помощью SSL, необходимо импортировать сертификат корневого ЦС в доверенный корневой центр сертификации на VISTASP1-2. Это делается путем экспортирования сертификата с VISTASP1 и его импортирования на VISTASP1-2.

- На VISTASP1 перейдите в меню Пуск и введите Выполнить в текстовое поле Поиск, а затем нажмите ENTER

- В диалоговом окне Выполнить введите mmc и нажмите OK.

- В меню Файл нажмите Добавить или удалить оснастку.

- Нажмите Сертификаты, Добавить, выберите Учетная запись компьютера, а затем нажмите Далее.

- Убедитесь, что выбран Локальный компьютер: (компьютер, на котором запущена эта консоль), нажмите Закончить, а затем OK.

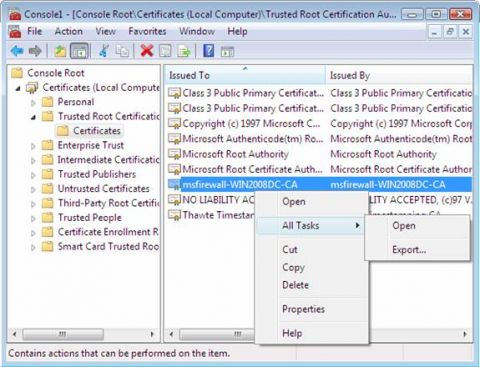

- В древе консоли откройте Сертификаты (локальный компьютер)\Доверенные корневые центры сертификации \Сертификаты. В панели подробностей правой клавишей нажмите Корневой ЦС , наведите курсор на Все задачи и выберите Экспорт.

Рисунок 33

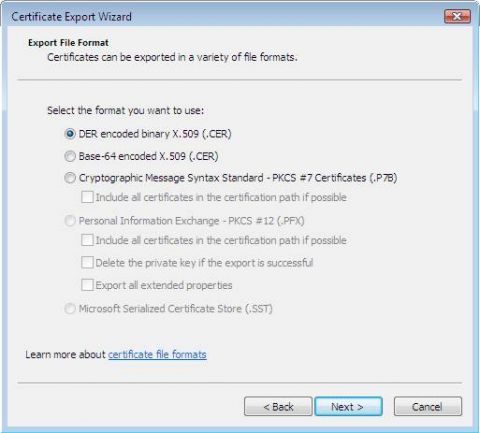

- На приветственной странице мастера Welcome to the Certificate Export Wizard нажмите Далее.

- На странице Экспортирование файла формата нажмите Далее.

Рисунок 34

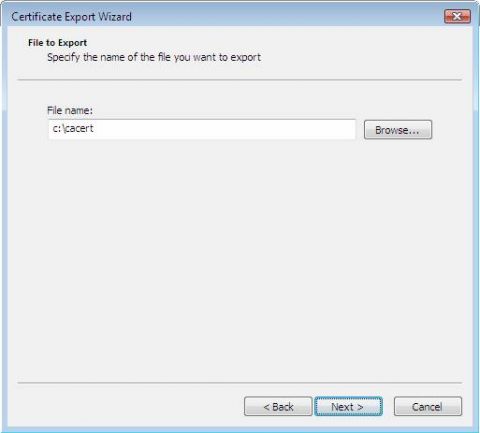

- На странице Экспортируемый файл укажите путь и имя файла сертификата ЦС в текстовом поле Имя файла. В этом примере мы введем c:\cacert. Нажмите Далее.

Рисунок 35

- Нажмите Закончить на странице завершения работы мастера.

- Убедитесь, что отображено сообщение Экспортирование успешно завершено и нажмите OK.

Рисунок 36

- Скопируйте файл сертификата ЦС на VISTASP1-2

Импортирование сертификата корневого ЦС на VISTASP1-2

Теперь мы готовы к установке сертификата ЦС на VISTASP1-2. После установки сертификата VISTASP1-2 будет доверять нашим ЦС, и поэтому сможет использовать центр регистрации здоровья после того, как мы вручную настроим эту машину на использование NAP.

Выполните следующие шаги на VISTASP1-2:

- На VISTASP1-2 перейдите в меню Пуск, введите Выполнить в строку Поиск.

- Введите mmc в диалоговое окно Выполнить и нажмите ENTER.

- В меню Файл нажмите Добавить или удалить оснастку.

- Выберите Сертификаты, Добавить, Учетная запись компьютера и нажмите Далее.

- Убедитесь, что выбран Локальный компьютер: (компьютер, на котором запущена эта консоль) и нажмите Завершить, а затем OK.

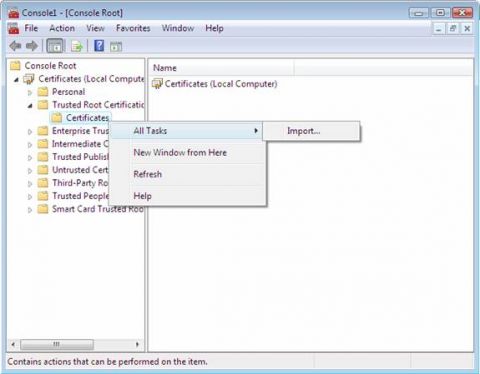

- В древе консоли откройте Сертификаты (Локальный компьютер)\ Доверенные корневые ЦС \Сертификаты.

- Правой клавишей нажмите Сертификаты, наведите курсор на Все задачи и нажмите Импорт.

Рисунок 37

- На приветственной странице мастера Welcome to the Certificate Import Wizard нажмите Далее.

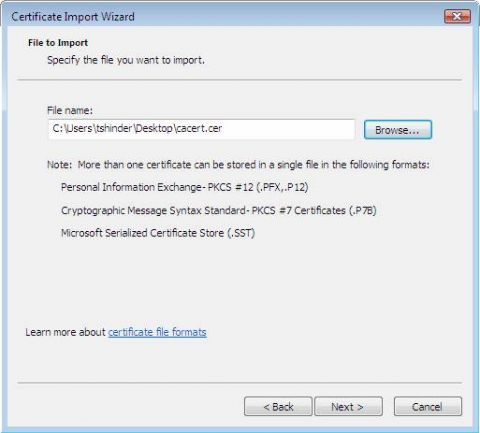

- На странице Импортируемый файл нажмите Обзор.

- Перейдите в то место, где сохранили сертификат корневого ЦС с VISTASP1 и нажмите Открыть.

- На странице Импортируемый файл убедитесь, что расположение файла сертификата корневого ЦС отображено в поле Имя файла, и нажмите Далее.

Рисунок 38

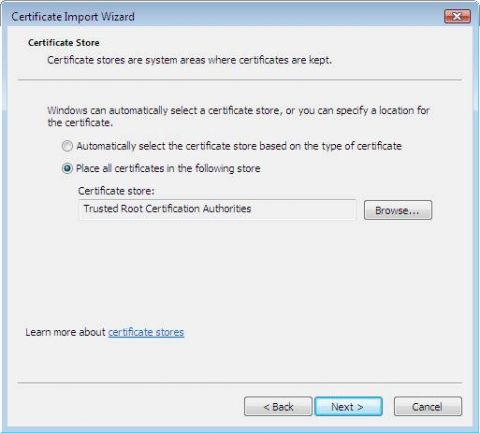

- На странице Хранилище сертификатов выберите Помещать все сертификаты в следующее хранилище, убедитесь, что Доверенные корневые центры сертификации отображено в поле Хранилище сертификатов и нажмите Далее.

Рисунок 39

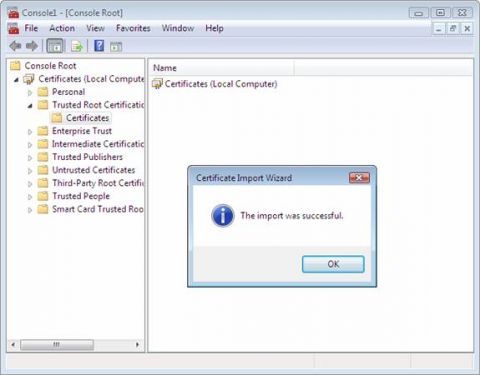

- На странице завершения работы мастера нажмите Завершить.

- Убедитесь, что отображено сообщение Процесс импортирования был успешно завершен и нажмите OK.

Рисунок 40

Настройка параметров клиента NAP на VISTASP1-2 вручную

Так как VISTSP1-2 не присоединена к домену, она не сможет получить параметры NAP с групповой политики. Однако мы можем настроить машину на получение параметров NAP путем ручной настройки машины на работу с нашей архитектурой NAP. После демонстрации того, что можно заставить машину, не принадлежащую домену, работать с NAP, мы присоединим ее к домену, чтобы она могла получить параметры NAP с групповой политики.

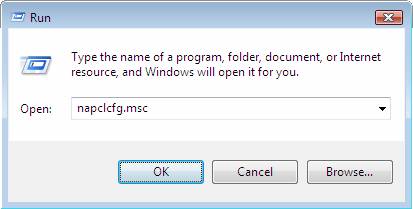

- На VISTASP1-2 перейдите в меню Пуск и введите Выполнить в поле Поиск.

- Введите napclcfg.msc и нажмите ENTER.

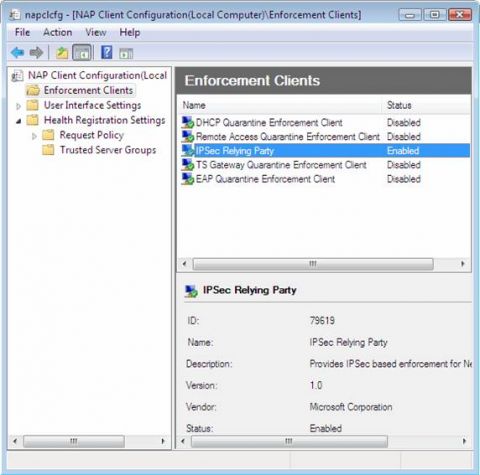

Рисунок 41

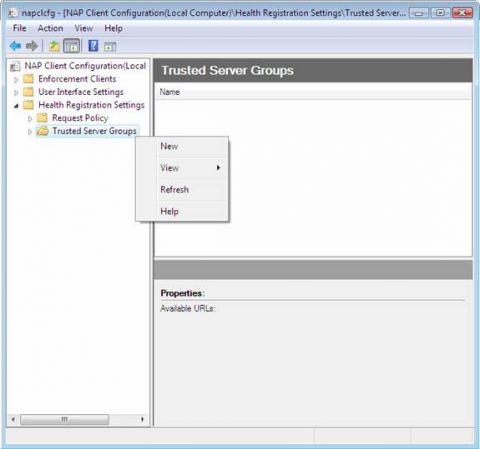

- В древе консоли Конфигурация клиента NAP откройте Параметры регистрации здоровья.

- Правой клавишей нажмите Группы доверенных серверов и выберите Новый.

Рисунок 42

- В поле Имя группы введите Доверенные HRA серверы, а затем нажмите Далее.

Рисунок 43

- В поле Добавить URLs центра регистрации здоровья, которым клиент будет доверять введите https://win2008srv1.msfirewall.org/domainhra/hcsrvext.dll и нажмите Добавить. Этот веб сайт будет обрабатывать аутентифицированные на домене запросы для сертификатов здоровья. Так как это первый сервер в списке, клиенты будут пытаться получить сертификаты здоровья с этого доверенного сервера в первую очередь.

- В поле Добавить URLs центра регистрации здоровья, которому будут доверять клиенты введите https://win2008srv1.msfirewall.org/nondomainhra/hcsrvext.dll и нажмите Добавить. Этот веб сайт будет обрабатывать анонимные запросы на сертификаты здоровья. Так как это второй сервер в списке, клиенты не будут отправлять запрос на него, если только первый сервер не сможет предоставить сертификат.

- Нажмите Завершить, чтобы закончить процесс добавления групп доверенных серверов HRA.

Рисунок 44

- В левой панели консоли, нажмите Группы доверенных серверов.

- В правой панели консоли нажмите HRA серверы.

- Проверьте URLs, которые вы вводили, в свойствах в панели подробностей. Эти URLs должны быть введены правильно, иначе клиентские компьютеры не смогут получить сертификаты здоровья, и им будет отказано в доступе к сети, защищенной IPsec.

Рисунок 45

- В древе консоли Конфигурация NAP клиента нажмите Клиент внедрения.

- В панели подробностей правой клавишей нажмите IPSec Relying Party, а затем Включить.

Рисунок 46

- Закройте окно Конфигурация NAP клиента.

Рисунок 47

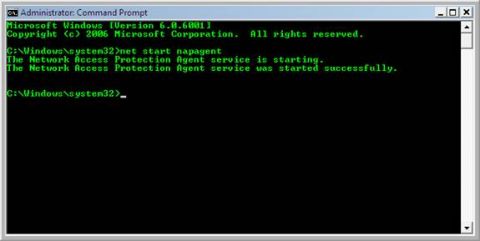

Запуск агента NAP на VISTASP1-2

Теперь нам нужно запустить службу клиента NAP на VISTASP1-2.

Выполните следующие шаги на VISTASP1-2:

- На VISTASP1-2 перейдите в меню Пуск, Все программы, Стандартные, правой клавишей нажмите Интерпретатор команд, а затем выберите опцию Выполнить в качестве администратора.

- В окне командной строки введите net start napagent и нажмите ENTER.

- В полученных результатах убедитесь, что отображено сообщение Служба агента сетевой защиты была успешно запущена.

Рисунок 48

- Оставьте окно командной строки открытым для следующей процедуры.

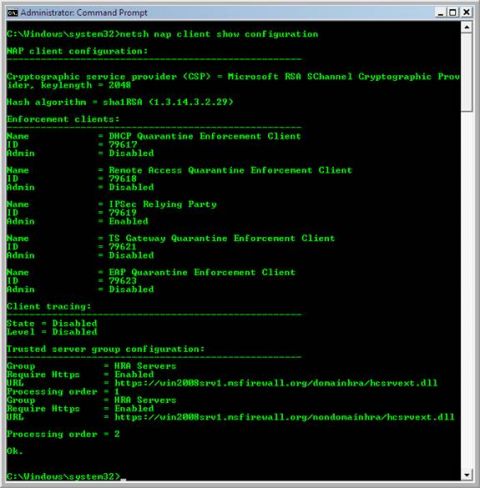

Подтверждение параметров политики NAP на VISTASP1-2

VISTASP1-2 получит параметры NAP клиента с локальной политики. Мы можем проверить эти параметры с помощью командной строки.

Выполните следующие шаги на VISTASP1-2:.

- В командной строке введите netsh nap client show configuration и нажмите ENTER.

- В полученных результатах проверьте следующее: в разделе Клиенты внедрения статус Admin для IPSec Relying Party имеет значение Enabled. В разделе Конфигурация группы доверенных серверов Доверенные HRA серверы отображены напротив строки Группа, значение Включено отображено напротив строки Требовать Https, и URLs веб сайта DomainHRA и NonDomainHRA, настроенные в предыдущем разделе, отображены напротив строки URL.

Рисунок 49

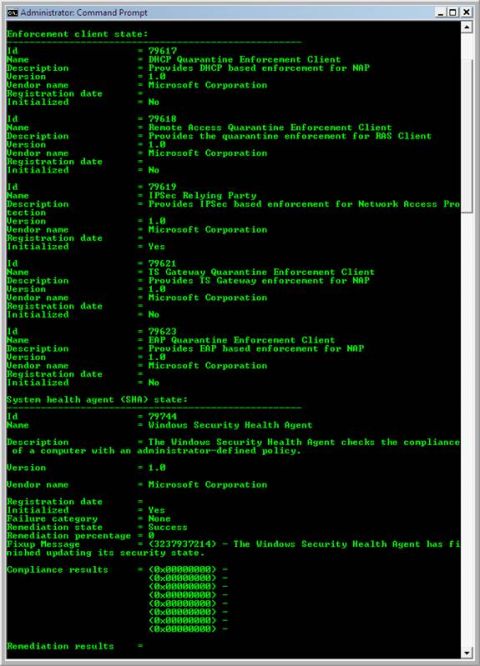

- В окне командной строки введите netsh nap client show state и нажмите ENTER. В полученных результатах убедитесь, что в разделе Состояние клиента внедрения,статус Инициализирован для IPSec Relying Party имеет значение Да.

Рисунок 50

- Закройте окно командной строки.

Настройка брандмауэра Windows с расширенной безопасностью на разрешение VISTASP1 и VISTASP1-2 пинговать друг друга

Команд Ping будет использоваться для проверки сетевого подключения VISTASP1 и VISTASP1-2. Чтобы позволить VISTASP1 и VISTASP1-2 отвечать на команду ping, нужно настроить правило исключения для ICMPv4 на брандмауэре Windows.

Выполните следующие шаги на VISTASP1 и VISTASP1-2, чтобы эти машины могли пинговать друг друга через брандмауэр Windows с расширенной безопасностью:

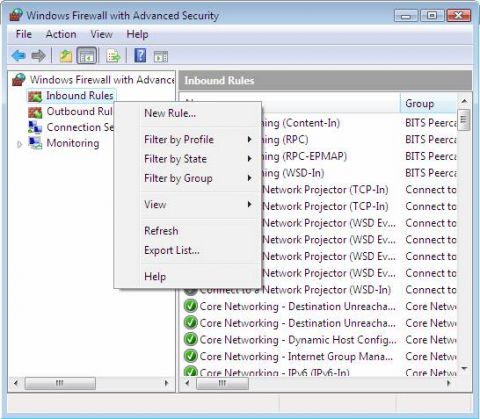

- Перейдите в меню Пуск, введите Выполнить в поле Поиск и нажмите ENTER. Введите wf.msc в поле Выполнить и нажмите ENTER.

- В левой панели консоли правой клавишей нажмите Входящие правила (Inbound Rules), а затем выберите Новое правило.

Рисунок 51

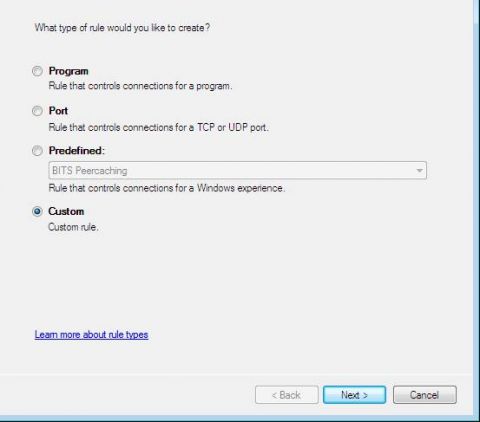

- Выберите Пользовательское и нажмите Далее.

Рисунок 52

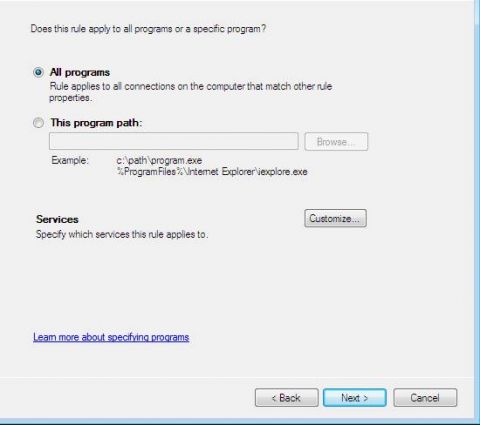

- Выберите Все программы и нажмите Далее.

Рисунок 53

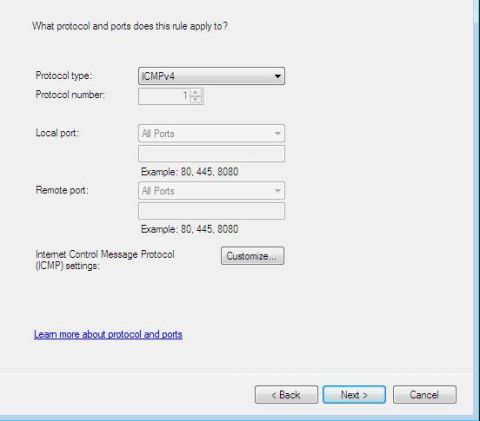

- Напротив строки Тип протокола выберите ICMPv4 и нажмите Изменить.

Рисунок 54

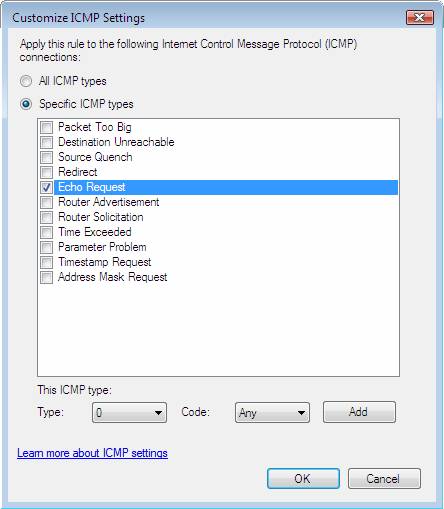

- Выберите Определенные типы ICMP, отметьте опцию Эхо запрос (Echo Request), нажмите OK, а затем Далее.

Рисунок 55

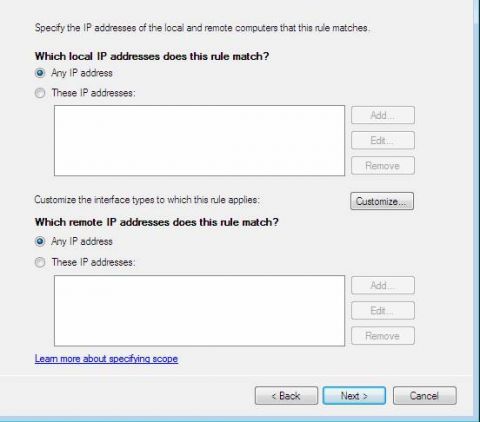

- Нажмите Далее, чтобы принять стандартные границы.

Рисунок 56

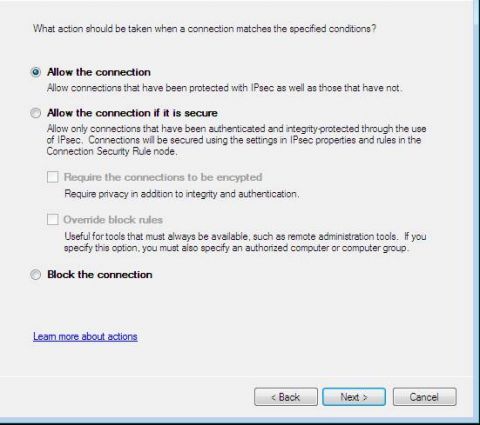

- На странице Действие убедитесь, что выбрана опция Разрешать подключение и нажмите Далее.

Рисунок 57

- Нажмите Далее, чтобы принять стандартный профиль.

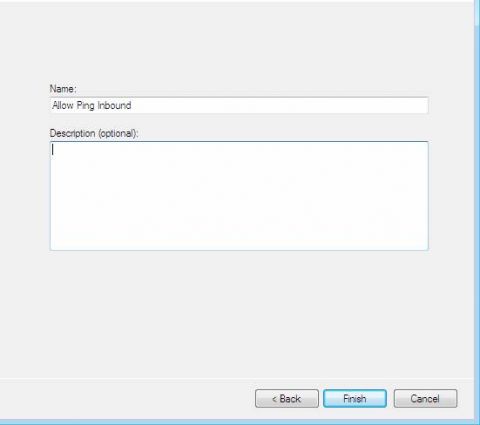

- В окне Имя в поле Название введите Allow Ping Inbound и нажмите Готово.

Рисунок 58

- Закройте консоль брандмауэра Windows.

Далее проверяем, что VISTASP1 и VISTASP1-2 могут пинговать друг друга.

Заключение

В этой части нашей серии статей о конфигурации NAP с политикой внедрения IPsec, мы настроили политику NAP IPsec, а затем настроили клиентов для тестирования. В следующей заключительной части мы протестируем клиентов и посмотрим, как автоматически назначаются и удаляются сертификаты безопасности, и как клиенты подключаются и отключаются от сети.

В третьей части серии о настройке NAP с политикой внедрения IPsec мы настроили политику NAP IPsec, а затем настроили клиентов для тестирования. В этой последней части серии мы протестируем клиентов и посмотрим, как сертификаты безопасности автоматически назначаются и удаляются и как клиенты подключаются и отключаются от сети.

В этой части мы сконцентрируемся на двух основных задачах:

- Протестируем конфигурацию сертификата здоровья и автоисправления

- Проверим внедрение политики NAP на VISTASP1

Тестирование сертификата здоровья и конфигурации автоисправления

В этом разделе мы выполним следующие задачи:

- Убедимся, что обе машины VISTASP1 и VISTASP1-2 имеют сертификаты здоровья

- Присоединим VISTASP1-2 к домену

- Проверим автоисправление на VISTASP1

Проверяем, что обе машины VISTASP1 и VISTASP1-2 имеют сертификаты здоровья

Используйте следующую процедуру, чтобы проверить регистрацию сертификата здоровья на VISTASP1 в среде доменной аутентификации и на VISTASP1-2 в среде аутентификации в рабочей группе.

Выполните следующие шаги на VISTASP1 и VISTASP1-2:

- Откройте диалоговое окно Выполнить и введите mmc, а затем нажмите ENTER.

- В меню Файл выберите Добавить или удалить оснастку.

- Нажмите Сертификаты, Добавить, выберите Учетная запись компьютера, а затем нажмите Далее.

- Убедитесь, что выбрана строка Локальный компьютер: (компьютер, на котором запущена эта консоль), нажмите Готово, а затем OK.

- В левой панели консоли дважды нажмите Сертификаты (Локальный компьютер), дважды нажмите Личные, а затем Сертификаты.

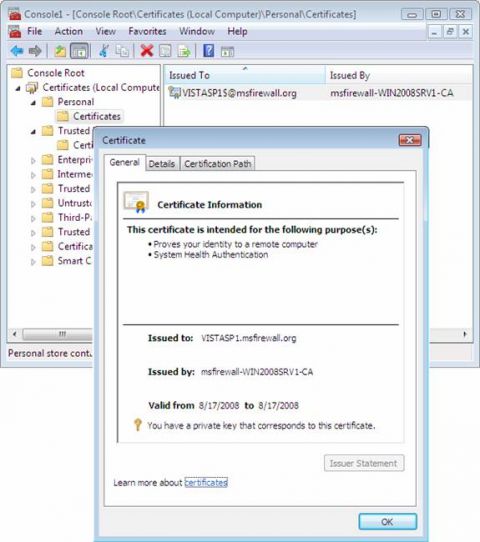

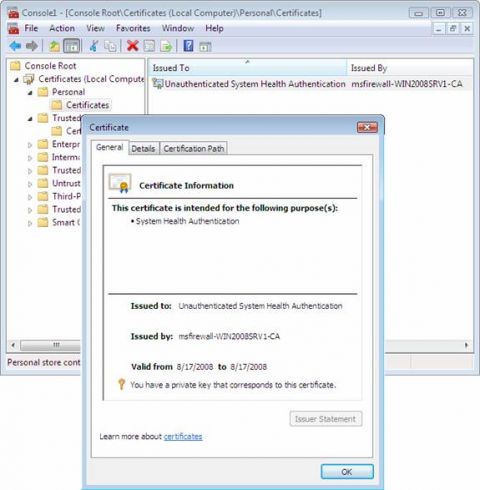

- В панели подробностей под строкой Издан убедитесь, что отображен подчиненный ЦС, msfirewall-WIN2008SRV1-CA. Убедитесь, что в поле Цель написано Аутентификация здоровья системы . Поскольку VISTASP1-2 еще не аутентифицирован в домене msfirewall.org, клиентское имя не отображается в поле Издан для, и цель сертификата Аутентификация клиента также не отображается. Убедитесь, что сертификат на VISTASP1-2 имеет своей Целью Аутентификацию здоровья системы. Это действительный сертификат здоровья NAP для клиентского компьютера в среде рабочей группы. Сертификат здоровья в среде доменной аутентификации сходен с сертификатом, полученным на VISTASP1.

Рисунок 1

Рисунок 2

- Закройте консоль сертификатов.

Присоединение VISTASP1-2 к домену

Используйте ту же процедуру, которую использовали ранее для присоединения VISTASP1 к домену msfirewall.org, чтобы присоединить VISTASP1-2 к msfirewall.org домену. Войдите от имени учетной записи администратора после перезагрузки машины.

Проверка автоисправления на VISTASP1

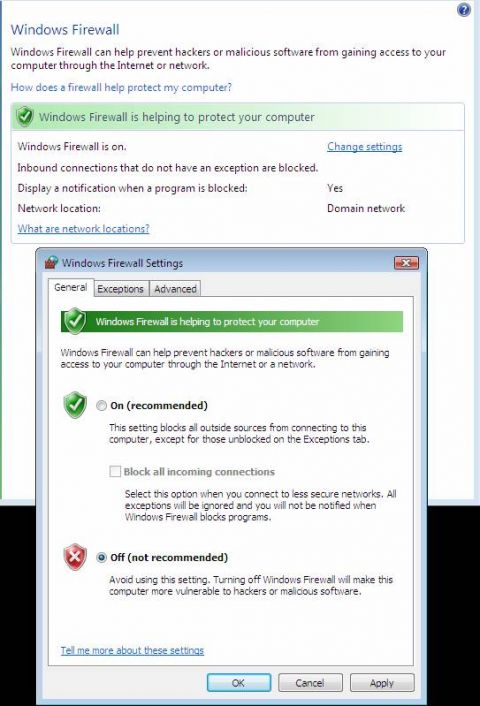

NAP IPsec с сетевой политикой HRA Noncompliant определяет, что несоответствующие политике машины должны быть автоматически исправлены. Следующая процедура позволит проверить, что VISTASP1 автоматически исправлен, когда брандмауэр Windows выключен.

- На VISTASP1откройте диалоговое окно Выполнить и введите firewall.cpl, а затем нажмите ENTER.

- В панели управления брандмауэра Windows выберите Изменить параметры, нажмите Отключить (не рекомендуется), а затем OK.

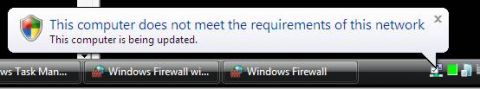

- У вас появится сообщение в области уведомлений о том, что ваш компьютер не отвечает требованиям здоровья. Это сообщение появляется, потому что брандмауэр Windows был отключен. Нажмите на этом сообщении для дополнительной информации о статусе здоровья VISTASP1. Смотреть следующий пример.

Рисунок 3

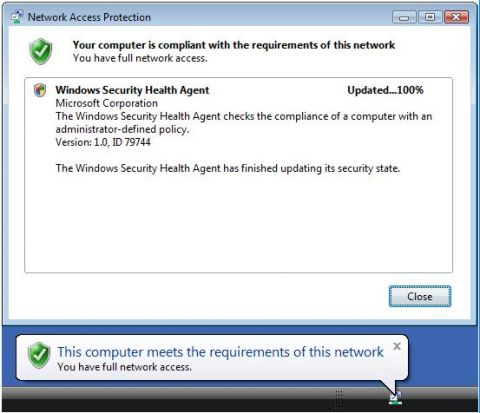

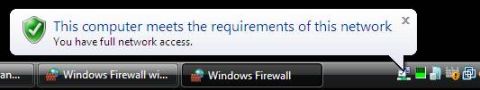

- Клиент NAP автоматически включит брандмауэр Windows в целях соответствия требованиям здоровья сети. Следующее сообщение появится в области уведомлений: Этот компьютер отвечает требованиям данной сети.

Рисунок 4

- Поскольку автоисправление происходит очень быстро, вы можете не увидеть этих сообщений. Чтобы обновить ярлык уведомления NAP, введите napstat в интерпретатор команд и нажмите ENTER.

Проверка внедрения политики NAP на VISTASP1

Теперь давайте рассмотрим, как можно убедиться в том, внедрение политики NAP применено на клиентской системе. Мы начнем с тестирования VISTASP1. Для проверки выполним следующие процедуры:

- Настроим Windows SHV с более строгими условиями, чтобы требовать от клиентских машин установленного антивирусного ПО. Поскольку на нашем клиенте не установлено никаких антивирусных приложений, клиент не сможет отвечать требованиям SHV.

- Обновление SoH на VISTAP1. В результате клиент отправит новый отчет о здоровье в центр регистрации здоровья и предоставит отчет о том, что клиент не соответствует требованиям

- Подтверждаем, что сертификат здоровья клиента удален. Сертификат здоровья удаляется, так как клиент не соответствует требованиям политики.

- Восстанавливаем политику здоровья в менее строгое состояние, чтобы клиент мог отвечать ее требованиям. Мы удалим требование антивирусной защиты, чтобы клиент снова смог отвечать требованиям.

- Обновление SoH на VISTASP1 покажет, что теперь машина отвечает требованиям новой политики.

- Убеждаемся, что сертификат здоровья клиента восстановлен.

Настраиваем WSHV на требование антивирусного приложения

Сначала, настраиваем политику NAP на требование антивирусного приложения, что сделает клиента CLIENT1 несоответствующим политике.

Выполните следующие шаги на WIN2008SRV1:

- На WIN2008SRV1, перейдите в меню Пуск, нажмите Выполнить, введите nps.msc и нажмите ENTER.

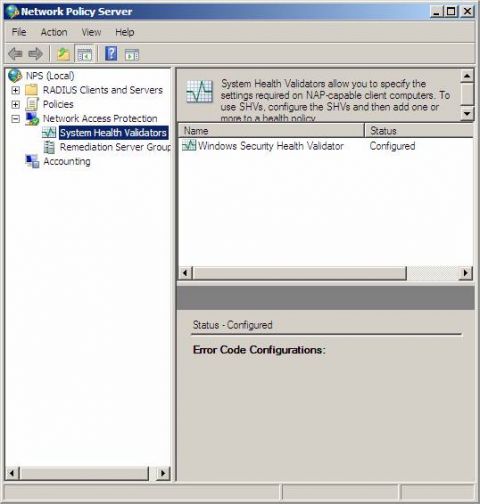

- В левой панели консоли откройте Защита сетевого доступа (NAP), а затем выберите Валидаторы здоровья системы.

Рисунок 5

- В панели подробностей дважды нажмите Windows Security Health Validator, а затем выберите Настроить.

Рисунок 6

- В диалоговом окне Windows Security Health Validator, во вкладке Антивирусная защита, отметьте опцию Антивирусное приложение включено.

Рисунок 7

- Нажмите OK, а затем снова нажмите OK, чтобы закрыть окно свойств валидатора Windows Security Health Validator.

- Оставьте консоль NPS открытой для следующей процедуры.

Обновление SoH на VISTASP1

Поскольку политики здоровья были изменены после того, как VISTASP1 получил сертификат здоровья, нам нужно запустить отправку нового Статуса здоровья с VISTASP1, который будет сравнен с более строгими политиками здоровья. Это произойдет по истечении срока действия сертификата здоровья на VISTASP1, или когда будет зафиксировано изменение в статусе здоровья клиента. Мы можем создать изменение статуса здоровья путем отключения брандмауэра Windows.

Выполните следующие шаги на VISTASP1:

- На VISTASP1 перейдите в меню Пуск и выберите Панель управления.

- Выберите Безопасность, нажмите Брандмауэр Windows, а затем Изменить параметры.

- В диалоговом окне Параметры брандмауэра Windows нажмите Отключить (не рекомендуется), а затем OK.

Рисунок 8

- Брандмауэр Windows будет снова включен автоматически, так как автоисправление включено. Однако, поскольку политики NAP теперь требуют антивирусной защиты, VISTASP1 не будет соответствовать и не сможет получить сертификат здоровья.

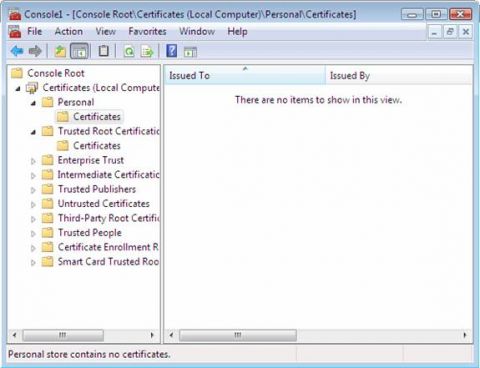

Подтверждение удаления сертификата здоровья

Далее, просмотрите сертификаты компьютера на CLIENT1, чтобы убедиться, что сертификат здоровья был удален.

- На VISTASP1 перейдите в диалоговое окно Выполнить и введите mmc, затем нажмите ENTER.

- В меню Файл нажмите Добавить или удалить оснастку.

- Нажмите Сертификаты, Добавить, выберите Учетная запись компьютера, а затем нажмите Далее.

- Убедитесь, что выбран Локальный компьютер: (компьютер, на котором запущена консоль), нажмите Завершить, а затем OK.

- В древе консоли откройте Сертификаты (Локальный компьютер)\Личные.

- Убедитесь, что здесь отсутствуют сертификаты.

Рисунок 9

- Оставьте консоль сертификатов открытой для последующей операции.

Отключение требования антивирусной защиты, чтобы VISTASP1 смог снова соответствовать требованиям политики

Измените политики NAP так, чтобы VISTASP1 снова отвечал требованиям политики.

- На WIN2008SRV1, в левой панели консоли NPS откройте NAP, а затем нажмите Валидаторы здоровья системы.

- Дважды нажмите Windows Security Health Validator и выберите Настроить.

- В диалоговом окне Windows Security Health Validator во вкладке Антивирусная защита уберите флажок с опции Антивирусное приложение включено.

Рисунок 10

- Нажмите OK, а затем снова OK, чтобы закрыть окно свойств валидатора Windows Security Health Validator .

- Закройте консоль NPS.

Обновление SoH на VISTASP1

Выполните предыдущую процедуру для обновления SoH на VISTASP1 путем отключения брандмауэра Windows. Новый SoH будет запущен, и брандмауэр Windows будет автоматически включен. Поскольку теперь VISTASP1 отвечает требованиям политик NAP, ему будет предоставлен сертификат здоровья.

Просмотрите сертификаты на VISTASP1, чтобы убедиться, что сертификат здоровья восстановлен.

- На VISTASP1, в консоли сертификатов, в древе консоли нажмите Личные.

- Правой клавишей нажмите в панели подробностей, а затем нажмите Обновить. Убедитесь, что сертификат здоровья присутствует.

Рисунок 11

Рисунок 12

Рисунок 12Заключение

В этой серии статей о внедрении NAP IPsec я задался целью предоставить вам визуальный обзор многих подвижных частей, вовлеченных в решение внедрения NAP IPsec. Как вы видели, в решении есть множество компонентов, и каждый из них необходимо корректно настроить, чтобы в итоге получить работающее решение. Множество администраторов Windows озвучили свои волнения по поводу сложности внедрения политики NAP с IPsec и из-за этой обеспокоенности решили не использовать данную исключительно мощную и эффективную технологию безопасности. Обязательно повторите эту демонстрационную процедуру в своей тестовой среде, прежде чем развертывать ее в своей производственной сети, а также посещайте блог NAP постоянно, чтобы получать дополнительную информацию. Блог NAP! Спасибо! ‘Том.