Есть причина, по которой виртуализация была столь важной (в настоящее время Большим делом является компьютерное облако (cloud computing), которое связано с виртуализацией). Можно использовать технологии виртуализации клиентов и серверов для снижения объемов занимаемого места вашими центрами данных и клиентами, вы можете консолидировать клиентов и серверы для снижения общих затрат на электроэнергию, а также можете экономить место путем перемещения серверов с многих физических машин на виртуальные машины, размещенные на меньшем количестве физических компьютеров. Виртуализация пользуется такой популярностью, так как она решает проблемы реальности и действительно работает.

Однако, существует область, которую виртуализация не охватывает: это безопасность. Технологии виртуализации не являются технологиями безопасности. На самом деле виртуализация несет с собой определенные проблемы безопасности, которые отражаются на физических средах. Безопасность становиться все более важной в виртуальных средах в силу потенциальных растущих воздействий взломанных серверов.

По этой причине вам нужно быть более бдительными относительно основных концепций безопасности и их применения. Одной из наиболее важных концепций, которую необходимо применять во всех сетях, и особенно в сетях виртуальных клиентов и серверов, является концепция зон безопасности. Зона безопасности представляет собой сочетание ресурсов, которые подвержены общим рискам безопасности. Есть несколько способов категоризации зон безопасности:

- Все члены одной зоны безопасности подвержены одним рисками безопасности

- Все члены одной зоны безопасности имеют схожую ценность для организации. Активы с высокой ценностью никогда не располагаются в одной зоне с активами низкой ценности

- Узлы, граничащие с интернетом, никогда не располагаются в той сети, где находятся узлы, не граничащие с интернетом

- Взлом одной зоны безопасности не должен приводить к взлому другой зоны безопасности; ущерб, причиненный взломанной системе безопасности, должен быть изолирован в этой зоне и не должен повлиять на другие зоны

- Зоны безопасности необходимо выделять с помощью физической или логической сегментации; устройства или ПО контроля доступа должно использоваться для обеспечения минимальных привилегий доступа устройств различных зон друг к другу. Можно использовать брандмауэр для создания физической сегментации, или продвинутые программные методы, такие как IPsec, для создания виртуальной сетевой сегментации

Разделение на зоны безопасности и сегментация должны создаваться в виртуальных, а также в физических средах. Для иллюстрации того, как это сделать, давайте рассмотрим то, как можно использовать сегментацию адресов в простой конфигурации трех зон безопасности:

- Зона безопасности Internet edge

- Зона безопасности клиентских систем

- Зона безопасности сетевых служб

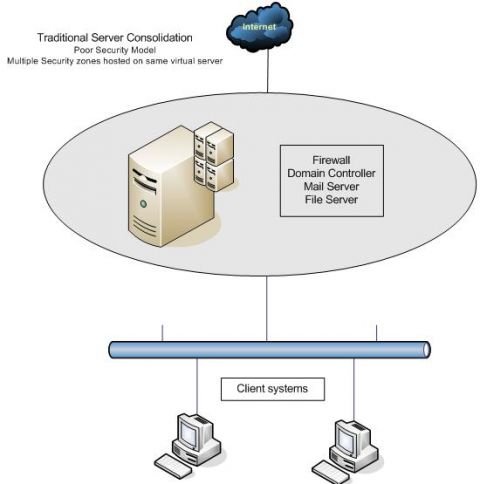

На рисунке ниже приведен пример того, как можно настроить простой проект виртуализации на базе консолидации серверов. Есть один виртуальный сервер, и на нем расположен брандмауэр, контроллер домена, почтовый сервер и файловый сервер. Эти виртуальные машины подключены к одной физической сети в виде клиентских систем.

Это неудачная модель безопасности так как:

- Граничащие с интернетом виртуальные машины расположен совместно на одном виртуальном сервере с виртуальными машинами сетевых служб. Нарушение безопасности в граничащих с интернетом виртуальных машинах брандмауэра может отрицательно сказаться на машинах сетевых служб, которые принадлежат другой зоне безопасности

- Клиентские системы расположены в той же физической сети, что и виртуальные машины сетевых служб. Взлом сегмента клиентских систем может иметь негативные последствия на виртуальные машины сетевых служб. Клиентские системы необходимо расположить в отдельном сегменте от виртуальных машин сетевых служб и их зоны безопасности

Хотя это распространенная конфигурация в простых проектах консолидации серверов, она очень ненадежна с точки зрения безопасности. Давайте посмотрим, что можно сделать для улучшения этой ситуации.

Рисунок 1

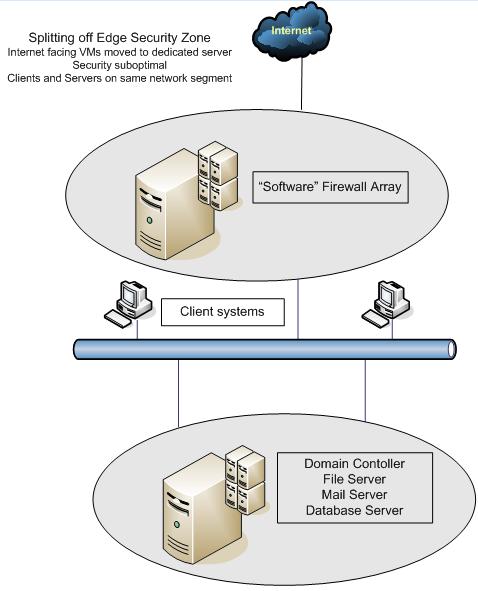

На рисунке ниже приведена более удачная конфигурация безопасности. В этой конфигурации добавлен второй виртуальный сервер. Первый виртуальный сервер содержит исключительно устройства безопасности внешней границы (edge security devices); это надежно изолирует граничащие с интернетом брандмауэры от узлов, не граничащих с интернетом, тем самым изолируя зоны безопасности брандмауэров от зоны безопасности сетевых служб. В случае взлома виртуальных брандмауэров или виртуального сервера, на котором расположены брандмауэры, риск негативного воздействия этих взломанных компонентов на виртуальные машины, расположенные на втором виртуальном сервере, будет снижен.

Второй виртуальный сервер содержит виртуальные машины, принадлежащие исключительно зоне безопасности сетевых служб. Однако, клиентские системы все еще находятся на том же физическом хосте, что и виртуальные машины сетевых служб. Это не будет оптимальной конфигурацией, так как в случае взлома зоны безопасности клиентских систем между этими зонами безопасности будут отсутствовать устройства контроля доступа или безопасности, способные ограничить потенциальное воздействие этого взлома.

Итак, хотя данная конфигурация немного лучше первой, где виртуальные машины всех зон безопасности располагались на одном виртуальном сервере, ее нельзя назвать безопасной, и в наших силах сделать больше для создания более безопасной конфигурации.

Рисунок 2

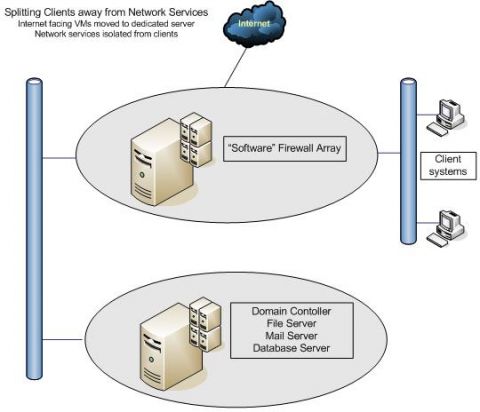

На рисунке ниже показана усовершенствованная конфигурация, в которой все зоны безопасности отделены друг от друга. Виртуальный сервер на внешней границе сети содержит только массив брандмауэров. Обратите внимание, что для создания такого надежного дизайна вам нужно использовать ‘софтверный’ брандмауэр. Поскольку виртуализация используется все чаще во многих сетях, потребуется лишь немного времени на то, чтобы внешние брандмауэры стали в порядке вещей виртуализироваться на внешних виртуальных серверах. Сейчас такие возможности предлагают несколько брандмауэров от различных производителей, например брандмауэры Check Point или Microsoft ISA и TMG. Доступны также несколько брандмауэров под Linux.

У нас также есть второй виртуальный сервер, однако обратите внимание на то, что виртуальный сервер сетевых служб физически отделен от сети клиентских систем посредством внешнего виртуального сервера, содержащего брандмауэры. В этом примере внешняя система может содержать виртуальные многосетевые (multihomed) брандмауэры, которые подключены к физической сети сетевых служб и физической сети клиентских систем, или можно создать более сложную среду брандмауэров на внешнем виртуальном сервере, где отдельные брандмауэры подключают системы сети клиентских систем к сети сетевых служб.

Ключевым моментом здесь является то, что есть определенные типы физической или логической (или обеих) сегментации между системами, принадлежащими различным зонам безопасности. Интернет изолирован от всех внутренних сетей, виртуальные машины сетевых служб изолированы от клиентских систем, а клиентские системы изолированы от виртуальных машин сетевых служб.

В такой конфигурации виртуальные машины, принадлежащие различным зонам безопасности, располагаются на отдельных физических виртуальных серверах. Невиртуализированные активы физически или логически изолированы с помощью сетевых точек дросселирования (network choke points), таких как виртуальные брандмауэры на внешнем виртуальном сервере.

Рисунок 3

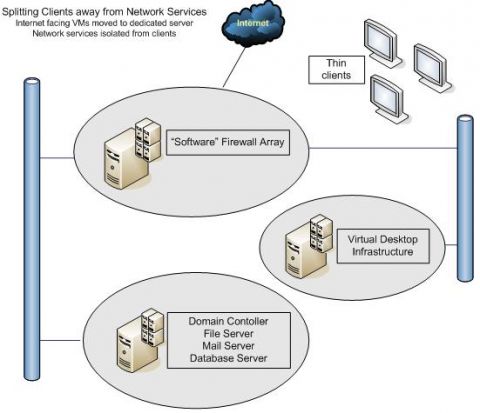

По мере развития технологий виртуализации, виртуализация клиентской стороны в скором времени станет очень популярной. Одним из способов виртуализации клиентской стороны является создание ‘инфраструктуры виртуальных компьютеров (virtual desktop infrastructure)’. Существует несколько способов достижения VDI; одним из способов является расположение нескольких определенных виртуальных клиентских систем на виртуальном сервере. Затем пользователи подключаются с помощью клиентов-терминалов к этим выделенным виртуальным клиентским машинам. Такой подход имеет преимущество по сравнению с ‘виртуализацией представления (presentation virtualization)’, (представляющую собой работу с клиентской службой терминала), в том, что пользователи подключаются к полной ОС на виртуальных клиентах, а не к ограниченным в функциональном отношении клиентам, которые часто встречаются в службах клиентских терминалов.

На рисунке ниже видно, что мы добавили третий виртуальный сервер, на котором расположена VDI. Система с несколькими клиентами установлена на этот виртуальный сервер и пользователи с системами клиентов-терминалов могут располагаться где угодно, поскольку клиент-терминал практически не подвержен атакам, так как ОС располагается на виртуальном сервере, а не на клиенте-терминале. В таком примере ОС, содержащаяся на виртуальных машинах клиентов воспринимается как ‘передаваемая потоком (streamed)’ на клиент-терминал.

Для оптимизации безопасности этой инфраструктуры нам все же необходимо учитывать зоны безопасности. Для обеспечения должной сегментации определенных зон безопасности вам потребуется развернуть третью виртуальную машину для VDI и изолировать этот виртуальный сервер от других зон безопасности, как показано на рисунке ниже. И опять же, следует учитывать, что ресурсы, принадлежащие различным зонам безопасности, не должны располагаться на одном и том же виртуальном сервере, и что виртуальные серверы, содержащие машины, которые принадлежат различным зонам безопасности, должны быть физически или логически изолированы друг от друга.

Рисунок 4

Заключение

В этой статье мы рассмотрели ключевые моменты для оценки безопасности виртуальных сред: сетевые зоны безопасности. Во многих проектах виртуализации, администраторы концентрируются на конфигурации виртуальной архитектуры и забывают о том, что виртуализация не является технологией безопасности и что те же принципы безопасности, которые применяются в физических средах, должны быть применены в виртуальных сетях. В этой статье мы узнали, что одним из способов исправления такой ситуации является определение различных зон безопасности в сети и последующее размещение виртуальных машин одной группы безопасности на одном виртуальном сервере. К тому же, во избежание смешивания машин, принадлежащих различным зонам безопасности, на одном виртуальном сервере (или в виртуальном кластере), мы указали важность размещения устройств сетевой безопасности, выполняющих контроль доступа различных зон безопасности друг к другу, с тем, чтобы взлом одной зоны безопасности не имел отрицательного воздействия на ресурсы других зон безопасности. Двигаясь дальше, вам следует принять на вооружение VDI и другие технологии виртуализации клиентов, а также подумать о том, как изолировать виртуальных клиентов от ресурсов, принадлежащих другим зонам безопасности.