В конце декабря прошлого года мы сообщали о том, что докторант университета Бен-Гуриона обнаружил уязвимость в корпоративном пакете Samsung KNOX, используемом в Android-устройствах южнокорейской корпорации. Сегодня Samsung опубликовала совместный пресс-релиз с Google, в котором полностью опровергла данные об уязвимости.

После того, как инженеры Samsung получили все необходимые данные о механике описанной уязвимости, они пришли к выводу, что “эксплойт” использует стандартные сетевые механизмы Android, и является атакой класса MitM, при которой вредоносное приложение вмешивается в трафик, исходящий от других приложений. Для защиты от подобных атак компания Google предлагает стандартный механизм создания защищённых TLS-сессий из приложения, поэтому для проведения полноценной атаки исследователям из университета Бен-Гуриона пришлось бы получить доверенный сертификат для дешифровки трафика. В случае, если это невозможно сделать напрямую, то Google предлагает использовать интегрированный в систему VPN-клиент (или же сторонние решения, доступные в Google Play), которые зашифруют все данные до доверенного сервера, и злоумышленник не сможет прослушать трафик. Google настоятельно рекомендует разработчикам применять эти стандартные для каждого современного Android-устройства технологии в случае, если приложение работает с конфиденциальными данными.

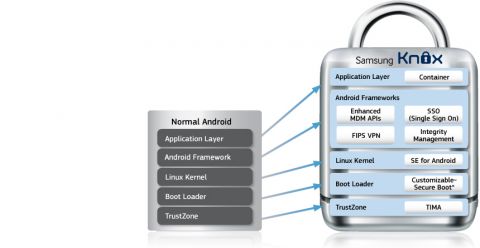

Samsung со своей стороны сообщила, что в пакете KNOX применяются дополнительные техники для защиты от MitM-атак. Компонент MDM-менеджмента позволяет администратору устройства создать контейнеры для определённых приложений, при котором, в случае недоверенного запроса, доступ к данным приложения будет заблокирован. Кроме того, KNOX добавляет дополнительные конфигурации VPN, позволяя гибко разграничивать, какие приложения имеют доступ к VPN-соединению, а какие пойдут по незашифрованному каналу. Данная реализация спроектирована по стандарту FIPS 140-2, который применяется силовыми структурами США для верификации криптографической стойкости алгоритмов, которые защищают VPN-сессию.

В Samsung также предоставили данные об уязвимости профессору Патрику Трэйнеру, о котором шла речь в прошлой статье. Изучив подробнее информацию исследователей университета Бен-Гуриона и возможности по обеспечению защиты от этой MitM-атаки, профессор Трэйнор заявил, что сильно преувеличил масштаб угрозы, так как описанную атаку действительно можно провести, но IT-администраторы прекрасно осведомлены о таком векторе атак, которым может быть подвергнут любой пользователь Интернета, посещающий сайты по протоколу HTTP. Поэтому при должной конфигурации предоставленных Google и Samsung инструментов данный тип атак перестаёт представлять какую-либо угрозу.