Японская компания Trend Micro, специализирующаяся на разработке программных решений в области информационной безопасности, опубликовала информацию об уязвимости нулевого дня в популярном браузерном модуле Adobe Flash Player. Дефект присутствует в актуальной версии плагина и активно эксплуатируется злоумышленниками.

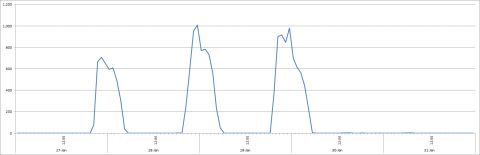

Согласно данным, опубликованным в официальном блоге Trend Micro, уязвимость заключается в неверной обработке средой выполнения программных сценариев, из-за чего злоумышленник специальным кодом может выполнить атаку типа drive-by-download и загрузить желаемый файл на компьютер жертвы. Как сообщают утилиты мониторинга Trend Micro, уязвимость активно использовалась через специальные рекламные Flash-баннеры на популярном видеохостинге Dailymotion, перебрасывавшие пользователя на сайт с эксплойтом, после чего автоматически происходило заражения компьютера жертвы. Специалисты японской компании уточнили, что это только то направление атак, которое было замечено автоматизированными утилитами, но самих жертв атак, вероятно, больше. Начало эксплуатации уязвимости было замечено с 14 января, а значительный всплеск активности злоумышленников случился 27 января. Известные на данный момент атаки геотаргетированы на рынок США, но из-за того, что патча пока нет, география распространения может расшириться. В самой Adobe Systems в курсе о наличии уязвимости после уведомления от Trend Micro в январе, а также благодаря сообщению от Microsoft, и инженеры компании активно работают над её устранением.

Всплески атак по данным Trend Micro

Как показали данные первичного анализа внутри самой Adobe, атаки типа drive-by-download не являются единственной возможностью атаки. С аналогичными по сложности усилиями злоумышленники могут добиться отказа в обслуживании во Flash Player, а также существует возможность выполнения произвольного кода на компьютере жертвы с последующим захватом контроля над ПК. Впрочем, последний вариант требует значительно большей подготовки и разработки более сложного эксплойта, но только наличие самой возможности переводит уязвимость в разряд критических. Уязвимость получила идентификатор CVE-2015-0313, а патч по заверениям Adobe находится в заключительной стадии тестирования и будет выпущен на этой неделе. Что касается возможности избежать атак, то инженеры Trend Micro рекомендуют либо выключить модуль Flash Player в настройках браузера до выпуска обновления, либо воспользоваться специальными решениями, блокирующим эксплуатацию уязвимостей нулевого дня. Кроме того, в ответ на наш запрос, Trend Micro заявила, что уязвимость присутствует во всех версиях модуля, но её эксплуатация невозможна в Google Chrome из-за ограничений «песочницы» и архитектуры PPAPI-модуля. Тем не менее, если злоумышленникам известна уязвимость и в «песочнице», то в этом случае становится возможной эксплуатация уязвимости. Пользователи Internet Explorer могут также попробовать включить расширенный защищённый режим для усложнения атак уровня отказа в обслуживании и выполнения произвольного кода.