В Windows Server 2008 и 2008R2 включен ценный инструмент под названием Security Configuration Wizard (SCW). Этот инструмент можно использовать для упрощения задачи подготовки операционной системы к установке брандмауэра Forefront Threat Management Gateway (TMG) 2010. SCW создает политику для настройки служб, политик проверки и некоторых параметров реестра на основании установленных ролей и функций. В этой статье я продемонстрирую вам, как использовать SCW для настройки и установки политики безопасности в системе брандмауэра TMG, а также как развернуть эту политику с помощью групповой политики Active Directory. Роли Forefront TMG, подходящие для SCWПо умолчанию в SCW не включена поддержка роли TMG 2010 и роли TMG Enterprise Management Server (EMS). Чтобы получить поддержку этих ролей, загрузите и установите TMGRolesForSCW.exe, включенный в состав TMG 2010 Tools and Software Development Kit (SDK), который доступен здесь. Установка ролей TMG для SCWЧтобы установить роли TMG для SCW, запустите TMGRolesForSCW.exe.

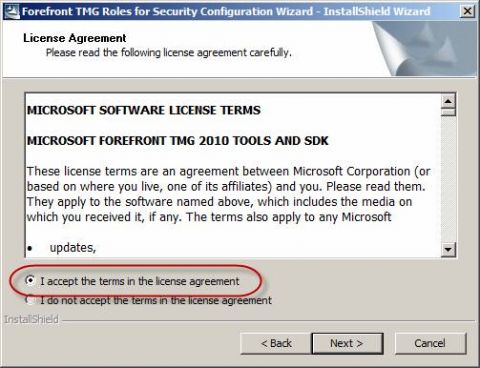

Рисунок 1 Примите условия лицензионного соглашения.

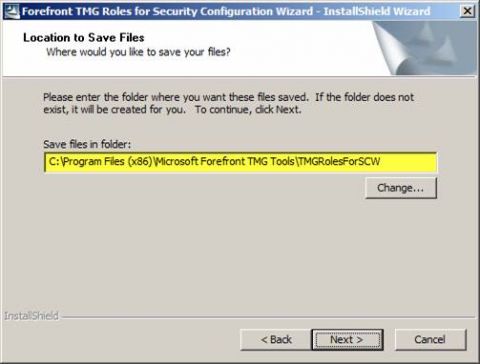

Рисунок 2 Выберите место для сохранения файлов.

Рисунок 3 Выберите Finish для завершения установки Forefront TMG Roles for SCW.

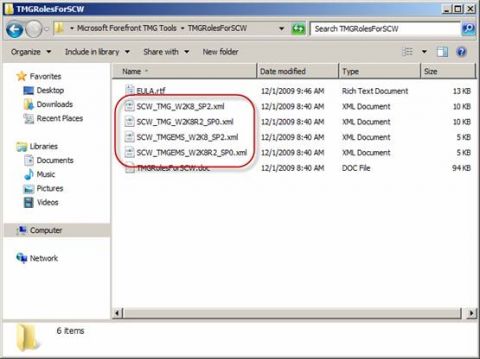

Рисунок 4 По завершении установки нужно зарегистрировать эти новые роли в SCW. Для регистрации ролей перейдите в папку, которую вы ранее выбрали для сохранения файлов, и скопируйте один из следующих файлов в %systemroot%\security\msscw\kbs:

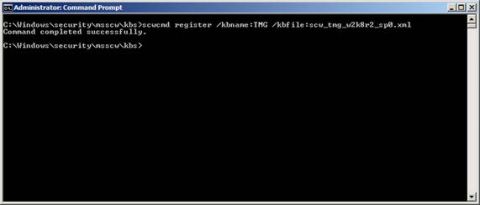

Рисунок 5 Откройте командную строку повышенного уровня и перейдите к папке %systemroot%\security\msscw\kbs, после чего наберите одну из следующих команд:

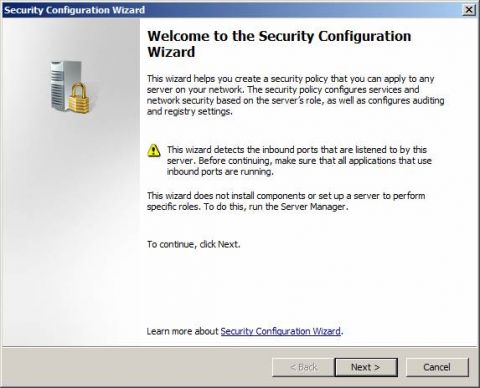

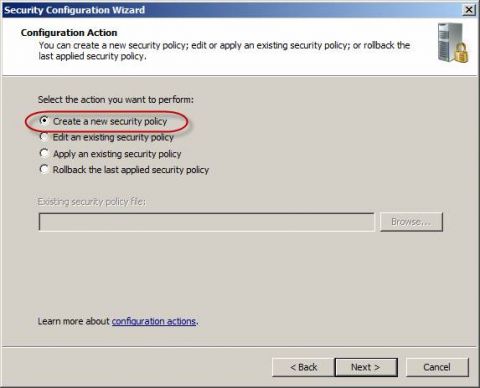

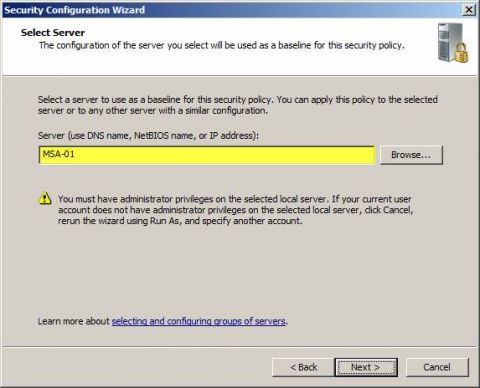

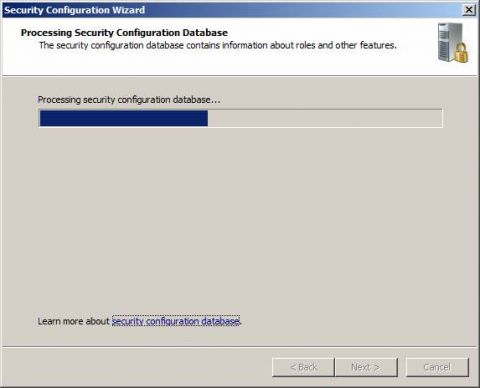

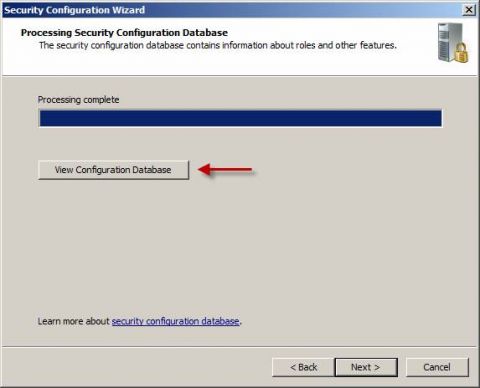

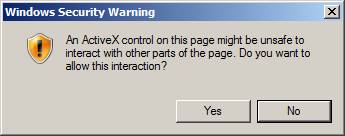

Рисунок 6 Создание политики безопасности с помощью SCWОткройте SCW, выбрав Start/Administrative Tools и щелкнув на иконку Security Configuration Wizard. Рисунок 7 Выберите нужное действие. Для наших целей здесь мы выберем вариант Create a new security policy(Создать новую политику безопасности). После создания политики мы сможем редактировать, применять или откатывать политику в случае необходимости. Рисунок 8 SCW может использоваться на локальной или на удаленной машине. Мы хотим настроить политику для локальной машины, для которой имя хоста уже заполнено. Рисунок 9 SCW начнет обрабатывать базу данных Security Configuration Database. Рисунок 10 По завершении щелкните View Configuration Database(Просмотр базы данных конфигурации), чтобы убедиться, что серверная роль Forefront Threat Management Gateway внесена в базу данных. Рисунок 11 Замечание: Вы можете получить следующее предупреждение системы безопасности Windows(см. ниже). Щелкните Yes, чтобы просмотреть базу данных.

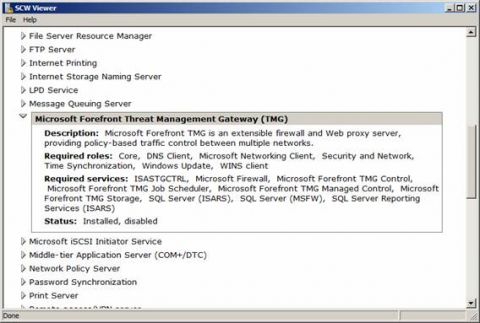

Рисунок 12 Щелкните на стрелку, чтобы развернуть Server Roles и убедитесь, что Microsoft Forefront Threat Management Gateway (TMG) появляется в списке. По завершении закройте окно, чтобы вернуться к SCW.

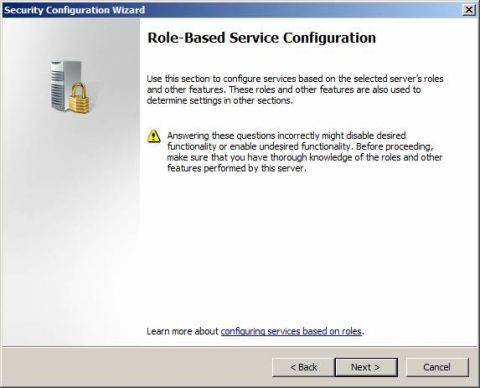

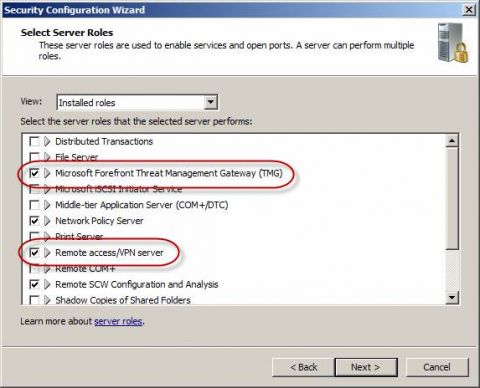

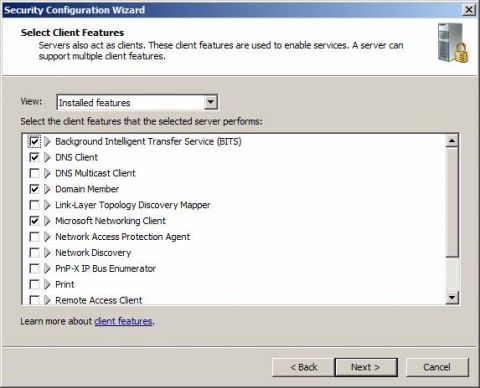

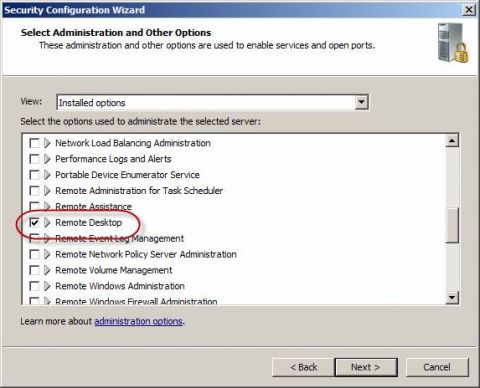

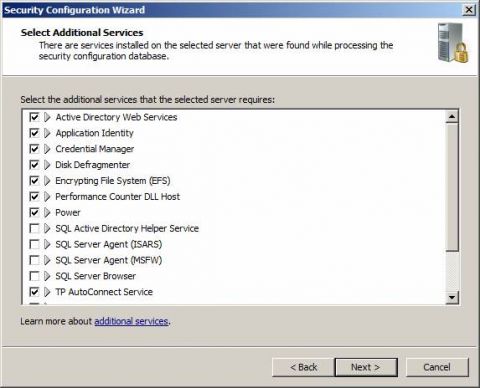

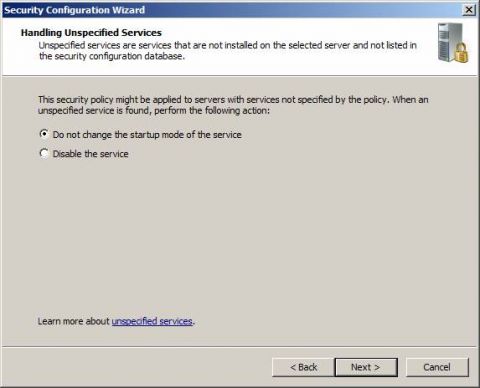

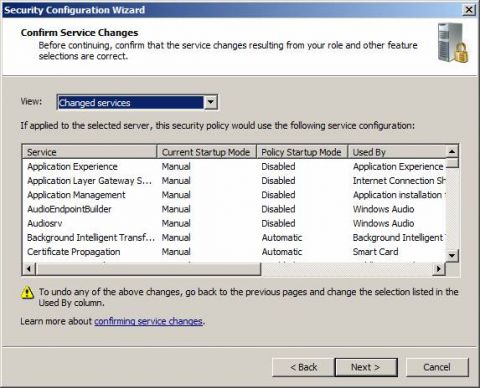

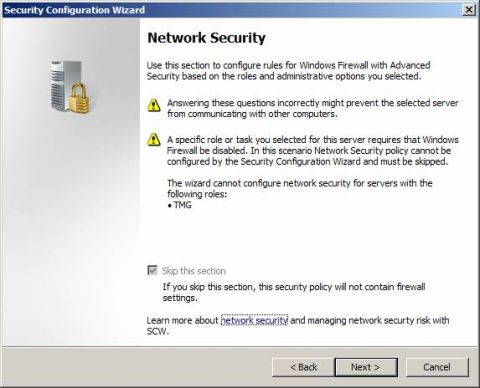

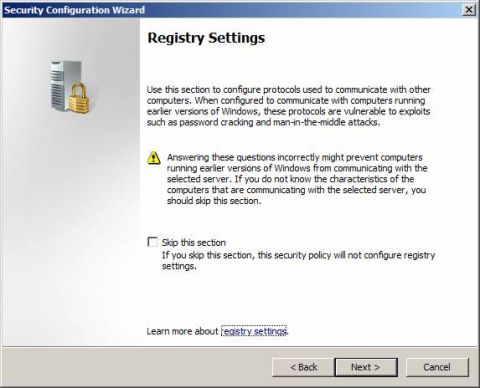

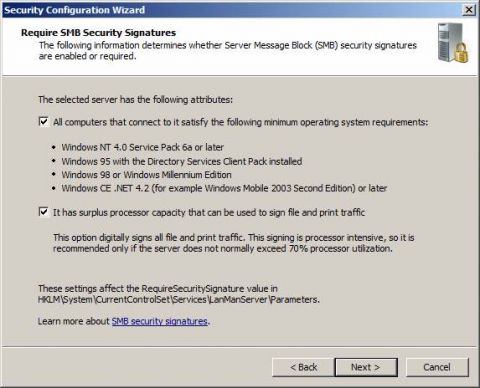

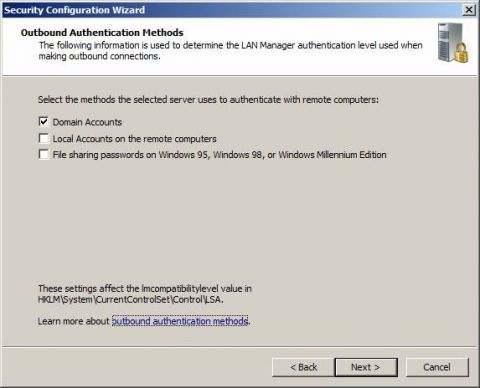

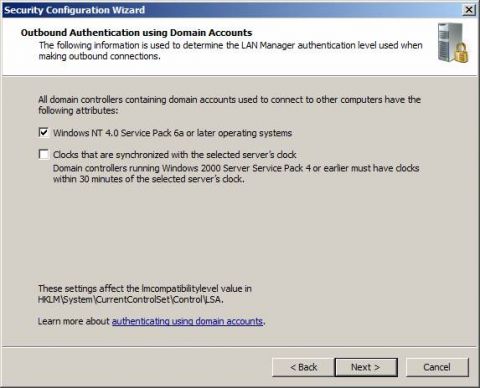

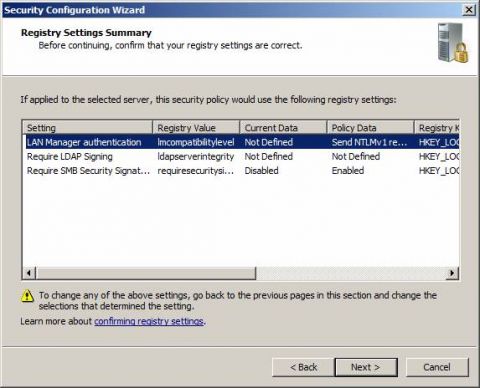

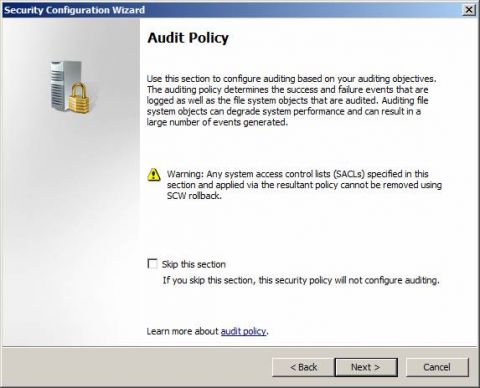

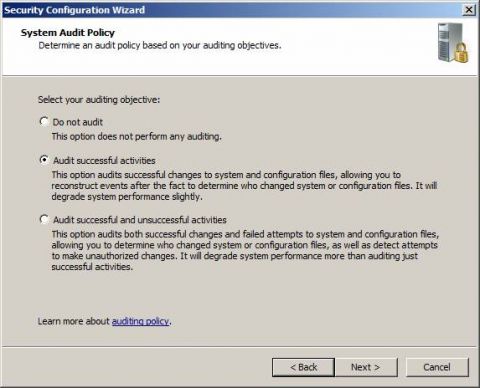

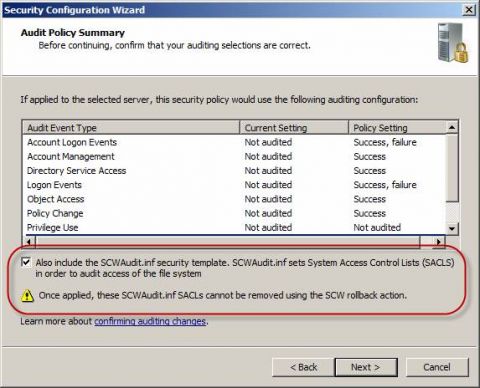

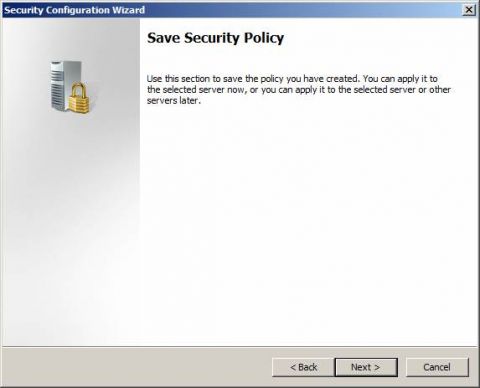

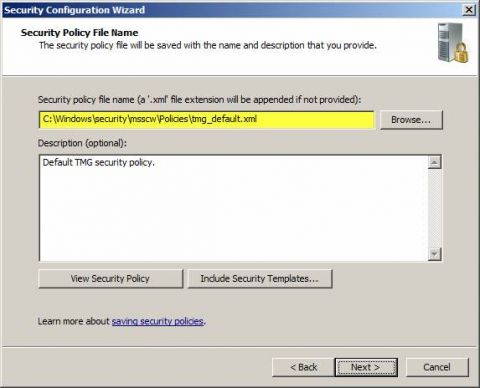

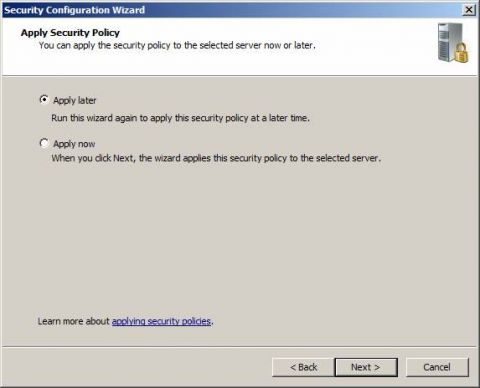

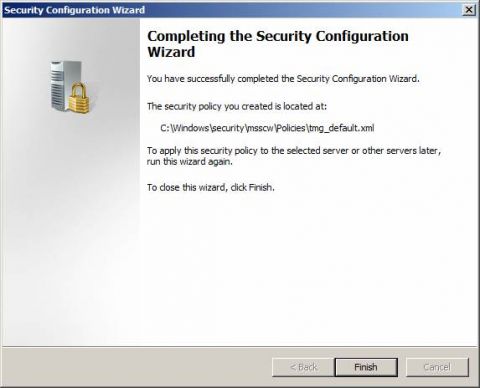

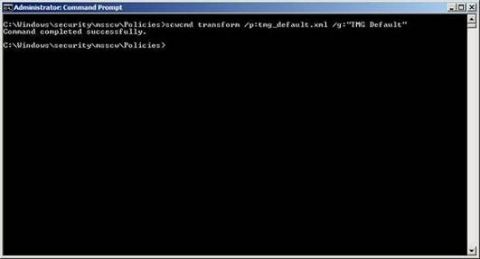

Рисунок 13 Роли, функции, опции и службыТеперь SCW начнет настройку служб на основании ролей. Рисунок 14 SCW настроит политику безопасности на основании ролей и функций, установленных в системе. Некоторые установленные роли выбираются по умолчанию. Щелкните на стрелку рядом с любой ролью для получения дополнительной информации об этой роли. Подтвердите все выбранные роли, а затем выберите роль Microsoft Forefront Threat Management Gateway (TMG). Если ваш брандмауэр TMG также предоставляет службы VPN, обязательно выберите роль Remote access/VPN server. Рисунок 15 Некоторые установленные функции выбираются по умолчанию. Проверьте все, что выбрано, и внесите изменения при необходимости. Например, вы можете выбрать отключение Microsoft Networking Client или включение WINS client в зависимости от ваших конкретных требований в области безопасности. Рисунок 16 Некоторые установленные опции выбираются по умолчанию. Опять же, просмотрите все, что выбрано, и внесите изменения при необходимости. Просмотрите список внимательно, так как в настройках по умолчанию включены не часто используемые функции (например, служба Microsoft Fibre Channel Platform Registration Service). Обратите внимание: если вы хотите подключаться к вашему брандмауэру TMG с помощью Remote Desktop Services (RDP), обязательно включите роль Remote Desktop (по умолчанию она не выбрана). Рисунок 17 Просмотрите список дополнительных служб и внесите в него изменения при необходимости. Отмеченные в этом списке службы будут включены, все остальные службы будут отключены. Рисунок 18 Укажите, как SCW будет относиться ко всем неопределенным службам, запущенным на выбранной системе и не включенным в базу данных конфигурации безопасности. Выберите опцию, которая лучше всего подходит вашим потребностям. Будьте внимательны: выбор опции, отключающей службы, может привести к непредсказуемым последствиям. Рисунок 19 Просмотрите список изменений, произведенных со службами в системе. Если вы выбрали вариант с отключением неуказанных служб, обязательно внимательно изучите этот список. Особое внимание уделите всем службам, которые будут отключены, и режим запуска которых автоматический. Этот список можно отсортировать по режиму запуска (Current Startup Mode), щелкнув на заголовок колонки. Рисунок 20 Сетевая безопасностьТеперь SCW примется за сетевую безопасность. Рисунок 21 SCW настроит ключевые настройки реестра, контролирующие протоколы, используемые для взаимодействия с другими компьютерами. Тут будьте осторожны, так как выбор некорректных настроек может привести к непредсказуемым последствиям. Если вы неуверенны в том, какие опции нужно выбрать, можете смело пропустить этот раздел. Рисунок 22 По умолчанию SCW делает предположения о клиентских операционных системах и об использовании системы TMG. Просмотрите эти опции и подтвердите, что они удовлетворяют вашим требованиям. Рисунок 23 Выберите метод исходящей аутентификации, удовлетворяющий вашим требованиям. Рисунок 24 При использовании доменных аккаунтов (что крайне рекомендуется) убедитесь, что на всех остальных компьютерах, с которыми будет взаимодействовать система TMG, запущена, как минимум, Windows NT 4.0 SP6A. Если ваши клиенты должны синхронизировать свои системы с системой TMG, вы можете выбрать эту опцию здесь. Эта опция отключена по умолчанию, так как большинство систем синхронизируют системное время с контроллером домена Active Directory. Рисунок 25 Просмотрите вносимые в реестр изменения. Рисунок 26 Политика аудитаВ этом разделе SCW будет настраивать политику аудита. Если у вас уже настроена такая политика, которая удовлетворяет вашим потребностям, можете спокойно пропустить этот раздел. Рисунок 27 Выберите вариант аудита, отвечающий вашим требованиям. Рисунок 28 Просмотрите вносимые в политику аудита изменения. Обратите внимание на то, что опция, включающая шаблон безопасности SCWaudit.inf по умолчанию включена. Этот шаблон безопасности настроит списки System Access Control Lists (SACLS) для упрощения аудита доступа к файловой системе. Будьте осторожны, т.к. когда шаблон SCWaudit.inf применен, его нельзя удалить с помощью функции rollback в SCW. Рисунок 29 Сохранение политики безопасностиДалее нам нужно сохранить политику безопасности. Рисунок 30 Укажите место для сохранения файла политики и внесите описание (можно этого и не делать, но это не рекомендуется). Вы также можете просмотреть политику безопасности или подключить дополнительные шаблоны безопасности. Рисунок 31 Если вы настраиваете одну единственную систему, вы можете выбрать опцию, применяющую политику безопасности немедленно. Если у вас несколько брандмауэров TMG, лучше будет распространить политику безопасности с помощью Active Directory Group Policy. В следующем разделе показывается, как это сделать. Рисунок 32 Готово! Рисунок 33 Распространение с помощью групповой политикиОдним из преимуществ установки TMG в качестве контроллера домена является возможность управлять настройкой безопасности с помощью групповой политики. Сам SCW годится для настройки политики безопасности только на одной машине за раз (локальной или удаленной). В SCW с помощью инструмента командной строки под названием scwcmd.exe мы можем превратить эту политику безопасности в объект групповой политики (Group Policy Object - GPO), после чего распространить политику на множество машин с помощью Active Directory Group Policy. Вот синтаксис этой команды: scwcmd transform /p: PathandPolciyFileName /g: GPODisplayName PathAndPolicyName - это ранее созданная политика, а GPODisplayName - это имя объекта Group Policy Object (GPO), видимое в консоли управления групповой политикой (Group Policy Management Console - GPMC). Продолжая наш пример, откроем командную строку повышенного уровня и выполним следующую команду: scwcmd transform /p:tmg_default.xml /g:'TMG Default'

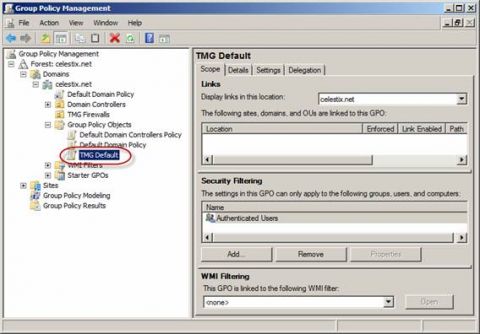

Рисунок 34 После успешного завершения команды откройте GMPC (Start/Administrative Tools/Group Policy Management) и разверните узел Domains. Разверните домен, членом которого является брандмауэр TMG, и затем разверните Group Policy Objects. Там вы увидите новый объект групповой политики, созданный с помощью инструмента scwcmd.

Рисунок 35 Теперь вы можете применить этот объект к организационной единице, включающей ваши брандмауэры TMG. В идеале это будет отдельная ОЕ специально для ваших систем TMG для минимизации потенциальных конфликтов, которые могут возникнуть при использовании других GPO. Чтобы применить GPO, просто переместите GPO на нужную ОЕ. ЗаключениеГрамотная настройка операционной системы, усиление служб и уменьшение атакуемой поверхности жизненно важны для информационной безопасности и работы брандмауэра TMG. Мастер Security Configuration Wizard упрощает и автоматизирует эту задачу, позволяя администратору определить политики безопасности и применить их удобным образом с помощью SCW или групповой политики. Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|