ВведениеИз предыдущих частей данной статьи вы узнали о создании и привязке объектов групповых политик к подразделениям, доменам и сайтам организации при помощи оснастки «Управление групповой политикой». Вкратце было рассмотрено такое понятие, как приоритет объектов групповой политики. В этой статье мы ознакомимся с такими понятиями, как приоритеты, наследование и делегирование групповых политик. При управлении объектами групповых политик в организации, понимание наследования и делегирования групповых политик необходимо, так как именно при помощи данных средств вы можете указывать порядок обработки объектов GPO, и управлять разрешениями для объектов групповых политик, подразделений, пользователей, групп и пр. Приоритеты объектов групповых политик и их наследованиеКак известно, для управления настройками клиентских компьютеров и пользовательских учетных записей в организациях применяются объекты групповых политик. Объекты GPO могут быть привязаны к сайту организации, к домену или к подразделениям. Если объекты групповых политик были привязаны к сайту или домену, а также к подразделению, то для компьютеров и пользователей, которые размещены в данном подразделении, будут применяться объекты GPO, их подразделения, а также домена или сайта организации. Для того чтобы не было конфликтов параметров групповых политик, существуют приоритеты объектов GPO. Как было указано во второй части статьи, в консоли управления групповой политики, приоритеты объектов GPO отображаются в виде номера, причем, чем меньше значение объекта групповой политики, тем выше его приоритет. Объекты с самым высоким приоритетом имеют преимущества над остальными объектами. Параметры групповых политик унаследованы от верхнего уровня контейнеров до более низкого и, обычно, они применяются при включении компьютера и входа пользователем в систему в следующем порядке:

При запуске компьютера и входе пользователя в систему, клиент групповой политики, прежде всего, анализирует расположение клиента в домене Active Directory и оценивает объекты групповых политик, в область действия которых попадает данный пользователь. Наследованием политики называется результат вышеуказанного применения объектов групповой политики. Предположим, что в вашей организации к домену привязаны два объекта групповой политики и к подразделению «Группы» привязано три объекта. Изменить порядок приоритетов объектов GPO вы можете следующим образом:

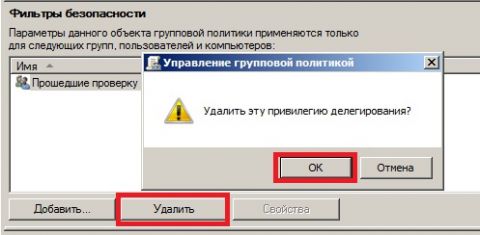

Рис. 1. Изменение приоритета объекта групповой политики Рис. 2. Наследование групповой политики для контейнера «Группы» При помощи консоли управления групповыми политиками вы можете запретить все наследования параметров политики для указанного домена или подразделения. Реализовать такой запрет можно при помощи команды «Блокировать наследования», которая блокирует все объекты групповой политики (GPO), связанные с сайтами, доменами или подразделениями родительского уровня от автоматического наследования на дочернем уровне. При блокировании наследования, скажем, подразделения, в этом подразделении применение политик будет начинаться непосредственно с данного подразделения. Но нужно учесть, что связи GPO, установленные принудительно невозможно заблокировать из родительского контейнера. Об использовании принудительных связей объектов групповых политик вы можете ознакомиться во второй части статьи «Управление групповыми политиками в организации». Узел с блокированным наследованием отображается в дереве консоли со значком синего круга с белым восклицательным знаком, как показано ниже: Рис. 3. Подразделение с блокированным наследованием Управление разрешениямиОбычно, в подразделениях Active Directory расположено несколько групп или пользователей. Как известно, объект групповой политики вы можете связывать только с подразделениями, доменами или сайтами. Но что же делать, если вам нужно в область действия объекта GPO привязать только одну или несколько групп? Для выполнения подобных операций вам нужно фильтровать объекты GPO, чтобы его параметры применялись только к указанным пользователям или компьютерам. Для определения разрешения доступа, при создании объекта GPO, для каждого объекта групповой политики создается индивидуальный список контроля доступа (Access Control List - SCL). В списке ACL, для применения параметров групповых политик достаточно, чтобы было только два разрешения – «чтение» и «применение групповой политики». Областью действия по умолчанию для каждого объекта GPO является группа «Прошедшие проверку» и, в связи с тем, что в эту группу входят все пользователи, расположенные в указанном контейнере, именно все пользователи и попадут под область действия объектов групповых политик, что почти во всех случаях неприемлемо. Чтобы вы могли выбрать пользователей и группы, для которых будут применяться параметры объектов GPO, консоль управления групповыми политиками предоставляет средства фильтрации области действия GPO. Для изменения области действия объекта GPO «Права для группы отладчиков», выполните следующие действия:

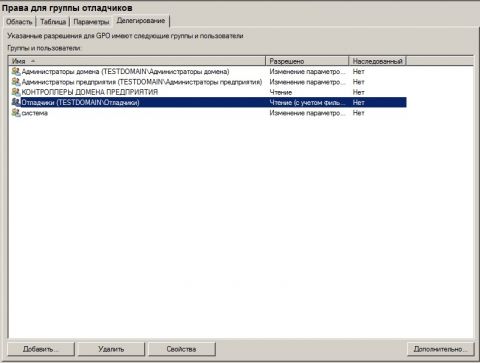

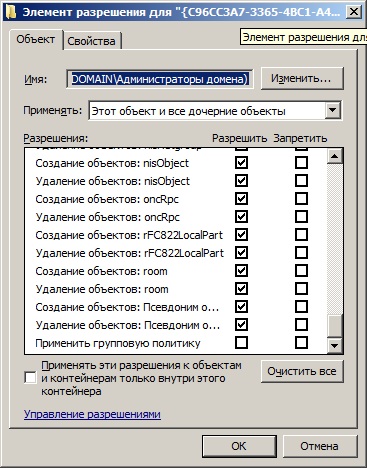

Рис. 4. Удаление группы «Прошедшие проверки» из области действия GPO Делегирование разрешенийУбрав из вкладки «Область» группу «Прошедшие проверку», вы тем самым не исключаете все группы от области применения объекта групповых политик. Для создания запретов на применение параметров политик существует вкладка «Делегирование». По определению, делегирование — это такая организация работы, при которой руководитель распределяет между подчиненными конкретные задания. То есть, другими словами, делегирование является управлением и в групповых политиках это понятие не является исключением. Консоль «Управление групповой политикой» позволяет применять делегирование для объектов групповой политики, контейнеров и доменов, фильтров WMI и начальных объектов групповой политики. В этой статье мы рассмотрим делегирование только для объектов групповых политик, подразделений и доменов, так как фильтры WMI и начальные объекты групповых политик будут рассматриваться в отдельных статьях. Делегирование разрешений для объектов групповой политикиДля расширенного управления разрешениями групповых политик, выберите объект групповой политики и перейдите на вкладку «Делегирование». Как видно на следующей иллюстрации, объект групповой политики «Права для группы отладчиков» связан с пятью группами. Если вы выберите любую группу и нажмете на кнопку «Дополнительно», то сможете просмотреть разрешения для выбранной группы. В диалоговом окне «Параметры безопасности %Имя группы%» вы можете указать разрешения для каждой группы, включая группу СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ, которая не отображена на вкладке «Делегирование». Для того чтобы разрешить или запретить указанное разрешение для выбранной группы – установите флажок в нужном для вас столбце. Рис. 5. Делегирование для объекта групповой политикой Например, выбрав группу «Администраторы домена», вы можете обратить внимание на то, что помимо стандартного набора разрешений, для нее ее применяются «Особые разрешения». Чтобы узнать за что отвечают эти разрешения нажмите на кнопку «Дополнительно», в диалоговом окне «Дополнительные параметры безопасности» выберите еще раз эту группу и нажмите на кнопку «Изменить». В диалоговом окне «Элемент разрешения» вы можете просмотреть все разрешения для объектов и свойств данной группы.

Рис. 6. Диалоговое окно «Элементы разрешения» для группы «Администраторы домена» Также на вкладке «Делегирование» вы можете добавить новую группу или удалить существующую. Делегирование разрешений для подразделений и доменовПерейдя на вкладку «Делегирование» для подразделения или домена, вы сможете управлять разрешениями для связанных с данным контейнером объектов GPO, анализа моделирования групповых политик, а также для чтения результирующих данных групповой политики. Для того чтобы выбрать область разрешений, выберите контейнер, перейдите на вкладку «Делегирование» и в раскрывающемся списке «Разрешение», выберите необходимую область разрешений. Анализ моделирования групповой политики. При помощи разрешений для этой области вы можете указать разрешения для групп, которые имеют отношение к использованию функционала «Моделирование групповой политики». Рис. 7. Делегирование для анализа моделирования групповой политикой Также как и с объектами групповой политики, вы можете добавлять новые группы, удалять существующие, а также просматривать и изменять любые разрешения для групп по нажатию на кнопку «Дополнительно». Необходимо учесть, что вы не можете делегировать разрешение на выполнение анализа групповой политики сайту. Об использовании мастера моделирования групповой политики вы узнаете в одной из следующих статей. Связанные объекты GPO. Эта область разрешений предназначена для указания полномочий, которые распространяются на связанные объекты групповой политики. Здесь вы можете выполнять такие же действия, как в предыдущих случая, но нужно учесть тот факт, что у вас не получится удалить группы и пользователей, наследующих разрешения родительских контейнеров. Чтение результирующих данных групповой политики. Сам по себе, функционал результирующей групповой политики (RSoP) предоставляет результат применения объектов GPO пользователю или компьютеру с учетом связей GPO, исключений, а также фильтров безопасности и WMI. Данный объект разрешений позволяет настроить разрешения для групп, имеющих доступ на использование данного функционала. ЗаключениеВ данной статье вы узнали о приоритетах, наследовании и делегировании объектов групповой политики. Подробным образом были рассмотрены приоритеты и порядок ссылок объектов групповых политик и их наследование. Вы узнали об управлении разрешениями областью действий объектов групповых политик при помощи секции «Фильтры безопасности» вкладами «Область» объектов групповых политик, а также о делегировании разрешений групповых политик. В последующих статьях вы узнаете о фильтрации WMI, начальных объектах групповых политик, моделировании групповой политики, результирующей политики и о многом другом.

Теги:

групповые политики, Дмитрий Буланов.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|