Пользователи, работающие за пределами организации, всегда представляли определенные трудности для сотрудников ИТ безопасности. С одной стороны, мобильным сотрудникам нужен доступ к корпоративным данным со своих ноутбуков или мобильных устройств. С другой стороны, помещение данных на такие устройства подвергает эти данные риску быть украденными в случае потери или кражи устройства. Многие организации запрещают сотрудникам хранить данные на ноутбуках и мобильных устройствах по этой самой причине. Однако такой подход не всегда применим. Запрещение пользователям хранить данные на ноутбуках и мобильных устройствах означает, что пользователям необходимо подключаться к интернету всякий раз, когда им нужен доступ к данным, а, как мы все знаем, выход в интернет не всегда доступен. Например, некоторые пользователи пытаются сделать часть работы во время длительных перелетов. Однако если пользователь не имеет доступа к каким-либо данным без подключения к интернету, то в этом случае напрасно тратится время, которое в ином случае могло быть проведено с пользой. На протяжении нескольких лет компания Microsoft создала ряд различных решений, которые предназначены для помощи в защите данных, хранящихся на ноутбуках. К примеру, в Windows Vista компания Microsoft представила функцию шифрования диска BitLocker. Эта функция позволяет полностью зашифровать винчестер ноутбука. Хотя BitLocker значительно лучше функции шифрования файлов, которая имелась в Windows XP, эта функция все же имеет свои ограничения. Например, в Windows Vista версия BitLocker могла шифровать лишь системный том. Если на компьютере имеются другие тома, то нужно использовать EFS шифрование или продукты шифрования от сторонних производителей. Еще одним значительным ограничением BitLocker была его неспособность шифровать съемные носители. Хотя на первый взгляд это может показаться незначительным, очень важно помнить, что USB накопители стали использоваться повсеместно. Более того, объем таких накопителей за последние несколько лет увеличился в геометрической прогрессии. Это означает, что большие объемы информации памяти можно с легкостью хранить на небольших, недорогих устройствах, которые очень легко потерять, и которые не обладают собственными средствами шифрования. Действительная проблема заключается в том, что, поскольку USB флэш накопители маленькие и недорогие, пользователь даже может не заметить потери такого устройства. Когда компания Microsoft создавала Windows 7, одной из их целей стало усовершенствование BitLocker. Некоторые из этих улучшений включают следующее:

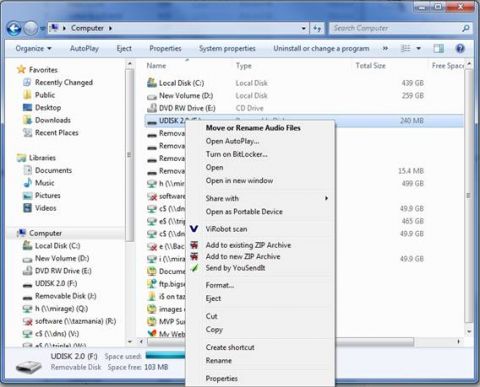

BitLocker to GoВозможно самой значительной новой функцией BitLocker является BitLocker to Go. BitLocker to Go позволяет шифровать съемные накопители, такие как USB флэш накопители. В этом случае, если съемный носитель украден или утерян, содержащиеся на нем данные не будут скомпрометированы. Как вы уже, возможно, догадались, шифрование BitLocker не включено по умолчанию для USB носителей. Однако шифрование BitLocker может быть включено либо администратором (в настройках групповой политики), либо конечным пользователем. Хорошо то, что компания Microsoft значительно упростила задачу включения BitLocker шифрования для конечных пользователей. Теперь функция BitLocker встроена непосредственно в проводник Windows Explorer. Это означает, что, если конечный пользователь захочет включить шифрование BitLocker для USB носителя, ему не придется возиться с панелью управления в поиске соответствующих настроек. Чтобы понять, что я имею в виду, давайте взглянем на рисунок A. На этом рисунке я подключил USB носитель к компьютеру под управлением Windows 7. Когда я нажал правой клавишей на USB носителе, Windows отобразила опцию включения BitLocker.

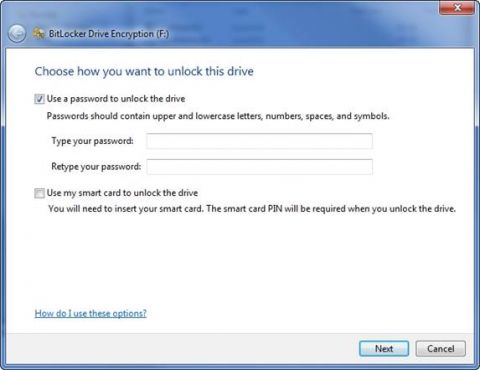

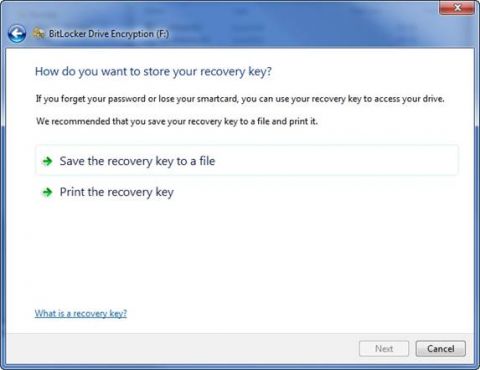

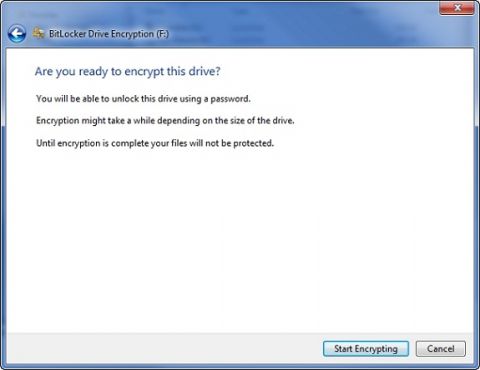

Рисунок A: Windows Explorer содержит опцию включения BitLocker Если я выберу опцию включения (Turn on BitLocker), BitLocker будет включен только для выбранных дисков, а не для всей системы. Когда вы включаете BitLocker, Windows просит вас ввести пароль, который можно использовать для разблокирования диска. Как показано на рисунке B, у вас также есть опция использования смарт-карты для разблокировки диска. Рисунок B: Необходимо предоставить пароль и/или смарт-карту, которая будет использовать для разблокировки диска После ввода пароля, Windows генерирует ключ восстановления, и просит вас сохранить его в файл или распечатать, как показано на рисунке C. На рисунке обратите внимание, что кнопка Next неактивна до тех пор, пока вы не выполните, по крайней мере, одно из этих действий. Microsoft рекомендует сохранять или распечатывать ключ восстановления в качестве способа предотвращения потери данных, если пароль будет забыт. Рисунок C: Необходимо сохранять или распечатывать ключ восстановления После сохранения или распечатки ключа восстановления можно шифровать диск. Для этого просто нажимаете кнопку Начать шифрование (Start Encrypting), как показано на рисунке D. Рисунок D: Нажмите кнопку Начать шифрование, чтобы зашифровать диск Использование зашифрованного накопителяИспользование зашифрованного накопителя практически ничем не отличается от использования обычного съемного носителя. Если вы посмотрите на рисунок E, вы увидите, что, когда я вставил флэш накопитель в порт, система потребовала ввода пароля. Вы также заметите, что значок диска теперь имеет значок висячего замка.

Рисунок E: При подключении зашифрованного накопителя система требует ввести пароль После ввода пароля значок показывает, что диск разблокирован, как показано на рисунке F.

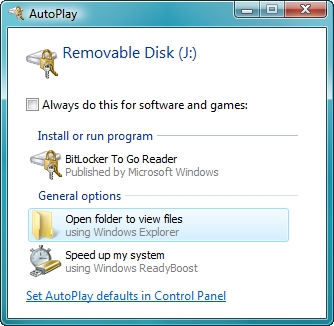

Рисунок F: После ввода пароля диск разблокирован Другие операционные системыПоскольку BitLocker to Go была впервые представлена в Windows 7, вы можете задаваться вопросом о том, что случиться, если вставить зашифрованный накопитель в порт компьютера под управлением более старой ОС. На рисунке G показано, что произойдет, если подключить зашифрованный носитель к машине под управлением Windows Vista.

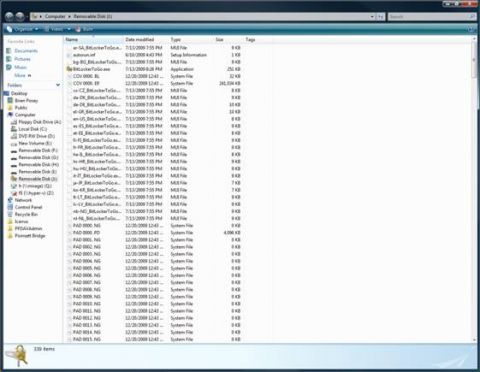

Рисунок G: Vista дает вам возможность установить BitLocker to Go Reader Хотя Vista не имеет собственной поддержки BitLocker to Go, у вас есть возможность установки BitLocker to Go Reader. Эта утилита чтения хранится на зашифрованном диске (в незашифрованном формате), поэтому ее можно установить, даже если у вас нет подключения к интернету. Поскольку диалог также содержит опцию открывания папки для просмотра файлов, я решил нажать на нее и посмотреть, что будет отображено в Vista. Как видно на рисунке H, Vista показывает вам некоторые системные файлы BitLocker Reader. Все действительные данные, хранящиеся на диске, содержатся в зашифрованных .NG файлах.

Рисунок H: BitLocker to Go Reader хранится на съемном диске ЗаключениеВ этой статье я показал вам, как использовать BitLocker to Go, чтобы вручную шифровать USB носитель. Во второй части этого цикла я покажу вам, как использовать политику групп, чтобы автоматизировать этот процесс.

Теги:

Windows 7, BitLocker, шифрование.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|