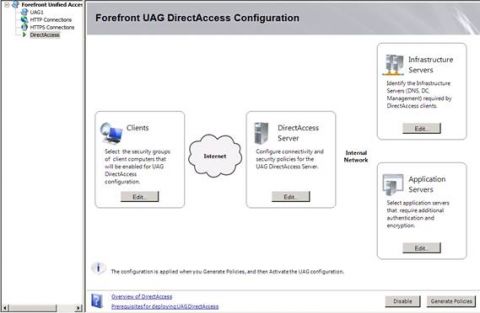

В первой части этого цикла статей о мастере UAG DirectAccess мы рассмотрели основные понятия DirectAccess и обсудили некоторые преимущества использования UAG в качестве решения DirectAccess сервера. Хочу отметить, что, если вы не можете использовать UAG в качестве решения сервера DirectAccess, вы всегда можете использовать Windows DirectAccess решение; это решение не требует дополнительного программного обеспечения, поскольку DirectAccess встроена в Windows Server 2008 R2. Однако в производственной среде следует ожидать, что UAG будет использоваться в большинстве случаев по причине того, что высокая доступность и централизованные опции настройки доступны только в UAG DirectAccess. Теперь давайте рассмотрим мастера UAG DirectAccess. Я настроила UAG DirectAccess массив, содержащий два DirectAccess сервера, и включила NLB для массива. В этой статье мы не будем рассматривать конфигурацию NLB, но я напишу о том, как настроить DirectAccess NLB массив в будущем. В этой статье мы просто рассмотрим мастера и его возможности. Примечание: эта статья не рассматривает все шаги, необходимые для развертывания рабочего DirectAccess решения. Есть ряд компонентов инфраструктуры, которые необходимо иметь, прежде чем DirectAccess сможет работать. Сюда входят сертификаты, сервер Network Location Server, и, возможно, IPv6 инфраструктура (в зависимости от того, каковы ваши цели для этой установки). Но все это будет рассмотрено в другой статье (или двух). Давайте вернемся к мастеру. На сервере UAG откройте консоль UAG. В левой панели консоли UAG нажмите на узле DirectAccess. В правой панели консоли вы увидите панель Forefront UAG DirectAccess Configuration, как показано на рисунке 1 ниже.

Рисунок 1 Нажмите кнопку в разделе Клиенты (Clients) (название кнопки будет Настроить (Configure), если вы еще не настроили DirectAccess, либо Изменить (Edit), если вы уже настроили DirectAccess на сервере. В этом примере мы уже настроили массив, поэтому кнопка называется Изменить, как показано на рисунке 2.

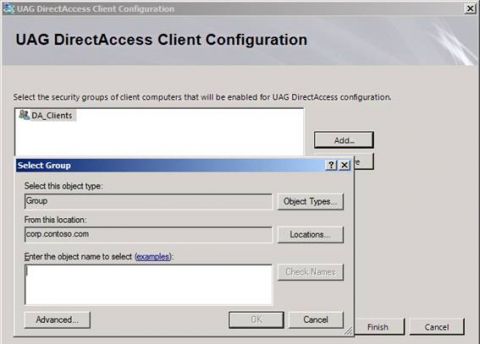

Рисунок 2 На странице UAG DirectAccess Client Configuration введите имя группы или групп компьютеров, к которым принадлежат учетные записи компьютеров DirectAccess клиентов. Вам придется создавать эти группы самостоятельно, поскольку мастер DirectAccess не делает этого вместо вас. После создания группы или групп клиентов DirectAccess, вы используете эту страницу для добавления этих групп, как показано на рисунке 3. Объекты групповой политики DirectAccess GPO будут применены к этим группам с помощью фильтрации безопасности групповой политики. Нажмите кнопку Добавить (Add) и у вас откроется диалог выбора группы (Select Group). Здесь вы вводите группу или группы, содержащие машины, которые вы хотите сделать клиентами DirectAccess.

Рисунок 3 Следующим шагом будет настройка параметров сервера DirectAccess. Нажмите кнопку в разделе DirectAccess Server, чтобы настроить политики подключения и безопасности для сервера UAG DirectAccess, как показано на рисунке 4.

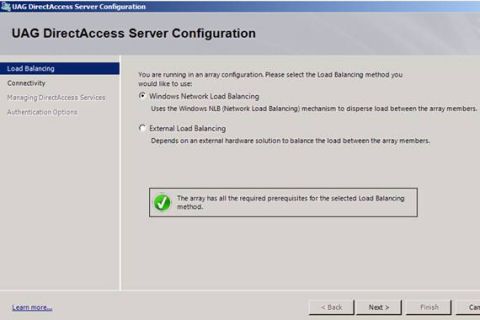

Рисунок 4 Если вы настроили UAG DirectAccess массив, первым шагом в мастере UAG DirectAccess Server Configuration будет оценка того, поддерживает ли ваш массив NLB. Обратите внимание, что здесь есть две опции:

Здесь есть компонент проверки, и если все на месте, вы увидите сообщение внизу, говорящее: Массив отвечает всем требованиям выбранного метода балансировки нагрузки (The array has all the required prerequisites for the selected Load Balancing method), как показано на рисунке 5.

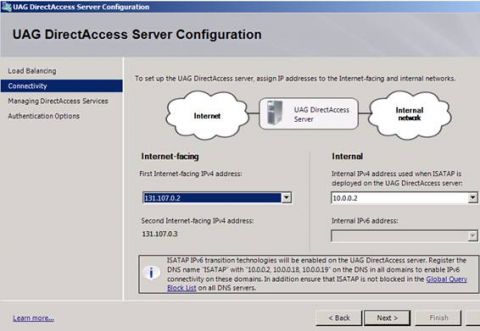

Рисунок 5 На странице Подключение (Connectivity) страницы UAG DirectAccess Server Configuration вам нужно настроить IP адреса внутренних и внешних интерфейсов сервера UAG. В разделе С подключением к интернету (Internet-facing) выберите первый из двух последовательных IP адресов внешнего интерфейса на сервере UAG. Два последовательных публичных IP адреса необходимы для корректной работы Teredo, и если вы не настроите сервер или массив UAG на использование двух последовательных публичных IP адресов, мастер выведет состояние ошибки и не сможет продолжить работу. Обратите внимание, что после выбора первого адреса, у вас появится второй адрес. В разделе Внутренний (Internal) выберите IP адрес внутреннего интерфейса сервера UAG DirectAccess. Практически во всех случаях у вас будет один IP адрес внутреннего интерфейса. Если вы используете собственную IPv6 адресацию, у вас будет возможность выбрать Внутренний IPv6 адрес. Если нет, то сервер UAG DirectAccess будет настроен в качестве ISATAP роутера и будет назначать себе IPv6 ISATAP адрес. Внизу страницы есть важное примечание: Технологии туннелирования ISATAP IPv6 будут включены на сервере UAG DirectAccess. Зарегистрируйте DNS имя ISATP с [адресом] на DNS во всех доменах для включения возможности подключения IPv6 в этих доменах. Также убедитесь, что ISATAP не заблокирован в черном списке глобальных запросов на всех DNS серверах (ISATAP IPv6 transition technologies will be enabled on the UAG DirectAccess server. Register the DNS name ISATP with [addresses]on the DNS in all domains to enable IPv6 connectivity on these domains. In addition ensure that ISATAP is not blocked in the Global Query Block List on all DNS servers), как показано на рисунке 6. Это важная информация, поскольку узлы ISATAP во внутренней сети должны иметь возможность разрешать имена ISATAP в IP адреса на внутреннем интерфейсе сервера UAG DirectAccess, чтобы получать информацию о том, как настраивать свои собственные сетевые адаптеры ISATAP. Чтобы сделать это, узлы ISATAP во внутренней сети должны разрешать имя ISATAP. По умолчанию Windows DNS серверы будут опускать запросы на имя ISATAP, поэтому вам нужно воспользоваться dndcmd командой, чтобы включить запросы для ISATP. Дополнительную информацию о том, как это сделать, можно найти здесь.

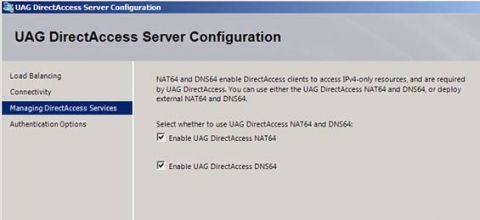

Рисунок 6 На следующей странице мастера у вас есть возможность включить DNS64 и NAT64, как показано на рисунке 7. Эти две технологии позволяют вам иметь во внутренней сети только IPv4 узлы. Если вы не включите эти технологии преобразования IPv6 в IPv4, клиент DirectAccess в интернете не сможет взаимодействовать с серверами и службами только для IPv4. Это происходит потому, что DirectAccess клиент всегда использует IPv6 для взаимодействия с ресурсами через UAG DirectAccess сервер. Однако сервер UAG DirectAccess, на котором включены DNS64 и NAT64, сможет 'подделывать' адреса серверов с поддержкой только IPv4, и позволит клиентам DirectAccess взаимодействовать с такими серверами. В большинстве случаев необходимо оставлять эти технологии включенными. Однако если у вас есть собственная инфраструктура IPv6 в вашей корпоративной сети, эти технологии вам не понадобятся, и вы можете отключить их.

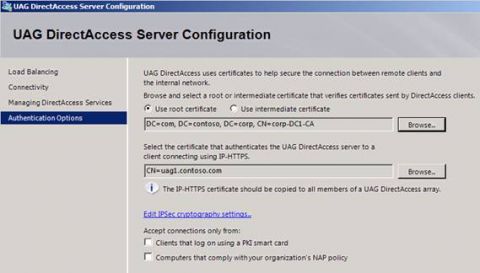

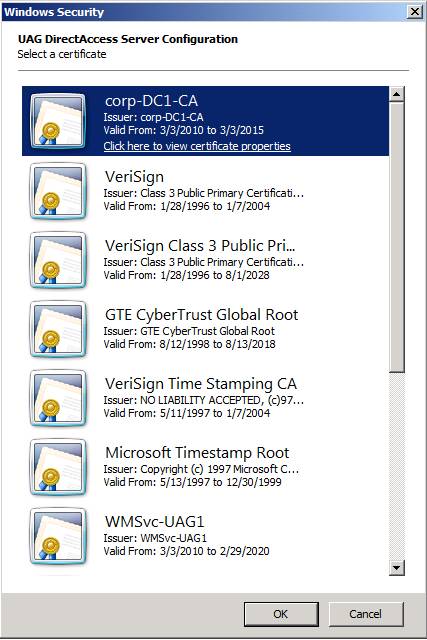

Рисунок 7 На странице Опции проверки подлинности (Authentication Options) окна настройки сервера UAG DirectAccess Server Configuration выберите сертификаты, которые используются в качестве корневого сертификата для проверки сертификатов, посылаемых клиентами DirectAccess и для IP-HTTPS слушателя. В разделе Обзор и выбор корневого или промежуточного сертификата, который проверяет сертификаты, отправляемые DirectAccess клиентами (Browse and select a root or intermediate certificate that verifies certificates sent by DirectAccess clients) вы можете выбрать опцию Использовать корневой сертификат (Use root certificate), или опцию Использовать промежуточный сертификат (Use intermediate certificate), как показано на рисунке 8. После выбора опции нужно нажать кнопку Обзор (Browse) и выбрать сертификат, как показано на рисунке 9 ниже. В разделе Выбор сертификата, который аутентифицирует UAG DirectAccess сервер для клиентов, подключаемых по IP-HTTPS (Select the certificate that authenticates the UAG DirectAccess server to a client connecting using IP-HTTPS) нажмите кнопку Обзор, чтобы выбрать сертификат, который будет использоваться IP-HTTPS слушателем. Обратите внимание, что DirectAccess не создает сертификат ' вам придется создавать этот сертификат, прежде чем запускать DirectAccess мастера. На этой странице есть еще две опции:

Обрастите внимание, что инфраструктура смарт-карт и NAP должна быть установлена до того, как сможет работать с DirectAccess. Мастер DirectAccess не настраивает эти службы, но если они уже имеются, UAG DirectAccess сервер будет работать с ними, если вы выберите эти опции.

Рисунок 8

Рисунок 9 Следующим шагом будет настройка серверов инфраструктуры (Infrastructure servers). Нажмите кнопку Изменить (Edit) в разделе Infrastructure servers, чтобы определить серверы инфраструктуры, такие как DNS, контроллеры домена и серверы управления, требуемые для DirectAccess клиентов, как показано на рисунке 10.

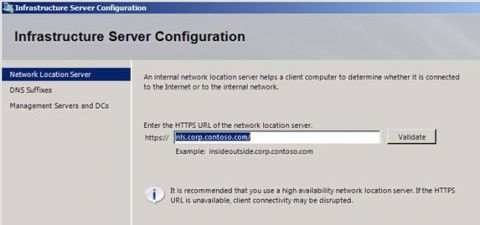

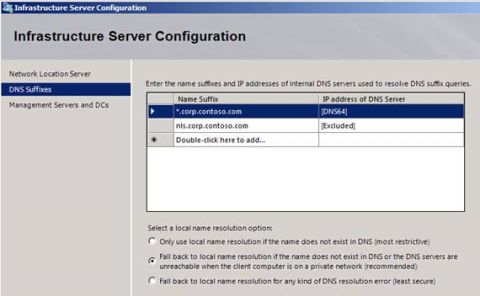

Рисунок 10 В мастере Настройка сервера инфраструктуры (Infrastructure Server Configuration) на странице Сервер сетевого расположения (Network Location Server) введите FQDN сервера Network Location Server (NLS). Клиент DirectAccess использует NLS для определения того, находится ли он в корпоративной сети или нет. Если клиент DirectAccess может подключиться к серверу NLS с помощью SSL, он считает, что находится в корпоративной сети, и отключает свои компоненты DirectAccess клиента. Если клиент не может подключиться к серверу NLS через SSL соединение, он считает, что расположен за пределами корпоративной сети, и включает свои компоненты DirectAccess клиента и подключается к сети через UAG DirectAccess сервер. На рисунке 11 ниже видно, что URL адрес сервера NLS настроен. Можно нажать кнопку Подтвердить (Validate), чтобы подтвердить, что вы можете подключиться к NLS серверу. Как говорится на этой странице, рекомендуется использовать сервер сетевого расположения высокой доступности, поскольку, если HTTPS URL адрес недоступен, клиентское соединение будет отключено. Это важный момент и необходимо убедиться, что ваши NLS серверы постоянно доступны; в противном случае DirectAccess клиенты, перемещенные в корпоративную сеть, не смогут подключиться к основным ресурсам, таким как контроллеры домена, в зависимости от конфигурации. Рисунок 11 На странице Суффиксы DNS (DNS Suffixes) можно настроить DNS суффиксы для имен, которые должны отправляться по туннелю DirectAccess. Мастер DirectAccess автоматически настроит ключевые записи, но вы сможете добавлять записи при необходимости. Это интерфейс настройки для таблицы политики разрешения имен (Name Resolution Policy Table - NRPT), который используется клиентом DirectAccess для определения того, какие имена нужно разрешать в имена ресурсов в корпоративной сети, а какие имена должны разрешаться в форме ресурсов, доступных в интернете. Для подробной информации о том, как DirectAccess клиенты используют NRPT, смотрите посты на блоге Тома Шиндера по теме The Edge Man Blog здесь. Снизу на этой странице есть три опции, определяющие то, как разрешение имен должно выполняться в случае сбоя запроса на имя, как показано на рисунке 12. Сюда включены следующие опции:

Здесь следует отметить, что 'разрешение локальных имен (local name resolution)' относится к именам с одним ярлыком (single-label names). Если сбой запроса происходит для FQDN, то здесь нет возможности использования аварийной системы разрешения имен. Том рассказывает об этом подробно в своих постах на блоге, поэтому если вам нужна подробная информация, обязательно перейдите по вышеуказанной ссылке.

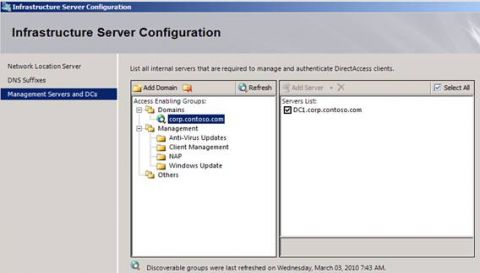

Рисунок 12 На странице серверов управления и контроллеров домена (Management Servers and DCs) можно указывать, какие машины являются серверами управления и контроллерами домена, которые должны быть доступны для DirectAccess клиентов при подключении DirectAccess клиента через DirectAccess IPsec туннели из интернета. Обратите внимание, что мастер UAG DirectAccess автоматически обнаруживает контроллеры домена, как показано на рисунке 13 ниже. Если вам нужно добавить дополнительные домены или серверы (например, SCCM или другие серверы управления), вы можете воспользоваться кнопками Добавить сервер (Add Server) или Добавить домен (Add Domain). Важным моментом здесь является то, что машины, перечисленные на этой странице, будут доступны через туннель инфраструктуры. Клиент DirectAccess создает туннель инфраструктуры до того, как пользователь входит в систему, используя сертификат компьютера и проверку подлинности NTLMv2 с учетной записью компьютера в Active Directory. Туннель инфраструктуры является двунаправленным, поэтому клиент DirectAccess будет доступен из корпоративной сети, и если сотрудникам ИТ необходимо подключиться к клиенту для управления или контроля, они смогут это сделать через туннель инфраструктуры, даже если пользователи не вошли в систему своих компьютеров. Для получения такого подключения есть дополнительные требования, но эти проблемы мы обсудим в следующих статьях.

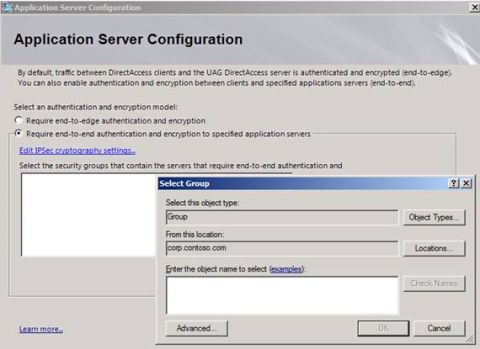

Рисунок 13 Итак, мы практически закончили. Последним шагом будет настройка серверов приложений (Application Servers). Нажмите кнопку Изменить (Edit) в разделе серверов приложений (Application Servers), как показано на рисунке 14, чтобы выбрать серверы приложений, которым может потребоваться дополнительная проверка подлинности и шифрование.

Рисунок 14 На странице настройки серверов приложений (Application Server Configuration) у вас есть две опции:

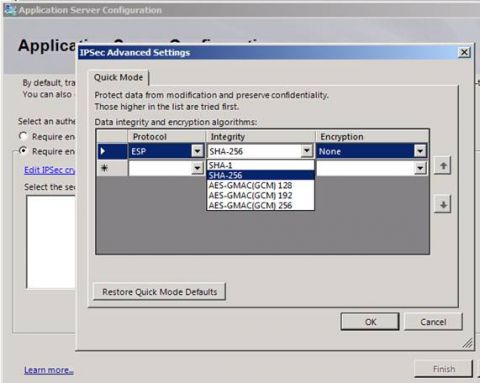

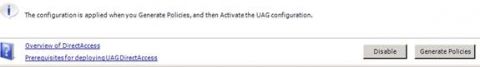

Рисунок 15 Когда вы нажимаете на ссылку Изменить параметры шифрования IPsec (Edit IPsec cryptography settings), вы сможете увидеть стандартные параметры IPsec для туннеля внутренних подключений между DirectAccess клиентом и защищенными серверами корпоративной сети. Обратите внимание на рисунке 16, что ESP является протоколом по умолчанию, SHA-256 используется в протоколе целостности (протоколе хэша), а также используется NULL шифрование. NULL шифрование используется по умолчанию, чтобы промежуточные устройства в вашей корпоративной сети могли выполнять проверку подключений при необходимости. Как и в случае с алгоритмом хэширования, этот тип шифрования вы тоже можете менять. Рисунок 16 Когда все готово, нажмите кнопку Создать политики (Generate Policies), рисунок 17, и объекты GPO и параметры будут настроены мастером. После этого можно нажать кнопку, чтобы развернуть объекты GPO (мастер UAG делает это автоматически, но при желании вы можете сделать это самостоятельно). Не забудьте активировать конфигурацию после развертывания объектов GPO; я забыла это сделать, после чего мне пришлось искать проблему, так как мое подключение не работало. Рисунок 17 ЗаключениеВ этой статье мы рассмотрели мастер UAG DirectAccess, а также имеющиеся в нем опции. Хотя мастер UAG DirectAccess делает основную часть тяжелой работы за вас, в процессе настройки есть еще масса работы, которую вам необходимо делать для машин заднего плана. Настройка этих устройств заднего плана не является сложной, но все эти настройки должны быть выполнены, прежде чем ваше решение DirectAccess сможет работать. В следующей части этого цикла мы поговорим об этой инфраструктуре заднего плана и рассмотрим все требования, а также убедимся, что эти настройки не столь сложны, как может показаться.

Теги:

Forefront, UAG DirectAccess.

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|