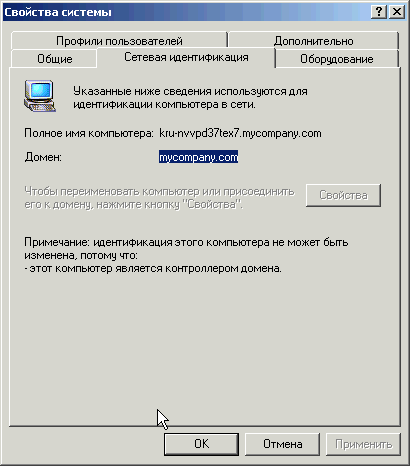

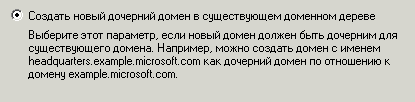

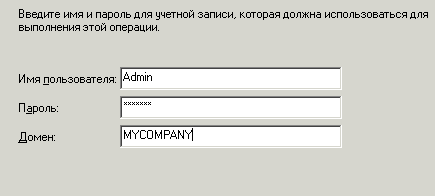

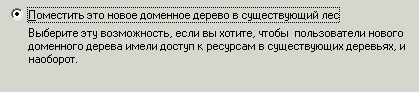

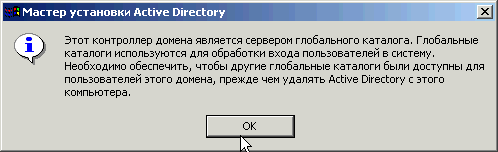

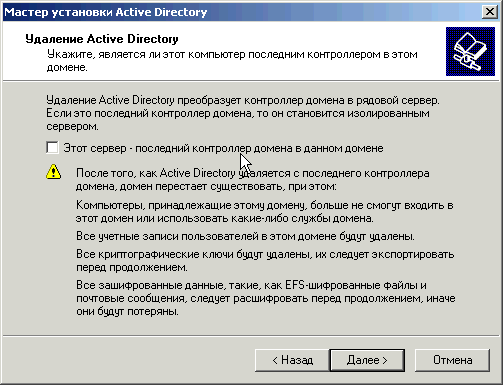

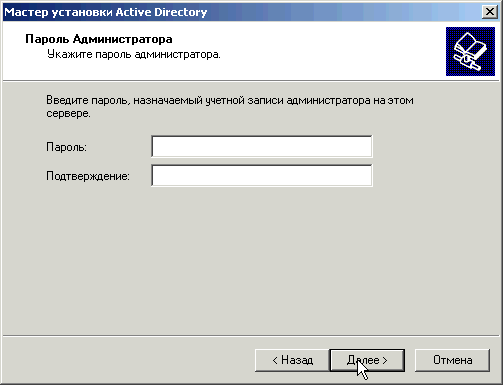

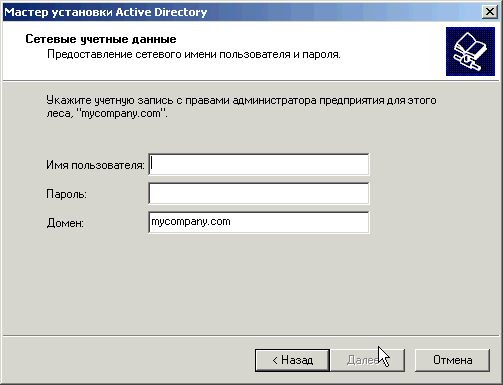

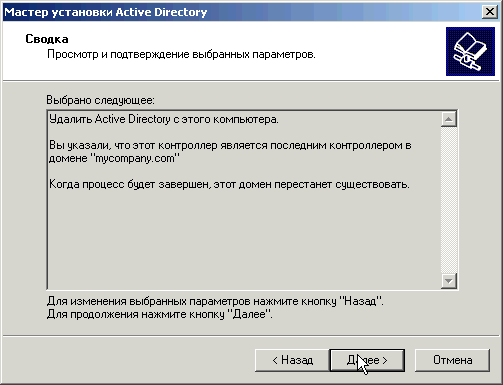

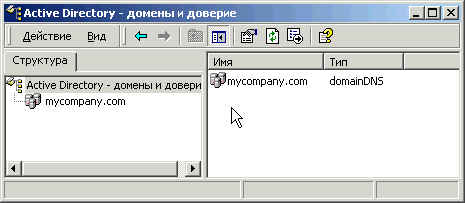

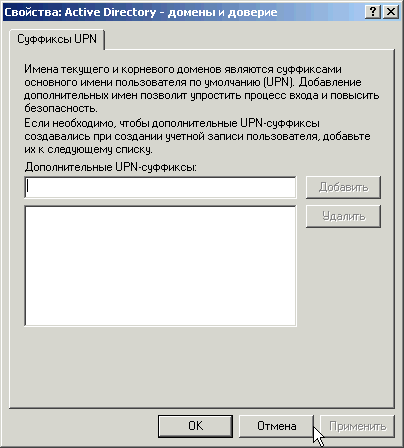

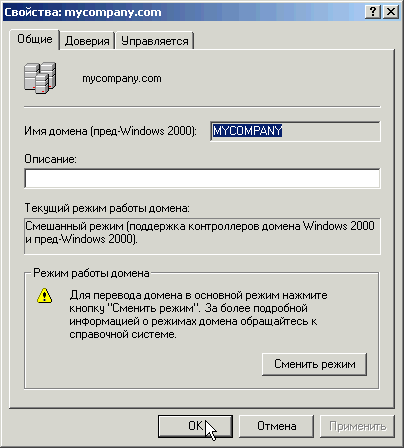

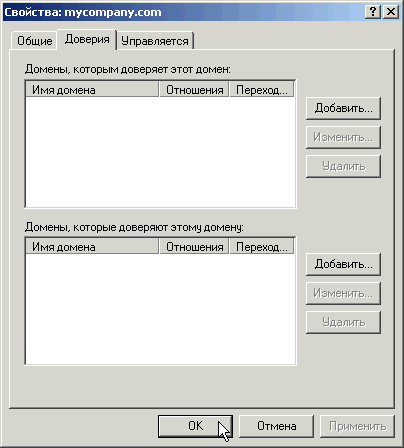

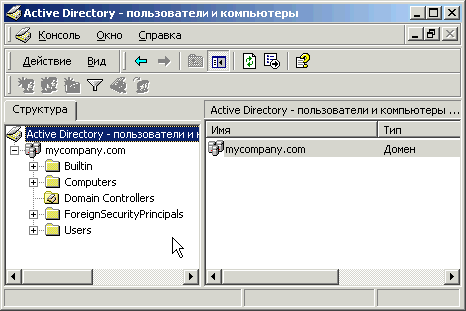

Подключение рабочих станций и рядовых серверовСерверы и рабочие станции (клиентские компьютеры) включаются в домен Windows 2000 аналогично тому, как это делается в Windows NT 4.0. При этом используется оснастка Active Directory пользователи я компьютеры. Практически это мы увидим позже. Компьютерам нужно указать IP-адрес хотя бы одного DNS-сервера для того, чтобы они могли находить контроллеры домена. IP-адрес DNS-сервера может передаваться клиентам автоматически при помощи DHCP (подробно о DHCP мы говорили на предыдущих уроках) или задаваться вручную. Системы Windows NT 4.0 и Windows 9x используют для поиска контроллеров домена службу WINS, которую нужно установить, если в доменах Windows 2000 должны работать эти клиенты. Если на клиентах установлен Active Directory Client и применяется только TCP/IP, то ставить WINS необязательно. Учетные записи для компьютеров можно создавать заранее (с помощью оснастки Active Directory пользователи и компьютеры) или в процессе подключения компьютера к домену. Для подключения компьютера с Windows 2000 к домену необходимо осуществить следующие действия: * В оснастке Система (System) на панели управления или по нажатию правой кнопкой мыши на значке Мой компьютер (My Computer) на рабочем столе выбрать команду Свойства (Properties) контекстного меню. * Перейти на вкладку Сетевая идентификация (Network Identification) и нажать кнопку Свойства * В ставшем доступном текстовом поле ввести полное DNS-имя домена, к которому следует подключиться, например, mycopany.com и нажать кнопку ОК. * Ввести имя и пароль учетной записи в домене, имеющей полномочия на подключение компьютеров к домену. Если имеется созданная предварительно учетная запись для данного компьютера, ввести соответствующие значения. Если нужно создать учетную запись "на лету", ввести данные пользователя, имеющего разрешение на создание объектов в стандартном контейнере Computers. В любом случае можно использовать учетную запись администратора домена. В случае успешного выполнения операции подключения компьютера к домену появляется соответствующее сообщение. * нажав кнопку Да (Yes) в ответ на появляющееся сообщение, перезагрузить компьютер. Другие варианты установки контроллера доменаВключение в домен дополнительных контроллеровСоздание дополнительных контроллеров домена также выполняется при помощи мастера установки Active Directory: 1. Регистрируйтесь в системе как Администратор. 2. Запускаете программу DCpromo и нажимаете кнопку Далее. 3. Для данного варианта установки следует установить переключатель Добавочный контроллер домена в существующем домене (Additional domain controller for an existing domain) и нажать кнопку Далее. 4. Вводите имя, пароль и полное DNS-имя домена для пользовательской записи с административными правами в домене (это может быть член группы Администраторы или пользователь, имеющий права на подключение компьютеров к домену). 5. Вводите полное DNS-имя существующего домена; при этом можно выбрать домен из списка существующих, нажав кнопку Обзор (Browse). 6. В следующих окнах мастера указываете дополнительные параметры (местоположение базы данных Active Directory, журналов регистрации событий, реплицируемого системного тома, а также пароль администратора для восстановления службы каталогов). 7. В появляющемся окне сводки проверьте правильность параметров и нажмите кнопку Далее и начнется процесс повышения роли сервера. После перезагрузки компьютер будет работать как один из контроллеров указанного домена Примечание Если на сервере до начала процесса повышения роли была установлена служба DNS, то она полностью конфигурируется с использованием записей основного DNS-сервера. Таким образом, легко получить резервный DNS-сервер, повысив отказоустойчивость сети. При этом предпочтительнее, если зоны DNS хранятся в Active Directory Добавление к дереву дочерних доменовСоздать в существующем дереве дочерний (подчиненный) домен также можно с помощью мастера установки Active Directory: 1. Запустите программу Dcpromo. 2. Установите переключатель Контроллер домена в новом домене. 3. Введите полное DNS-имя существующего домена, который будет родительским для создаваемого домена, например, mycompany.com. 4. Введите краткое имя нового дочернего домена, например, finance. Тогда полное имя создаваемого домена будет finance.mycompany.com. 5. Введите или подтвердите NetBIOS-имя для нового домена. 6. Введите имя, пароль и название домена для учетной записи, имеющей административные полномочия в родительском домене. 7. Укажите дополнительные параметры (местоположение базы данных Active Directory и т. д.). 8. После проверки всех заданных параметров нажмите кнопку Далее - и начнется процесс повышения роли сервера. После перезагрузки компьютер будет работать как первый контроллер домена в новом дочернем домене Создание нового дерева в лесеПроцесс создания новых деревьев в существующем лесе аналогичен описанной выше процедуре создания дочерних доменов. Отличий совсем немного: запустите мастер установки Active Directory, установите переключатель Контроллер домена в новом домене, укажите, что новый домен является первым доменом в новом дереве существующего леса (переключатель Создать новое доменное дерево), а затем введите полное DNS-имя нового дерева, например, new-corp.com (это имя не должно быть смежным ни с одним: из деревьев, существующих в выбранном лесе), и NetBIOS-имя нового домена. После установки Active Directory и перезагрузки компьютер начнет работать как первый контроллер домена в новом дереве, при этом новый домен будет связан доверительными отношениями с корневыми доменами существующих деревьев. Понижение контроллера доменаДля того чтобы превратить контроллер домена в рядовой сервер, также используется утилита DCPromo, т. е. мастер установки Active Directory. Процесс понижения роли контроллера домена имеет ряд особенностей, связанных с количеством контроллеров в домене (доменах) и их функциями. Если понижается контроллер домена, являющийся сервером глобального каталога, то будет выдано предупреждение. Его можно проигнорировать в двух случаях - если контроллер домена - единственный и уничтожается вся доменная структура; - если в лесе имеются другие контроллеры, выполняющие эту функцию. В противном случае нужно назначить сервером глобального каталога другой контроллер домена и выполнить репликацию, после чего можно снова запускать мастер установки Active Directory. Кроме того, мастеру установки Active Directory необходимо указать, является ли контролер домена последним в домене. Если флажок Этот сервер - последний контроллер домена в данном домене (This server is the last domain controller in the domain) остается сброшенным (т. е. контроллер домена становится рядовым сервером), то в следующем окне нужно указать и подтвердить пароль администратора на выбранном компьютере. Если же флажок установить (т. е. контроллер домена становится изолированным сервером, и домен полностью уничтожается), то в следующем окне нужно указать имя пользователя с правами администратора предприятия для этого леса, пароль и имя домена, а затем пароль, назначаемый администратору компьютера. Выводится окно сводки, в котором можно проверить правильность выполняемых действий. После нажатия кнопки Далее начинается сам процесс понижения роли сервера. После появления сообщения об удалении Active Directory с компьютера нужно перезагрузиться. Переключение домена в основной режимДомены Windows 2000 могут находиться в двух режимах Смешанный режим (mixed mode) Смешанный режим позволяет сосуществовать контроллерам доменов, работающим с программным обеспечением как Windows 2000, так и Windows NT более ранних версий. В этом режиме включены некоторые возможности Windows NT Server более ранних версий и отключены некоторые возможности Windows 2000 Server. Основной режим (native mode) Все контроллеры работают с программным обеспечением Windows 2000 Server. По умолчанию домены создаются в смешанном режиме. В этом режиме в состав доменов могут входить BDC-контроллеры Windows NT 4.0. После того как все BDC-контроллеры будут обновлены или удалены, можно переключить домен в основной режим. Примечание Множественная репликация (multi-master replication) между контроллерами домена в Windows 2000 выполняется всегда, даже в смешанном режиме При переходе в основной режим в домене не должно быть BDC-контроллеров. После переключения в этот режим уже нельзя вернуться в смешанный режим и добавлять к домену контроллеры, работающие с программным обеспечением, отличным от Windows 2000 Server. Как осуществить переключение режима работы домена мы увидим немного позже. Переход к Active DirectoryActive Directory имеет множество достоинств, однако, это весьма значительное изменение в существующих технологиях. Как же внедрить новое средство? С одной стороны, многие службы каталогов уже существуют, и имеются средства для их переноса в Active Directory. Для многих организаций самой важной из уже используемых каталогов является служба каталога Exchange, поэтому компания Microsoft предлагает утилиту Active Directory Connector (ADC) для Exchange 5.x, упрощающую миграцию. Кроме этого, в большинстве организаций переход от Windows NT 4.0 к Windows 2000 не произойдет мгновенно и займет некоторое время. Поэтому важно иметь возможность совместного использования в одном домене обеих операционных систем. Для клиентов Windows NT 4.0 домен Windows 2000 выглядит как обычный домен Windows NT 4.0, для клиентов Windows 2000 как домен Windows 2000. Для реализации такой возможности Контроллер домена Windows 2000 Server может эмулировать РDС-контроллер Windows NT Server 4.0. BDC-контроллеры в таком домене выполняют репликацию с контроллера домена Windows 2000 Server так, будто это традиционный PDC-контроллер. Нужно понимать, что за этим стоит: для перехода от домена Windows NT Server 4.0 к домену Windows 2000 Server необходимо сначала обновить существующий PDC-контроллер, чтобы он смог загрузить в Active Directory имеющуюся учетную информацию (учетные записи пользователей, компьютеров и т. д.). Затем, по мере необходимости, можно обновить до Windows 2000 другие BDC-контроллеры, рядовые (member) серверы и клиентов. В домене Windows 2000, в который входят BDC-контроллеры Windows NT 4.0, репликацию системного тома SYSVOL нужно настраивать дополнительными средствами/поскольку контроллеры домена на базе Windows 2000 не реплицируют эту информацию на BDC-контроллеры. При переходе к Windows 2000 Server можно также пересмотреть существующую структуру домена. Лучше иметь меньшее число доменов, и, поскольку Active Directory позволяет использовать домены больших размеров, можно объединить несколько доменов в один. Если новый домен получится слишком большим, могут появиться проблемы с трафиком при репликации, однако с меньшим числом доменов все равно справиться легче. Кроме того, Windows 2000 Server позволяет делегировать административные функции на уровне учетных записей, входящих в организационную единицу внутри домена, а не только на уровне домена. Наконец, имеет смысл потратить больше времени на проектирование доменов и пространств имен внутри каждого домена. В среде Windows NT Server 4.0 во многих организациях домены "размножались" без должного контроля, что приводило к запутанной системе имен и доверительных отношений. При использовании Active Directory создание эффективной структуры "с нуля" окупится в дальнейшем простотой администрирования сети. Администрирование доменов в Active Directory. Часть I. Доверительные отношения - оснастка Active Directory and TrustedПочему назван этот раздел - Администрирование доменов в Active Directory. Часть I? Потому как в этом разделе мы рассмотрим только вопрос доверительных отношений между доменами. После установки контроллера домена в меню Пуск|Программы|Администрирование появится целый ряд оснасток Active Directory: В сегодняшнем уроке нас интересует оснастка Active Directory домены и доверие (Active Directory Domains and Trusts). Скажем несколько слов о доверительных отношениях. Принципиальное отличие доменов Windows 2000 от доменов Windows NT 4.0 заключается в том, что все домены Windows 2000 связаны между собой транзитивными доверительными отношениями, созданными с использованием протокола Kerberos, о нем мы поговорим позже. Эти отношения устанавливаются по умолчанию, автоматически, и являются двунаправленными. Под транзитивностью подразумевается тот факт, что все домены в дереве доверяют друг другу: т. е. если домен А доверяет домену Б, а домен Б доверяет домену В, то домен А также доверяет домену В. Такой подход упрощает администрирование доменов при сохранении высокого уровня безопасности. В Windows 2000 помощью оснастки Active Directory домены и доверие администратор может просматривать все деревья доменов в лесу и управлять доменами, а также устанавливать доверительные отношения между доменами и настраивать режим работы домена (смешанный, mixed, или основной, native). Данная оснастка позволяет конфигурировать дополнительные суффиксы основных имен пользователей (User Principal Name, UPN) для всего леса, которые облегчают пользователям процесс регистрации в Active Directory. Суффиксы основных имен пользователей соответствуют стандарту RFC 822, принятому в Internet. Иногда их называют почтовыми адресами. По умолчанию суффикс леса совпадает с его DNS-именем. Оснастку Active Directory домены и доверие можно запустить стандартным способом, подключив ее к консоли управления ММС, либо выбрав команду Пуск|Программы|Администрирование|Active Directory домены и доверие (Start|Programs|Administrative Tools|Active Directory Domains and Trusts). После загрузки оснастки Active Directory домены и доверие появляется окно, показанное на рисунке. Для добавления дополнительных суффиксов UPN необходимо выполнить следующее: 1. Указать корневой узел оснастки Active Directory домены и доверие и нажать правой кнопкой мыши. В появившемся контекстном меню выбрать команду Свойства (Properties). 2. В открывшемся окне диалога введите дополнительные суффиксы UPN, нажимая кнопку Добавить (Add). Изменение режима работы домена Как мы уже указывали ранее, домены Windows 2000 могут работать в одном из двух режимов: Смешанный режим (mixed mode) предполагает возможность одновременной работы контроллеров домена, основанных как на операционной системе Windows 2000 Server, так и на более ранних версиях Windows NT Server. Этот режим позволяет выполнять некоторые функции, характерные для более ранних версий Windows NT, и запрещает выполнение некоторых функций, характерных для Windows 2000. Основной режим (native mode) предполагает, что все контроллеры домена работают в операционной системе Windows 2000 Server, при этом все клиентские компьютеры должны иметь поддержку (установленный на них клиент) Active Directory (это касается систем Windows 9x и Windows NT 4.0). В этом режиме можно применять такие новые средства, как универсальные группы, вложенные группы и т. д. По умолчанию домен Windows 2000 начинает работать в смешанном режиме. При необходимости режим работы домена можно изменить на основной. Однако обратный переход невозможен. Для перехода к основному режиму необходимо: Указать домен, режим которого необходимо изменить, и нажать правую кнопку мыши. В открывшемся окне диалога выбрать команду Свойства. На вкладке Общие (General) окна свойств домена нажать кнопку Сменить режим (Change Mode). После изменения режима перезапустите контроллер домена Управление доверительными отношениямиДоверительные отношения, применявшиеся в сетях Windows NT 4.0, полностью поддерживаются в сетях Windows 2000. Они могут быть использованы для создания однонаправленного доверия между доменами Windows 2000 в дереве каталога и другими доменами, находящимися за границей вашего леса, которые могут быть образованы серверами Windows 2000, Windows NT 4.0 или более ранних версий. Это поможет поддерживать существующую инфраструктуру при переходе на сеть, полностью основанную на Active Directory. При создании нескольких доменов в одном дереве Active Directory автоматически устанавливаются междоменные двунаправленные доверительные отношения. Это значит, что пользователь может, зарегистрировавшись только в одном домене, получить доступ ко всем ресурсам всех доменов дерева. При объединении нескольких деревьев в лес между корневыми доменами каждого дерева также устанавливаются двунаправленные доверительные отношения. В этом случае необходимость дополнительной настройки доверительных отношений не возникает. Конфигурирование доверительных отношений требуется, если 1) Необходимо установить однонаправленные доверительные отношения (в случае, когда соображения безопасности заставляют исключить возможность общего использования каких-либо ресурсов компьютерной сети). 2) Возникла необходимость в установлении доверительных отношений между доменами, находящимися в различных лесах (организациях). 3) Должны быть установлены доверительные отношения между доменами Windows 2000 и Windows NT 4. Для образования однонаправленных доверительных отношений необходимо выполнить следующее: 1) Запустить оснастку Active Directory-домены и доверие. 2) Указать домен, который должен принять участие в однонаправленном доверительном отношении, и нажать правую кнопку мыши. В появившемся контекстном меню выбрать команду Свойства. 3) В окне свойств домена перейдите на вкладку Доверия (Trusts). Если другой домен, участвующий в отношении, должен стать доменом-доверителем (trusting), нужно нажать кнопку Добавить в группе Домены, которые доверяют этому домену (Domains that trust this domain). Если другой домен должен стать доверенным (trusted), нужно нажать кнопку Добавить в группе Домены, которым доверяет этот домен (Domains trusted by this domain). 4) В окне диалога Добавление домена-доверителя (Add Trusting Domain) или Добавление доверенного домена (Add Trusted Domain), соответственно, необходимо укащать имя второго домена, принимающего участие в однонаправленном доверительном отношении, пароль для регистрации в указанном домене и затем подтвердить его. После нажатия кнопки ОК появится окно сообщения о том, что доверительное отношение не может быть проверено, поскольку не установлена вторая половина доверительного отношения. 5) Установить в окне оснастки указатель мыши на домен, который является второй стороной в доверительном отношении и имя которого было указано ранее на вкладке Доверия, и нажать правую кнопку мыши. В появившемся контекстном меню выбрать команду Свойства. 6) Повторить шаги 3 и 4, имея в виду, что роль домена изменилась на противоположную: если первый домен был доверителем, то второй домен должен быть доверенным, и наоборот. После окончания конфигурирования нажать кнопку ОК. Появится окно сообщения об успешном создании однонаправленного доверительного отношения Для создания двунаправленного доверительного отношения между доменами, находящимися в различных лесах, следует повторить описанную выше процедуру, но поменять роли доменов. Тот домен, который был доверенным, должен стать доверителем, и наоборот. Для создания доверительного отношения между доменами Windows 2000 и Windows NT 4.0 действия нам уже знакомы: На главном контроллере (PDC) существующего домена Windows NT 4.0 с помощью утилиты User Manager for Domain (Диспетчер пользователей для домена) в меню Policies (Политики)->Trust Relationships (Доверительные отношения) добавить в список Trusting Domains (Домены-доверители) необходимые данные. Теперь домен Windows 2000 доверяет существующему домену Windows NT 4. Однако конфигурирование доверительного отношения не завершено до тех пор, пока домен, основанный на Windows 2000 Server, не подтвердит пароль. Для этого на контроллере домена Windows 2000 запускается оснастка Active Directory - домены и доверие. Указывается имя домена-доверителя и в окне свойств домена на вкладке Доверия по нажатию кнопки Добавить, расположенной рядом со списком Домены, которым доверяет этот домен, ввести имя существующего главного контроллера домена Windows NT 4.0 и тот же пароль, что был введен ранее. По нажатию ОК, откроется окно сообщения об успешности завершения установки доверительного отношения. Для проверки доверительного отношения зарегистрируйтесь на компьютере, входящем в домен Windows 2000, под учетной записью пользователя, существующей на главном контроллере домена Windows NT 4.0. Если этот шаг завершился успешно, доверительное отношение установлено правильно Таким образом, мы с вами научились способам установки контроллеров домена, а далее займемся процессом управления его работой. Администрирование доменов в Active Directory. Часть II. Оснастка Active Directory Users and Computers. Локальные и глобальные группыГлавной задачей сети - управлением общими ресурсами сети в Windows 2000 "занимается" оснастка Active Directory Users and Computers (Active Directory пользователи и компьютеры) предназначена для управления пользователями, группами, очередями печати и другими объектами каталога Active Directory. Этот инструмент позволяет создавать объекты, настраивать их атрибуты и выполнять с ними ряд других операций. Оснастка Active Directory пользователи и компьютеры работает на контроллере домена под управлением Windows 2000 Server; оснастка не устанавливается на изолированных серверах или рабочих станциях. Работа этого инструмента возможна на рядовом сервере (member server), являющемся членом домена, и на компьютере с Windows 2000 Professional, входящем в домен Windows 2000: для этого на них необходимо установить пакет административных оснасток Windows 2000 Administrative Tools. Оснастку Active Directory пользователи и компьютеры можно запустить изолированно в консоли ММС или из меню Пуск|Программы|Администрирование. В открывшемся окне вы можете видеть встроенные папки со сгруппированными определенными объектами каталога, играющие важную роль в управлении Active Directory, такие как Builtin, Computers, System, Users и Domain Controllers. Давайте рассмотрим содержимое каждое из этих папок отдельно.

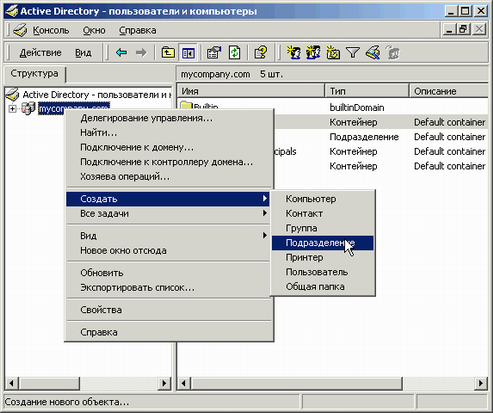

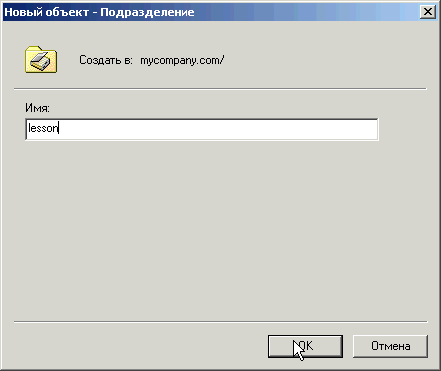

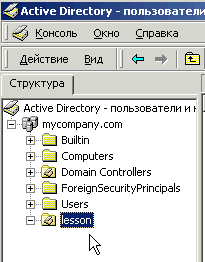

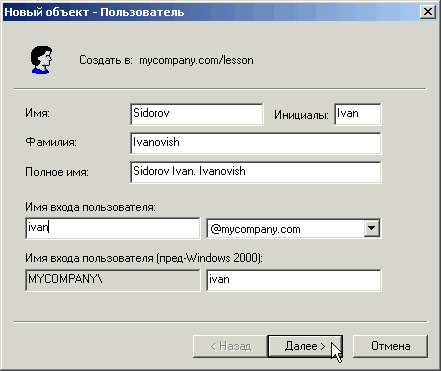

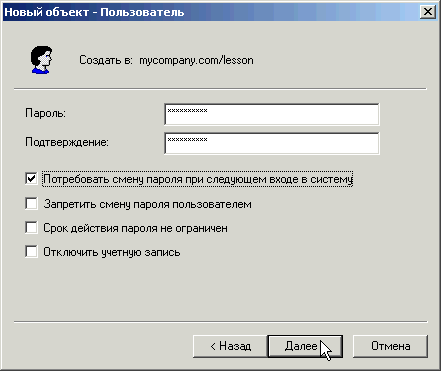

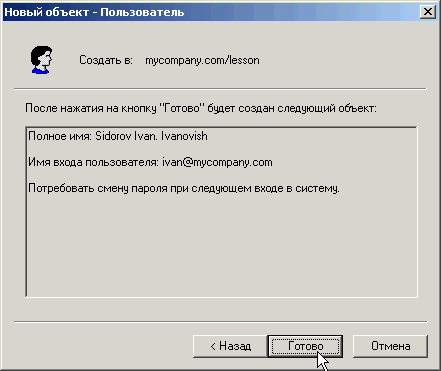

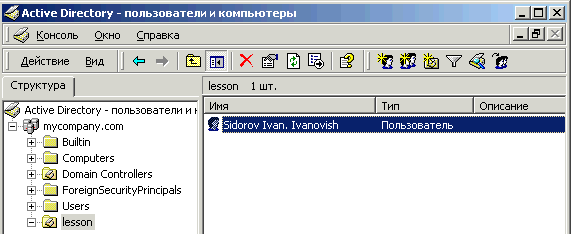

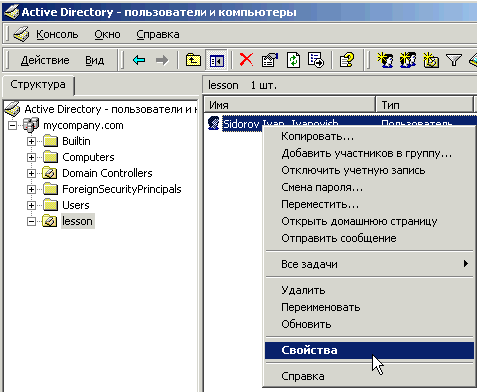

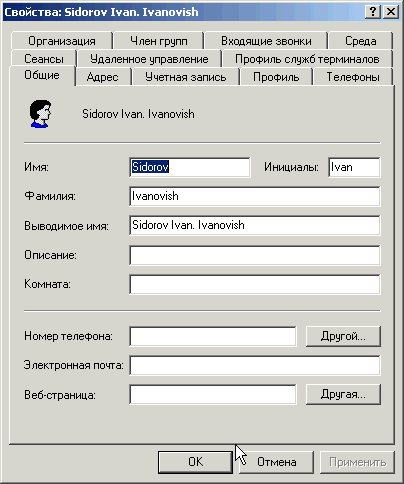

Примечание Следует отметить такую деталь: если контроллер домена на базе русской версии Windows 2000 Server ставился "с нуля", то имена групп и встроенных пользователей будут выводиться по-русски. Если же этот контроллер ставился как дополнительный контроллер (реплика) и база данных Active Directory реплици-ровапась с американской версии Windows 2000 Server, то имена выводятся по-английски. Перейдем к практике, и рассмотрим основные принципы создания и управления объектами Active Directory Создание подразделения (организационной единицы)Для создания подразделения, или организационной единицы (Organizational Unit, OU) необходимо выполнить следующее: 1. Выбрать объект типа "домен" и нажать правую кнопку мыши. В появившемся меню выбрать команду Создать|Подразделение (New|Organizational Unit) либо нажать кнопку Создание нового подразделения в текущем контейнере (Create a new organizational unit in a current container) на панели инструментов. 2. В открывшемся окне указать имя создаваемого подразделения и нажать кнопку ОК. В результате в выбранном вами домене будет создано подразделение с заданным именем. В дальнейшем внутри него можно создать вложенные подразделения. Создание учетной записи пользователяТеперь посмотрим, как создаются в домене учетные записи пользователей, например пользователя с идентификатором Sidorov: 1. Сначала необходимо указать подразделение, в котором вы хотите создать учетную запись, и нажать правую кнопку мыши. В появившемся меню выберите команду Создать|Пользователь. 2. В появившемся окне диалога Новый объект Пользователь (New Object User) в поле Имя входа пользователя (User logon name) следует указать идентификатор, в поле Имя (First name) - имя пользователя, в поле Фамилия (Last name) - фамилию пользователя, в поле Полное имя (Full name) автоматически появятся имя и фамилия пользователя. При необходимости содержимое последнего поля можно откорректировать. После ввода всей необходимой информации в следующем окне в полях ввода Пароль (Password) и Подтверждение (Confirm password) необходимо задать пароль учетной записи пользователя. 3. Если вы не хотите, чтобы пользователь принудительно сменил пароль при первой регистрации в сети, нужно сбросить флажок Потребовать смену пароля при следующем входе в систему (User must change password at next logon). 4. В случае, если пользователь может не изменять пароль в течение неограниченного времени, нужно установить флажок Срок действия пароля не ограничен (Password never expires). 5. Установленный флажок Запретить смену пароля пользователем (User cannot change password) запрещает пользователю самостоятельно изменять свой пароль. 6. Если только что созданная учетная запись по каким-либо причинам должна быть заблокирована, необходимо установить флажок Отключить учетную запись (Account disabled). 7. В итоге настройки создаваемой учетной записи в окне диалога, запрашивающего подтверждение правильности выполняемого действия, нажимаем кнопку Готово (Finish). И в результате в подразделении будет создана учетная запись пользователя с именем Sidorov Если необходимо ввести какую-либо дополнительную информацию о пользователе или осуществить изменения уже существующих настроек достаточно выбрать учетную запись этого пользователя и, нажав правой кнопкой мыши, в появившемся меню выбрать Свойства. Внести затем все необходимые изменения и нажать кнопку ОК.

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|