В первой части этой статьи мы рассмотрели, как вы можете использовать BitLocker, а также некоторые подводные камни, которых следует опасаться, перед тем как воспользоваться его возможностями. Во второй части мы рассмотрим BitLocker с точки зрения Active Directory, а также взглянем на BitLocker и настройку TPM с помощью политики групп Group Policies, а также как осуществлять восстановление ключей. ОграниченияЯ думаю, что можно смело сказать, что в среде, использующей в своей основе Active Directory, BitLocker является наиболее часто используемым сценарием. Благодаря использованию BitLocker в среде Active Directory, вы получаете все преимущества BitLocker вместе с безопасностью, масштабируемостью и работоспособностью, которыми обладает Active Directory. Но, перед тем, как начать, вы должны знать о некоторых ограничениях:

Необходимые условияПеред тем, как мы приступи, давайте также рассмотрим на условия, которые должны быть соблюдены, для подключения контроля над BitLocker из Active Directory. Вы должны расширить схему в Active Directory

Примечание: Во время написания этой статьи пакет обновления Service Pack 2 для операционной системы Windows Server 2003 внес изменения в RTM. SP2 не включает в себя обновления схемы для BitLocker. Вам по-прежнему необходимо будет запустить сценарий для расширения схемы BitLocker schema extension script, о котором рассказывается в этой статье после того, как вы установите пакет обновления SP2 для вашей операционной системы Windows Server 2003. Необходимые сценарииПришло время приступить к работе, поэтому давайте рассмотрим файлы, которые нам понадобятся для интеграции BitLocker с Active Directory на операционной системе Windows Server 2003: Следующие сценарии необходимы для того, чтобы ваша Active Directory на операционной системе Windows Server 2003 смогла работать с BitLocker.

Используйте следующие файлы для проверки конфигурации вашего BitLocker в Active Directory. Один из них мы будем использовать далее в нашей статье в одном из примеров.

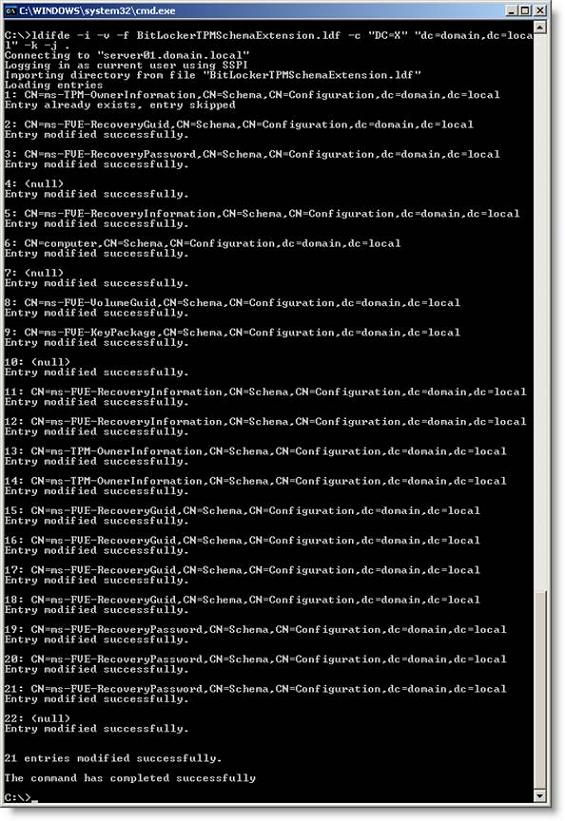

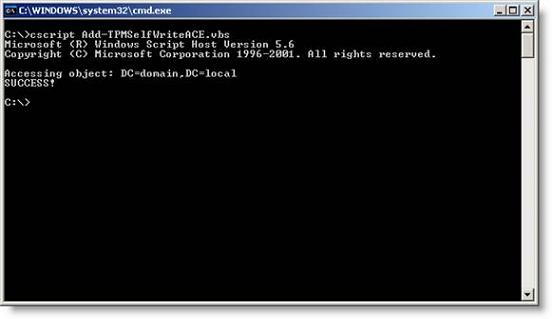

Расширение схемы в Active DirectoryПосле того, как вы соблюли все необходимые условия и проверили сценарии, вы готовы к расширению вашего Active Directory таким образом, чтобы информация о BitLocker и информация о восстановлении TPM recovery information хранилась в Active Directory. Это работает таким образом. Информация о восстановлении BitLocker recovery information хранится в дочернем объекте для объекта Computer в Active Directory, что значит, что объект Computer служит в качестве контейнера для одного или нескольких объектов BitLocker, связанных с соответствующим объектом Computer. Причина, по которой я упомянул один или несколько объектов BitLocker, заключается в том, что существует возможность иметь более одного пароля, связанного с компьютером с BitLocker. Например, если вы зашифровали более одного тома на одном компьютере. Название объекта для BitLocker recovery object имеет фиксированную длину в 63 символа, и содержит следующую информацию: <Object Creation Date and Time (дата и время создания объекта)><Recovery GUID>Это важно знать, если у вас с одним компьютером связано более одного ключа восстановления (recovery key), и вы по каким-либо причинам решите удалить один из ключей, например, по причине безопасности. Но на этом все не заканчивается. В объекте Computer хранится гораздо больше информации. Если вы являетесь счастливым обладателем компьютера с чипом TPM chip (Trusted Platform module) version 1.2, то вы также можете хранить информацию о восстановлении TPM в Active Directory. Однако, обратите внимание, что для одного компьютера можно присвоить только один пароль TPM. Когда происходит инициализация TPM, или когда вы меняете ваш пароль TPM, то он хранится в качестве атрибута того же самого объекта Computer, который используется BitLocker Давайте приступим к расширению схемы для объектов и атрибутов TPM и BitLocker.

Рисунок 1

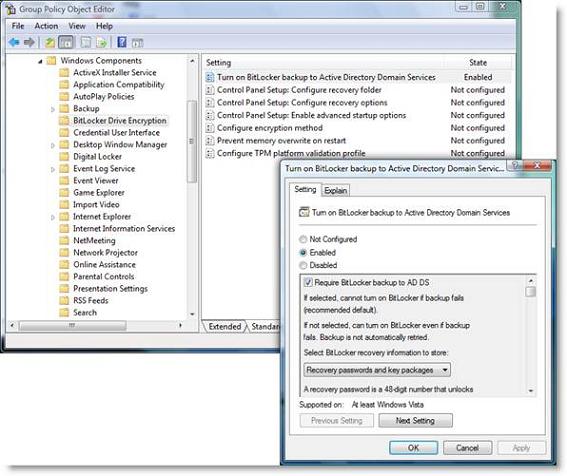

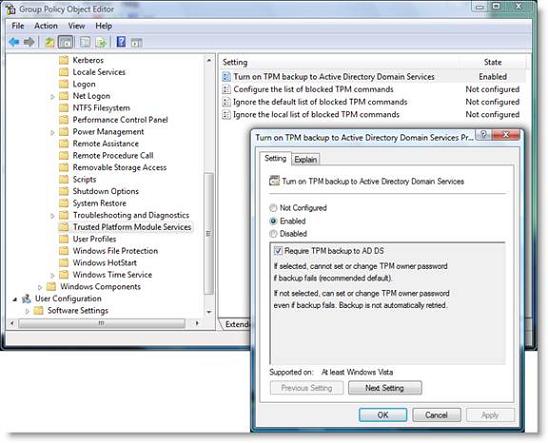

Рисунок 2 И что теперь. Теперь вы расширили схему в Active Directory, и теперь она готова к поддержке BitLocker и TPM. Теперь вы готовы изменить необходимые настройки политики группы для BitLocker и чипа TPM chip (если ваш компьютер поддерживает эту возможность). Примечание: За более подробной информацией по настройке объектов политики групп Windows Vista Group Policy Objects (GPO) в домене, вы можете обратиться к следующим статьям на нашнем сайте:

Рисунок 3

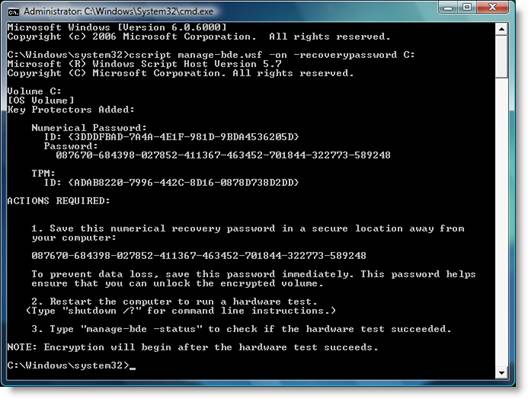

Рисунок 4 Проверка восстановления ключа в Active DirectoryПоследнее, что я сделаю – это покажу вам, как осуществлять шифрование централизованно, тогда мы также сможем убедиться, что была создана резервная копия ключа BitLocker recovery key, который используется клиентским компьютером Vista, который храниться в Active Directory. В нашем примере, мы используем утилиту командной строки BitLocker command line utility (manage-bde.wsf). Необходимо также отметить, что если вы хотите использовать графический интерфейс при настройке BitLocker и чипа TPM chip, то восстановление ключа по-прежнему будет поддерживаться. До тех пор, пока компьютер с операционной системой Vista является членом домена, который удовлетворяет необходимым требованиям, которые мы упоминали ранее, и пользователь, который выполняет работу, является администратором домена, то восстановление ключа пройдет тихо в фоновом режиме без вмешательства пользователя. Шифрование BitLocker с поддержкой TPM

Рисунок 5

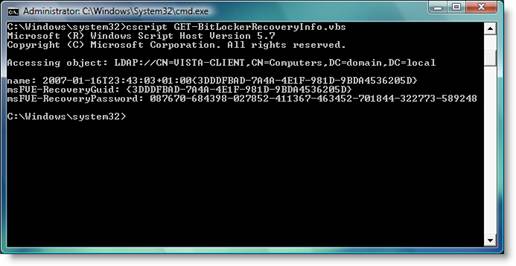

Обратите внимание на информация, представленную на рисунке 6 ниже соответствует ключу восстановления, который мы создали на предыдущем этапе, который представлен на рисунке 5.  Рисунок 6 ЗаключениеВ этой статье мы попытались объединить информацию из руководств и статей от компании Microsoft, и показали вам различные подходы для использования основных возможностей BitLocker. Эти две статьи ни в коей мере не покрыли все области. Их очень много. Но мы попытались воодушевить вас на получение информации, которая поможет вам продвинуться дальше и изучить все (а также некоторые скрытые) возможности BitLocker. BitLocker без сомнения превосходный инструмент для шифрования жесткого диска. У него много недостатков, таких как слабая предварительная аутентификация и недостаточная поддержка для многофакторной аутентификации (multi-factor authentication) (кроме поддержки TPM и USB ключа), а также BitLocker немного сложно настраивать. Если вам нужна лучшая многофакторная поддержка, то операционная система Vista поддерживает даже полное шифрование сервера, и тогда вам лучше использовать такие альтернативные инструменты, как SecureDoc от компании WinMagic. Но BitLocker это по-прежнему большой шаг вперед, по сравнению с тем, что мы видели у компании Microsoft и будет очень интересно увидеть следующую версию BitLocker, которая будет готова к выпуску в конце года.

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|