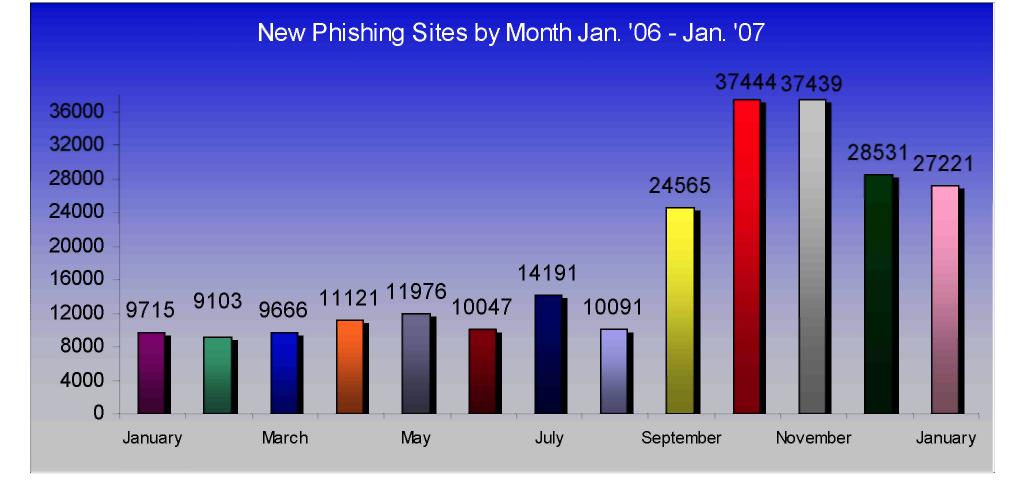

Фишинг-атаки – преступление 21-го века. Средства массовой информации ежедневно публикуют списки организаций, чьи клиенты подверглись фишинговым атакам. Как только фишеры разрабатывают новые приемы атак, бизнес реагирует на это разработкой новых средств обороны, защиты персональных данных своих клиентов, привлекает внешних экспертов по усилению защиты электронной почты. В свою очередь клиенты так же пытаются защититься от потока «официальных» писем и создают более строгие правила общения. В то время как многие организации вводят более строгие правила в фильтрации спама, они так же должны принимать проактивные меры в борьбе с фишингом. Понимая инструменты и методы, используемые криминалитетом, и анализируя возможные дыр в безопасности периметра, организации смогут заранее защититься от многих популярных и успешных направлений подобных атак. Данный курс будет посвящен описанию некоторых видов фишинга, что, надеюсь, позволит вам более успешно защищаться от них. Профессионалы в области безопасности и рядовые пользователи должны быть готовы к отражению подобных атак. ВведениеМошенничество 21-ого столетияВ течение столетий, воровство личности (воровство идентификационных данных) всегда высоко ценилось преступниками. Получая доступ к чьим-либо личным данным и исполняя затем роль законного пользователя, преступник может совершать анонимные преступления. Воровство идентификационных данных никогда не могло осуществиться более просто, чем в нынешнем электронном веке. Скрытый среди груд электронной макулатуры, совершающий обход многих из лучших сегодняшних антиспамовых фильтров, новый вектор нападения предназначен для воровства конфиденциальной личной информации. Профессиональные преступники теперь используют специально сформированные сообщения, чтобы заманить жертвы в западни, изначально разработанные для воровства электронного тождества пользователей. Название данного типа атак - Phishing (фишинг); процесс обмана или социальная разработка клиентов организаций для последующего воровства их идентификационных данных и передачи их конфиденциальной информации для преступного использования. Преступники для своего нападения используют spam или компьютеры-боты. При этом размер компании-жертвы не имеет значения; качество личной информации полученной преступниками в результате нападения, имеет значение само по себе. Phishing-мошенничества продолжают расти не только количественно, но и качественно с каждым месяцем. Phishing-атакам сегодня подвергается все большее число клиентов, массовая рассылка подобных писем идет на миллионы адресов электронной почты во всем мире. Более того, осуществляются целенаправленные атаки на определенные группы клиентов. Используя множество разновидностей атак, фишеры могут легко ввести в заблуждение клиентов для передачи их финансовых данных (например, номера платежной карты и пароля). В то время как спам был (и продолжает быть) раздражающим, отвлекая и обременяя его получателей, Phishing уже показал свой потенциал, причиняя серьезный ущерб данным и прямые потери из-за мошеннического перемещения валюты. В отчете за январь 2007 года по данным Anti-Phishing Working Group (www.anti-phishing.org ) приводятся следующие цифры:

Рисунок 1 Число новых фишинговых сайтов за период с января 2006 года по январь 2007 года Многие финансовые организации и большие компании, чей бизнес напрямую связан с Интернет ввели некоторые шаги к обучению своих клиентов пониманию проблемы Phishing, большинство организаций, сделали очень немногое для активной борьбы с фишерами. Однако стоит понимать, что существует много доступных инструментальных средств и методов для защиты от подобных атак. Обладая высоким уровнем защиты от фишинговых атак, организации получат немалую выгоду от сохранения лояльности своих клиентов. Phishing ХронологияСлово “phishing” первоначально исходит из аналогии, что ранние преступники Internet использовали почтовые приманки для паролей и финансовых данных множества пользователей Internet. Использование “ph” в терминологии частично потеряно в летописи времени, но наиболее вероятно связано с популярными хакерскими соглашениями об именах типа “Phreaks”, которые прослеживаются из истории хакерского движения, начиная от проблемы “phreaking” - взлом телефонных систем. Термин был впервые употреблен в 1996 году хакерами, захватившими управление учетными записями America Online (AOL) и похитившими пароли ничего не подозревающих пользователей AOL. Первое упоминание в Internet термина phishing было сделано в группе новостей alt.2600 hacker newsgroup в январе 1996, однако термин, возможно, использовался даже ранее в популярном хакерском информационном бюллетене "2600".[1] К 1996 взломанные учетные записи называли "phish", и к 1997 phish активно продавались между хакерами как форма электронной валюты. Самая ранняя цитата, относящаяся к phishing, была сделана в марте 1997: Жульничество называют 'phishing' - как в лове рыбы для вашего пароля, но записывается по буквам по-другому - сказал Татьана Го, вице-президент гарантии целостности он-лайн сервиса.[2] Через какое-то время, определение того, что составляет нападение phishing, было значительно расширено. Термин Phishing теперь включал не только получение подробностей учетной записи пользователя, но и доступ ко всем его личным и финансовым данным. Используя первоначально сообщения электронной почты для получения паролей и финансовых данных обманутых пользователей, теперь фишеры создали поддельные сайты, использовали троянские программы, и атаки типа man-in-the-middle data proxies . В данный момент использование сетевого мошенничества включает использование поддельных рабочих мест или предложений работы. Претенденты, соблазненные получением большого количества денег за выполнение очень небольшой работы, например, только создание нового счета в банке, перемещение через этот счет денег в банке и пересылку их как международный денежный перевод - классические примеры таких атак. Фактор социальной инженерииPhishing нападения полагаются на соединение методов технического обмана и факторов социальной инженерии. В большинстве случаев Phisher должен убедить жертву преднамеренно выполнить ряд действий, которые обеспечат доступ к конфиденциальной информации. В настоящее время фишеры активно используют популярность таких средств связи как электронная почта, web-страницы, IRC и службы мгновенной передачи сообщений (IM). Во всех случаях Phisher должен являться олицетворением доверенного источника (например, службы поддержки соответствующего банка и т.д.), чтобы внушить доверие жертве. До настоящего времени, самые успешные нападения Phishing осуществлялись по электронной почте - где Phisher исполняет роль уполномоченного лица (например, имитируя исходный адрес электронной почты и используя внедрение соответствующих корпоративных эмблем). Например, жертва получает электронную почту от support@mybank.com <mailto:support@mybank.com> (адрес - подменен) со строкой сообщения "модификация защиты", в котором ее просят перейти по адресу www.mybank-validate.info <http://www.mybank-validate.info> (имя домена принадлежит нападавшему, а не банку) и ввести его банковский PIN-код. Однако Phisher использует и много других методов социальной инженерии для того, чтобы заставить жертву добровольно отдать конфиденциальную информацию. Пример. Жертва считает, что ее банковская информация используется еще кем-то для осуществления незаконной сделки. В таком случае жертва попыталась бы войти в контакт с отправителем соответствующего электронного письма и сообщить ему о незаконности сделки и отменить ее. Далее, в зависимости от типа мошенничества, фишер попросил бы (или обеспечил бы сетевую "безопасную" web-страницу) для того, чтобы жертва могла ввести конфиденциальные подробности (типа адреса, номера кредитной карточки и т.д.), и полностью отменить сделку. В результате фишер получил бы достаточно информации, чтобы завершить реальную сделку.

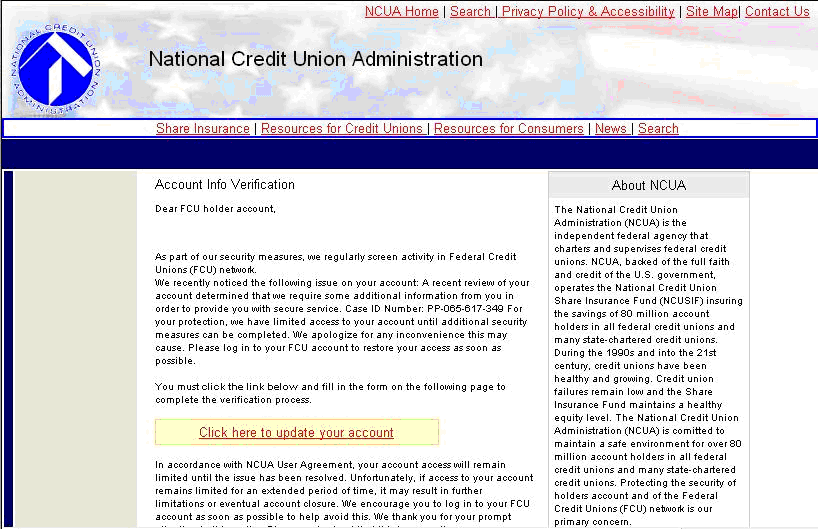

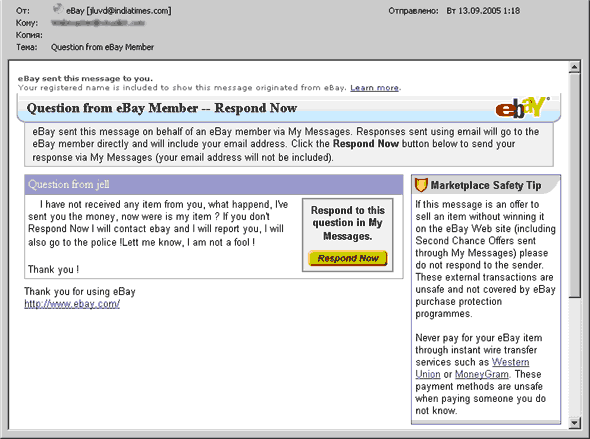

Рисунок 2 Пример фишингового письма Перейдя по указанной ссылке, жертва попадает на сайт (рис. 3)

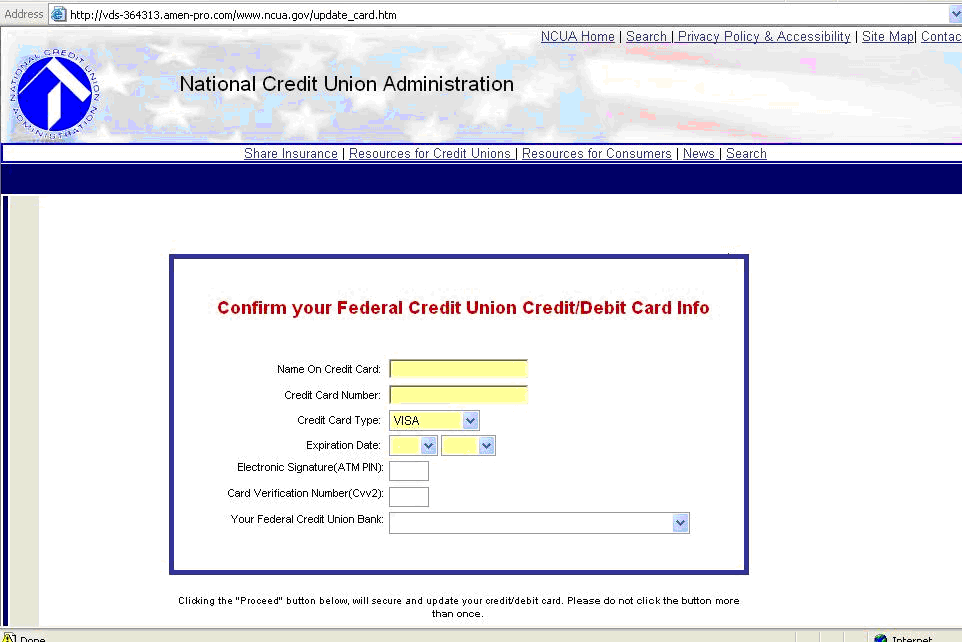

Рисунок 3 Страница фишингового сайта Однако данный сайт, несмотря на внешнюю полную схожесть с оригинальным, предназначен исключительно для того, чтобы жертва сама внесла конфиденциальные данные.

Рисунок 4 Пример с поддельным mail-адресом отправителя Под онлайн фишингом подразумевается, что злоумышленники копируют какие-либо сайты (наиболее часто это это Интернет-магизины онлайновой торговли). При этом используются похожие доменные имена и аналогичный дизайн. Далее все идет по отработанной схеме. Жертва, попадая в такой магазин, решает приобрести какой-либо товар. Причем число таких жертв достаточно велико, ведь цены в таком «несуществующем» магазине будут буквально бросовыми, а все подозрения рассеиваются ввиду известности копируемого сайта. Покупая товар, жертва регистрируется и вводит номер и прочие данные своей кредитной карты. Такие способы фишинга существуют уже достаточно давно. Благодаря распространению знаний в области информационной безопасности они постепенно превращаются в неэффективные способы «отъема денег».

Рисунок 5 Письмо только с одной фишерской ссылкой из многих правдивых Третий способ – комбинированный. Суть данного способа состоит в том, что создается поддельный сайт некоей организации, на который потом завлекаются потенциальные жертвы. Им предлагается зайти на некоторый сайт и там произвести некие операции самим. Причем, как правило, используются методы психологического воздействия.

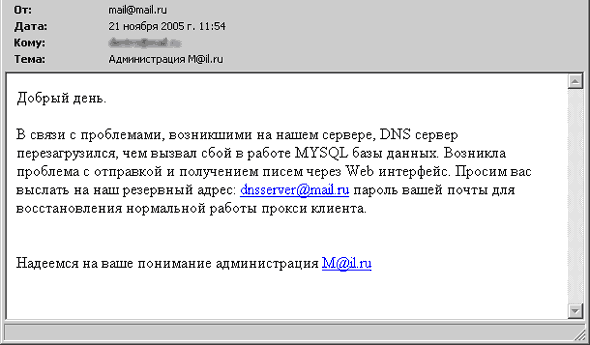

Рисунок 6 Образец фишингового письма пользователям почты Mail.ru Многочисленные предупреждения, практически ежедневно появляющиеся в Интернет, делают подобные методы мошенничества все менее и менее эффективными. Поэтому теперь все чаще злоумышленники прибегают к применению key-loggers – специальных программ, которые отслеживают нажатия клавиш и отсылают полученную информацию по заранее назначенным адресам. Если в конце прошлого года (по данным Лаборатории Касперского) появлялись одна-две подобные программы и порядка 10–15 распространявших их сайтов, то теперь эти показатели составляют 10 и 100 соответственно. Если же вы думаете, что фишинг-атаки актуальны лишь для дальнего зарубежья, то вы ошибаетесь. Первая попытка фишинга на территории СНГ была зарегистрирована в 2004 году. Жертвами ее стали клиенты московского Ситибанка. На Украине жертвами фишинговых атак стали клиенты «Приват-банка» и компании «Киевстар». Доставка фишингового cобщенияЭлектронная почта и SpamНаиболее распространены фишинговые атаки, проводимые с использованием электронной почты. Используя методы и инструментальные средства спамеров, фишеры могут создать специально созданные электронные сообщения миллионам законных адресов электронной почты в течение нескольких часов (или минут, используя распределенные бот-сети). Во многих случаях, списки адресов электронной почты, покупаются фишерами из тех же источников, что и спамерами. Используя известные недостатки в почтовом протоколе SMTP, фишеры способны создать электронные письма с поддельной строкой “Mail From:”. Заголовки в таком случае будут олицетворением любой выбранной ими организации. В некоторых случаях, они могут также установить поле "RCPT To:" на адрес выбранной ими электронной почты, вследствие чего любой ответ клиента на фишинговое письмо будет автоматически переслан фишеру. Ввиду все большего числа сообщений в прессе о фишинговых нападениях, все больше клиентов опасается посылать конфиденциальную информацию (типа паролей и PIN-кода) по электронной почте, однако такие нападения все еще эффективны. Методы, используемые фишерами при работе с электронной почтой:

Фишинг-атаки с использованием web-контентаВсе более и более популярный метод фишинг атак заключается в использовании злонамеренного содержания web-сайта. Это содержание может быть включено в сайт фишера, или сторонний сайт. Доступные методы доставки контента включают:

Фальсифиция рекламных банеровРеклама с помощью банера - очень простой метод фишинга. Он может использоваться для переадресации клиента к поддельному сайту организации.

Рисунок 7 Пример рекламного баннера IRC и передача IM-сообщенийСравнительно новым является использование IRC и IM-сообщений. Однако, вероятно, этот способ станет популярной основой для фишинг-атак. Так как эти каналы связи все больше нравятся домашним пользователям, и вместе с тем в данное ПО включено большое количество функциональных возможностей, то количество фишинг-атак с использованием этих технологий будет резко увеличиваться. Вместе с тем необходимо понимать, что многие IRC и IM клиенты учитывают внедрение динамического содержания (например графика, URL, мультимедиа и т.д.) для пересылки участниками канала, а это означает, что внедрение методов фишинга является достаточно тривиальной задачей. Общее использование ботов[3] во многих из популярных каналов, означает, что фишеру очень просто анонимно послать ссылки и фальсифицировать информацию предназначенную потенциальным жертвам. Использование троянских программВ то время как среда передачи для фишинг-атак может быть различна, источник атаки все чаще оказывается предварительно скомпрометированным домашним ПК. При этом как часть процесса компрометации используется установка троянского ПО, которое позволит фишеру (наряду со спамерами, программными пиратами, DDoS ботами и т.д.) использовать ПК как распространителей вредоносных сообщений. Следовательно, прослеживая нападение фишеров, чрезвычайно сложно найти реального злоумышленника. Необходимо обратить внимание на то, что несмотря на усилия антивирусных компаний, число заражений троянскими программами непрерывно растет. Многие преступные группы разработали успешные методы обмана домашних пользователей для установки у них программного обеспечения и теперь используют большие сети развернутые с помощью троянского ПО (на сегодняшний день не редкость сети составляют сети состоящие из тысяч хостов). Данные сети используются, в том числе, для рассылки фишинговых писем. Однако не стоит думать, что фишеры не способны к использованию троянских программ против конкретных клиентов, чтобы собирать конфиденциальную информацию. Фактически, чтобы собрать конфиденциальную информацию нескольких тысяч клиентов одновременно, фишеры должны выборочно собирать записываемую информацию. Троянские программы для выборочного сбора информацииВ начале 2004, фишеры создали специализированный кейлоггер. Будучи внедрен в пределах стандартного сообщения HTML (и в почтовом формате и на нескольких скомпрометированных популярных сайтах) он был кодом, который попытался запускать Java аплет, названный “javautil.zip”. Несмотря на свое расширение zip, фактически это был исполняемый файл, который мог быть автоматически выполнен в браузерах клиентов. Троянский кейлоггер был предназначен для фиксирования всех нажатий клавиш в пределах окон с заголовками различных наименований, включающих:-commbank, Commonwealth, NetBank, Citibank, Bank of America, e-gold, e-bullion, e-Bullion, evocash, EVOCash, EVOcash, intgold, INTGold, paypal, PayPal, bankwest, Bank West, BankWest, National Internet Banking, cibc, CIBC, scotiabank and ScotiaBank. Направления фишинговых атакФишеры должны использовать массу методов мошенничества для того чтобы осуществить успешные нападения. Самые общие включают:

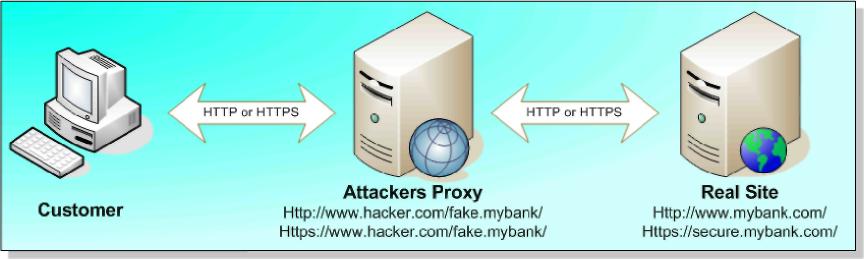

Нападения "человек в середине" Man-in-the-middle)Одним из самых успешных способов получения управление информацией клиента и ресурсами является нападения "человек в середине". В этом классе атак нападающий располагает себя между клиентом и реальным приложением, доступным через сеть. Из этой точки, нападающий может наблюдать и делать запись всех событий. Эта форма нападения успешна для протоколов HTTP и HTTPS. Клиент соединяется с сервером нападающих, как будто с реальным сайтом, в то время как сервер нападающих делает одновременное подключение к реальному сайту. Сервер нападающих в таком случае играет роль прокси-сервера для всех соединений между клиентом и доступным через сеть прикладным сервером в реальном масштабе времени. В случае безопасного соединения HTTPS, подключение SSL устанавливается между клиентом и прокси-сервером нападающих (следовательно, система нападающих может делать запись всего трафика в незашифрованном состоянии), в то время как прокси-сервер нападающих создает свое собственное подключение SSL между собой и реальным сервером.

Рисунок 8 Структура атаки man-in-the-middle Для проведения успешных атак "человек в середине ", нападающий должен быть подсоединен напрямую к клиенту вместо реального сервера. Это может быть выполнено с помощью множества методов:

Прозрачные Прокси-серверыРасположенный в том же сегменте сети или расположенный на маршруте на реальный сервер (например, корпоративный гейтвей), transparent proxy service может прервать все данные, пропуская весь исходящий HTTP и HTTPS через себя. В этом случае никакие изменения конфигурации на стороне клиента не требуются. DNS Cache Poisoning (отравление кеша DNS)DNS Cache Poisoning может использоваться, чтобы прервать нормальную маршрутизацию трафика, вводя ложные адреса IP для ключевых имен домена. Например, нападающий модифицирует кэш доменной системы имен сетевой межсетевой защиты так чтобы весь трафик, предназначенный для адреса IP MyBank теперь шел на адрес IP прокси-сервера нападавших. URL ObfuscationИспользуя данный метод, нападавший изменяет связь вместо реального сервера на соединение с их прокси-сервером. Например, клиент может следовать по ссылке к <http://www.mybank.com.ch/> вместо <http: // www.mybank.com/> Конфигурация прокси-сервера в браузере клиентаДанный тип атаки может быть легко замечен клиентом при осмотре настроек браузера. Во многих случаях изменение настроек браузера будет осуществлено непосредственно перед фишинг-сообщением.

Рисунок 9 Конфигурация браузера Нападения подмены адресовТайна многих фишинговых нападений состоит в том, чтобы заставить получателя сообщения следовать за линком (URL) на сервер нападавшего, не понимая, что он был обманут. К сожалению фишеры имеют доступ ко все большему арсеналу методов чтобы запутать конечного клиента. Самые обычные методы подмены адресов включают:

Плохие имена доменаОдин из наиболее тривиальных методов подмены использование плохих имен домена. Рассмотрим финансовый институт MyBank с зарегистрированным доменом mybank.com и связанный с клиентом деловой сайт <http://privatebanking.mybank.com>. Фишер мог установить сервер, используя любое из следующих имен, чтобы запутать реальный хост адресата: http://privatebanking.mybank.com.ch http://mybank.privatebanking.com http://privatebanking.mybonk.com или даже http://privatebanking.mybank.com http://privatebanking.mybank.hackproof.com Важно обратить внимание на то, что, поскольку организации регистрации доменов двигаются в направлении интернационализации их услуг, следовательно, возможна регистрация имен доменов на других языках и определенных наборах символов. Например, “o” в символах кириллицы выглядит идентично стандартному ASCII “o”, но доменное имя будет другим. Наконец, это стоит отмечать, что даже стандартный набор символов ASCII учитывает двусмысленности типа верхнего регистра “i” и нижнего регистра “L”. Friendly Login URL’sМного web-браузеров учитывают сложный URL, который может включить опознавательную информацию типа имени входящего в систему и пароля. Общий формат - URL://username:password@hostname/path. Фишеры могут заменить имя пользователя и поле пароля. Например следующий URL устанавливает имя пользователя = mybank.com, пароль = ebanking, и имя хоста адресата - evilsite.com. <http: // mybank.com:ebanking@evilsite.com/phishing/fakepage.htm> Этот дружественный вход в систему URL может успешно обмануть многих клиентов, которые будут считать, что они фактически посещают законную MyBank страницу. Из-за успеха данного метода, много текущих версий браузеров убрали подержку данного метода кодирования URL. Подмена имен хостовБольшинство пользователей Internet знакомо с навигацией по сайтам и услугам, используя полное имя домена, типа www.evilsite.com <http://www.evilsite.com>. Для того чтобы web-браузер мог связаться с данным хостом по Internet, этот адрес должен быть преобразован в адрес IP, типа 209.134.161.35 для www.evilsite.com <http://www.evilsite.com>. Это преобразование IP-адреса в имени хоста достигается с помощью серверов доменных имен. Фишер может использовать адрес IP как часть URL, чтобы запутать хост и возможно обойти системы фильтрации содержания, или скрыть адресат от конечного пользователя. Например следующий URL: <http: // mybank.com:ebanking@evilsite.com/phishing/fakepage.htm> мог быть запутанным по следующему сценарию: <http: // mybank.com:ebanking@210.134.161.35/login.htm> В то время как некоторые клиенты знакомы с классическим десятичным представлением адресов IP (000.000.000.000), большинство из них не знакомо с другими возможными представлениями. Используя эти представления IP в пределах URL, можно привести пользователя на фишерский сайт. В зависимости от приложения, интерпретирующего адрес IP, возможно применение разнообразных способов кодирования адресов кроме классического пунктирно-десятичного формата. Альтернативные форматы включают:

Эти альтернативные форматы лучше всего объясняются, используя пример. Рассмотрим URL <http://www.evilsite.com/>, преобразовывая к IP-адресу 210.134.161.35. Это может интерпретироваться как: Десятичное число - <http: // 210.134.161.35/> Dword - http:// 3532038435/ Восьмеричный - <http: // 0322.0206.0241.0043/> Шестнадцатеричный - <http://0xD2.0x86.0xA1.0x23/> или даже <http: // 0xD286A123/> В некоторых случаях, возможно даже смешать форматы (например <http: // 0322.0x86.161.0043/>). Подмена URLЧтобы гарантировать поддержку местных языков в программном обеспечении Internet типа web-браузеров, большинство программного обеспечения поддерживает дополнительные системы кодирования данных. Cross-site Scripting Attacks Типичные форматы CSS инъекции в достоверный URL включают: Полная замена HTML типа: <http: // mybank.com/ebanking? URL=http: // evilsite.com/phishing/fakepage.htm> Встроенное внедрение сценария, типа: http: // mybank.com/ebanking? Page=1*client = <СЦЕНАРИЙ> evilcode <http: // mybank.com/ebanking? Page=1*client = % 3cSCRIPT%3eevilcode>... Например, клиент получил следующий URL с помощью электронного фишинг-письма: <http: // mybank.com/ebanking? URL=http: // evilsite.com/phishing/fakepage.htm> В то время как клиент действительно направлен и связан с реальным MyBank приложением сети, из-за ошибочного кодирования приложения банком, ebanking компонент примет произвольный URL для вставки в пределах поля URL возвращенной страницы. Вместо приложения, обеспечивающего опознавательную форму MyBank, внедренную в пределах страницы, нападавший пересылает клиента к странице под управлением на внешнем сервере (<http: // evilsite.com/phishing/fakepage.htm>). Методы противодействия фишинговым атакамКак может обычный пользователь противостоять атаке фишеров? На самом деле, стоит задуматься над несколькими правилами:

Рассмотрим данные правила подробнее. Никогда не отвечайте на письма, запрашивающие вашу конфиденциальную информациюКак правило, банки и финансовые компании, занимающиеся электронной коммерцией, рассылают персонифицированные обращения клиентам, а фишеры – нет! Фишеры часто используют кричаще звучащие заголовки писем типа «Срочно! Ваши реквизиты могут быть похищены!» для того, чтобы заставить пользователя немедленно перейти по ссылке. Стоит помнить, что уважающие себя компании никогда не запрашивают у клиентов пароли или данные счетов посредством электронной почты. Даже, если вам показалось, что письмо легитимное – не стоит отвечать на него, уж лучше приехать в офис компании или, в крайнем случае, перезвонить им по телефону. Стоит помнить об осторожности при открывании вложений в электронные письма или при загрузке через Интернет по ссылкам, независимо от того, кто является отправителем этих писем! Посещение веб-сайта банка или компанииДля посещения веб-сайта банка наберите в адресной строке браузера его URL-адрес. Фишеры часто используют так называемые «похожие» адреса. Однако если пойти по такой «похожей» ссылке, вы можете попасть на фишерский сайт вместо подлинного сайта банка. Это не даст вам полную гарантию безопасности, однако сможет уберечь хотя бы от некоторых видов атак фишеров. Регулярно проверяйте состояние своих счетовВ случае обнаружения подозрительной транзакции немедленно свяжитесь с вашим банком. Одним из простейших средств проверки состояния счета является так называемый SMS-банкинг[4]. Не менее распространенный способ на сегодняшний день связан с лимитированием операций. В таком случае клиенту достаточно установить сумму предельно возможного снятия наличности либо платежа в торговой точке, и банк не позволит ни ему, ни мошеннику выйти за установленные рамки. Проверьте уровень защиты посещаемого вами сайтаПеред вводом конфиденциальной информации на странце сайта вашего банка, не мешает провести пару проверок, чтобы убедиться в использовании банком криптографических методов. Во-первых, проверьте веб-адрес в адресной строке браузера. Если веб-сайт, который вы решили посетить, расположен на защищенном сервере, то адрес должен начинаться с "https://" ("s" от security), а не с обычного "http://". Во-вторых, проверьте также состояние иконки с изображением замка в статусной строке вашего браузера. Вы можете проверить уровень криптозащиты, определяемый количеством бит, поводив курсор мышки над этой иконкой. Проявите осторожность, работая с электронными письмами и конфиденциальными данными Большинство банков имеют на своих веб-сайтах страничку по вопросам безопасности, где сообщается информация о том, как проводить транзакции в защищенном режиме, а также общие советы по защите конфиденциальных данных: никогда и никому не открывайте свои PIN-коды или пароли, не записывайте их и не используйте один и тот же пароль для всех своих онлайн-счетов. Не открывайте спамовые письма и не отвечайте на них, потому что этими действиями вы даете отправителю письма ценную информацию о том, что он заполучил действующий электронный адрес. Пользуйтесь здравым смыслом, когда читаете электронные письма. Если что-то в письме вам кажется неправдоподобным или до такой степени хорошим, что не верится, то, скорее всего, так оно и есть. Защитите свой компьютер!Стоит помнить, что наиболее эффективной защитой от троянских программ служит антивирусное ПО. В последнее время некоторые антивирусные компании стали встраивать в свои продукты так называемые антифишинговые фильтры. В частности, антифишинговый фильтр встроен в ПО от Лаборатории Касперского, Symantec и т.д. Кроме того, в современных версиях браузеров появились свои варианты антифишинговых фильтров. Антифишинговые технологии в браузерахАнтифишинговый фильтр в Internet Explorer 7 >В IE 7 антифишинговый фильтр включает следующие технологии:

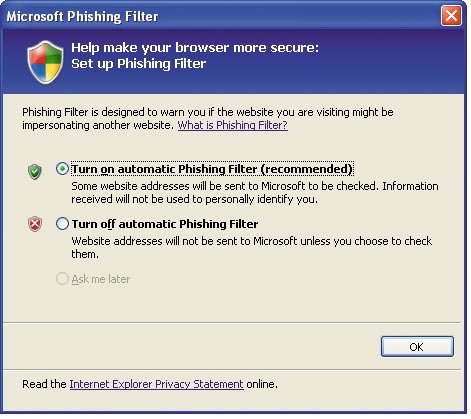

Встроенное средство (антифишинговый фильтр) позволяет получать предупреждение о подозрительных узлах. При этом пользователь может сам передать сведения о любом потенциально опасном узле в корпорацию Microsoft для последующей проверки. Затем подтвержденная информация добавляется в соответствующую базу данных для защиты компьютеров, использующих Internet Explorer с панелью управления Windows Live. В настоящий момент функция антифишингового фильтра доступна в обозревателе Internet Explorer для OC Windows XP SP2 и Windows Vista. Кроме того, она имеется в новой панели инструментов Windows Live (http://toolbar.live.com ) для Internet Explorer 6 или старше. Как воспользоваться защитными возможностями? После загрузки и установки Internet Explorer 7 можно включить функцию антифишинга (рис. 10).

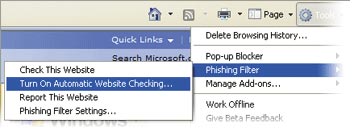

Рисунок 10 Включение антифишингового фильтра Если при установке IE 7 вы не активировали данную защиту, то сможете сделать это позже. Для этого в меню Tools (Сервис) обозревателя IE 7 выберите пункт Phishing Filter (Антифишинг) (рис. 11).

Рисунок 11 Включение фильтра в процессе эксплуатации IE 7.0 Фильтр распознает два типа «нехороших» узлов:

При попытке посетить веб-узел, на котором предпринимались атаки, фильтр выдает щит-предупреждение красного цвета и прекращает доступ к этому узлу. Ввод любых данных в любую форму на этом узле далее невозможен. Можно настроить фишинг-фильтр на панели инструментов Windows Live. После инсталяции новой панели инструментов Windows Live установите кнопку OneCare Advisor. Функция антифишинга при этом начинает работу аналогично IE 7 (рис. 12).

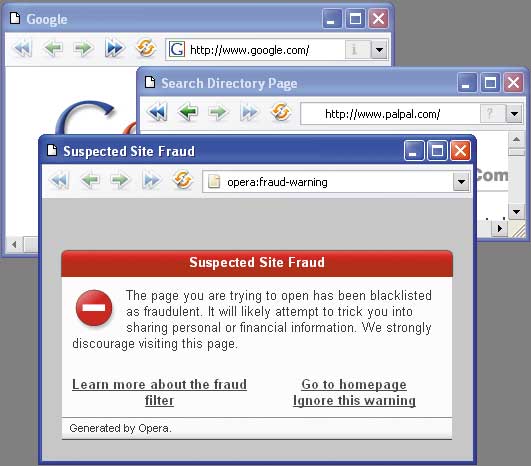

Рисунок 12 Установка кнопки OneCare Advisor Защита от фишинга в Opera 9.10 Защита от фишинга в Opera будет организована несколько по-иному, нежели в Firefox и IE. В Opera, когда вы набираете URL в адресной строке, браузер будет одновременно делать запрос к онлайновой базе данных Opera Software — для проверки легитимности сайта, который вы хотите посетить. Если сайт будет определен как подставной, пользователь увидит соответствующее предупреждение (рис. 13).

Рисунок 13 Антифишинговый фильтр в Opera Впрочем, у пользователя остается возможность посетить данный сайт, если ему это действительно нужно. В отличие от Firefox, который сличает адрес с хранящимися на ПК сведениями, Opera делает проверку в режиме реального времени, сверяясь с постоянно обновляемой базой. Это представляется мне более эффективным, так как фишинговые сайты-однодневки появляются внезапно и очень быстро исчезают. Opera получает данные о легитимности сайта из антифишинговой базы от компании GeoTrust (http://www.geotrust.com), которая специализируется на защите от мошенничества подобного рода. [1] It used to be that you could make a fake account on AOL so long as you had a credit card generator. However, AOL became smart. Now they verify every card with a bank after it is typed in. Does anyone know of a way to get an account other than phishing? -mk590, "AOL for free?" alt.2600, January 28, 1996 [2] -Ed Stansel, "Don’t get caught by online 'phishers' angling for account information," Florida Times-Union, March 16, 1997 [3] автоматизированные программы, которые слушают и участвуют в обсуждениях группы [4] В виде текстовых сообщений на мобильный телефон будут приходить отчеты по всем операциям, проводимым по карточному счету. Как только держатель пластика заподозрит что-то неладное в своих денежных проводках, он имеет возможность оперативно поставить карту в стоп-лист, и мошенники не будут иметь доступа к его счету.

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|

При посещении узла, подозреваемого в фишинг-атаках, фильтр выдает предупреждение в виде щита желтого цвета.

При посещении узла, подозреваемого в фишинг-атаках, фильтр выдает предупреждение в виде щита желтого цвета.