С момента его появления брандмауэр Windows Server 2003 SP1 firewall стал основным брандмауэром. В операционной системе Windows Server 2008 встроенный брандмауэр был значительно улучшен. Давайте узнаем, как новые расширенные возможности брандмауэра могут помочь вам, а также как настроить его с помощью дополнений к MMC. Для чего необходимо использовать Windows брандмауэр?На сегодняшний день многие обеспечивают безопасность своей сети благодаря подходу «мощная внешняя оболочка». Это означает, что они создают мощную защиту по периметру своей сети с брандмауэрами и системами IPS, защищая себя таким образом от злоумышленников из Internet. Однако, если злоумышленник сможет проникнуть внутрь периметра и получить доступ к внутренней сети, то останется лишь аутентификация Windows, чтобы остановить его от получения доступа к ценному имуществу компании – к информации. Это происходит из-за того, что большинство специалистов по безопасности не защищают свои сервера с помощью локальных брандмауэров. Почему так? Им кажется, что от локальных брандмауэров больше проблем, чем пользы ". После прочтения этой статьи, я надеюсь, что многие из вас по-другому посмотрят на локальные брандмауэры Windows firewall. В операционной системе Windows Server 2008, локальный брандмауэр уже встроен и установлен, а также обладает большим количеством возможностей, а также его легче настраивать. Плюс ко всему этому, это лучший способ обеспечить безопасность важного сервера в вашей инфраструктуре. Итак, что может для вас сделать брандмауэра Windows Server Advanced firewall, и как его настроит? Давайте выясним. Что предлагает новый расширенный брандмауэр, и как он может вам помочь?Новый брандмауэр, встроенный в операционную систему Windows Server 2008, теперь также является расширенным. И это не только потому, что мы его так называем, компания Microsoft теперь называет его “Windows Firewall with Advanced Security” или брандмауэр с расширенной безопасностью (WFAS). Ниже приведены новые возможности, которые подтверждают такое новое название:

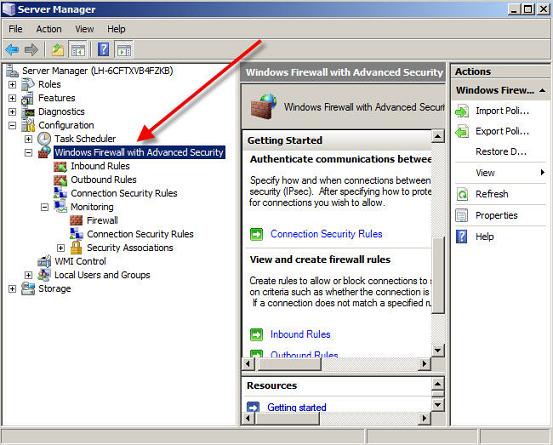

С появлением двунаправленности, улучшением графического интерфейса GUI и появлению дополнительных правил, расширенный брандмауэр Windows Advanced firewall стал таким же хорошим, как традиционные локальные брандмауэры (как например ZoneAlarm Pro). Я знаю, что первый вопрос любого администратора сервера при использовании локального брандмауэра звучит так: «А что, если важные серверные приложения перестанут работать?» Хотя в целях безопасности всегда существует такая возможность, WFAS автоматически настроит новые правила для любой новой роли сервера, которая добавляется на сервер. Однако, если вы запускаете приложения сторонних производителей на вашем сервере, для которых необходимо внешнее подключение к сети, то вы должны создать новое правило для трафика такого типа. Благодаря использованию расширенного брандмауэра windows firewall, вы можете лучше обезопасить ваш сервер от атак, а также жестко контролировать входящий и исходящий трафик на ваших серверах. Давайте посмотрим, как это делается. Какие параметры для настройки брандмауэра Windows Firewall с расширенной безопасностью (Advanced Security)?Ранее, на сервере Windows Server вы могли настроить брандмауэр Windows firewall при настройке вашего сетевого адаптера или с помощью панели управления (control panel). Настройка была очень простой. Брандмауэр Windows Firewall Advanced Security (WFAS), большинство администраторов настраивают из менеджера Windows Server Manager или MMC с единственной консолью WFAS. Так выглядят обе:

Рисунок 1: Менеджер Windows 2008 Server Manager

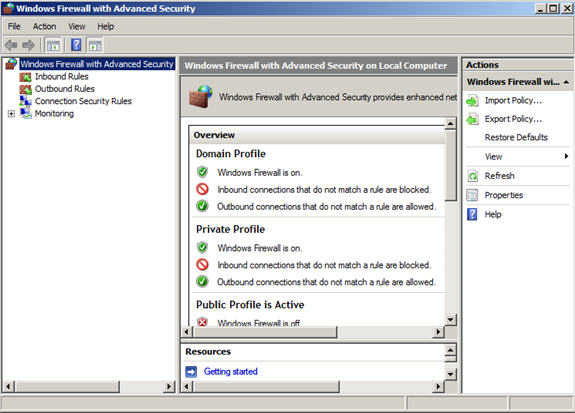

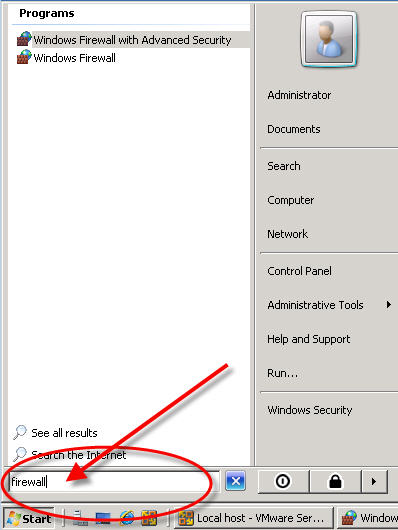

Рисунок 2: Брандмауэр Windows 2008 Firewall с единственной консолью Advanced Security MMC Я выяснил, что самый быстрый и простой способ для запуска консоли WFAS MMC заключается в том, чтобы набрать firewall в текстовом поле Search (найти) меню Start (Пуск), вот так:

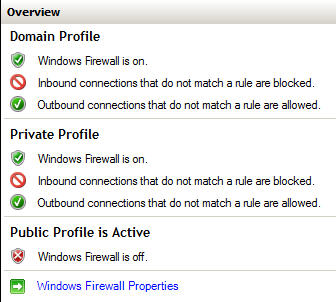

Рисунок 3: Брандмауэр Windows 2008 Firewall с единственной консолью Advanced Security MMC Есть также новый параметр netsh advfirewall CLI для настройки WFAS. Что я могу настроить с помощью нового дополнения WFAS MMC?Я не могу рассказать обо всех параметрах, которые вы можете настроить с помощью нового дополнения WFAS MMC, т.к. их очень много, невозможно рассказать о каждом из них. Если вы когда-нибудь видели графический интерфейс для настройки встроенного брандмауэра Windows 2003, то вы должны были обратить внимание на то, сколько там много настроек. Однако, позвольте мне рассказать о некоторых, наиболее часто используемых параметрах. Когда вы впервые заходите в WFAS MMC, то по умолчанию вы увидите, что WFAS включен (ON) и блокирует входящие соединения, которые не удовлетворяют правилу. Дополнительно, выключены правила для исходящего трафика. Также вы можете обратить внимание, что есть несколько различных профилей для WFAS (смотрите на Рисунке 4 ниже).

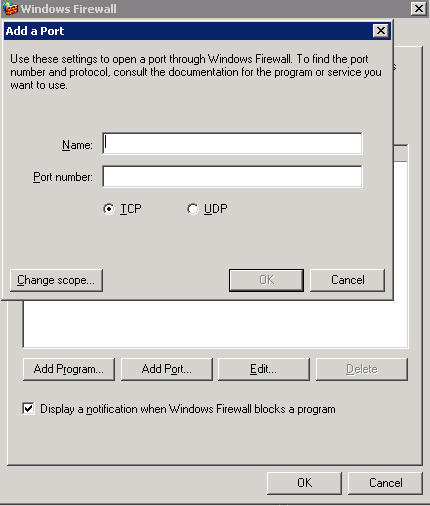

Рисунок 4: В Windows 2008 Firewall Advanced Security теперь появились профили Есть профиль домена (domain profile), частный профиль (private profile) и общий профиль (public profile) для WFAS. С помощью этих различных профилей вы можете создавать входящие/исходящие правила, а также применять эти правила для различных групп, на вашем сервере. Но из всех улучшений, которые появились в WFAS, на мой взгляд, самым значительным является появление более усовершенствованных правил для брандмауэра. Давайте посмотрим на настройку для добавления исключений (правил) в брандмауэра Windows 2003 Server Firewall, на Рисунке 5.

Рисунок 5: Окно с исключениями для брандмауэра Windows 2003 Server Firewall Теперь, давайте сравним его с Windows 2008 Server:

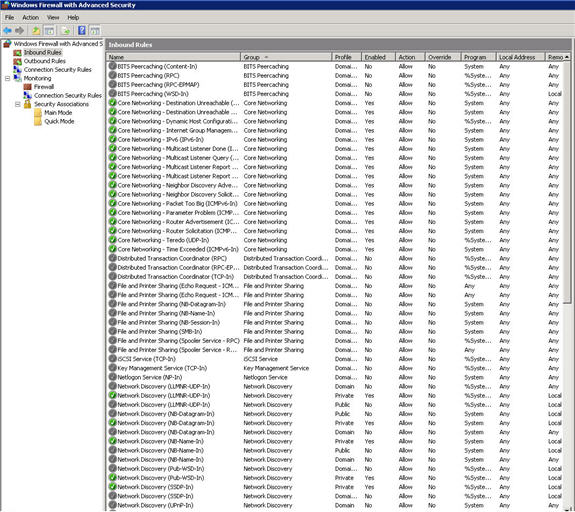

Рисунок 6: Окно с исключениями для Windows 2008 Server Advanced Firewall Обратите внимание, что теперь закладка Protocols and Ports (протоколы и порты) являются лишь небольшой часть окна с несколькими закладками. Вы можете также настраивать правила и применять их для пользователей, компьютеров, программ, служб и интервалов IP адресов. Благодаря этим усовершенствованным правилам для брандмауэра компания Microsoft приблизила WFAS к IAS server. Количество правил по умолчанию, которые предлагаются в WFAS действительно впечатляет. В Windows 2003 Server существовало 3 правила по умолчанию. Не то, что в Windows Server. WFAS предлагает около 90 входящих правил по умолчанию, и по крайней мере 40 исходящих правил по умолчанию – WOW!

Рисунок 7: Правила для входящего трафика по умолчанию для Windows 2008 Server Advanced Firewall Как создать общее правило для входящего трафикаИтак, как создать правило с помощью нового расширенного брандмауэра Windows Advanced Firewall? Давайте рассмотрим это поэтапно. Предположим вы установили веб сервер Apache для Windows на вашей операционной системе Windows 2008 Server. Если вы использовали IIS, встроенный в Windows, то порт должен быть открыт по умолчанию. Однако, если вы используете веб сервер сторонних организаций, и у вас включен локальный брандмауэр, то вы должны вручную открыть этот порт. Необходимо выполнить следующее:

Рисунок 8: Windows 2008 Server Advanced Firewall MMC – кнопку new rule (новое правило)

После этого у вас должно появиться правило, которое выглядит так:

Рисунок 9: Windows 2008 Server Advanced Firewall MMC – после создания правил Я проверил, что мой только что установленный веб сервер Apache не работал, если я включаю брандмауэр. Однако, после этого правила, он прекрасно работате! ЗаключениеБлагодаря профилям брандмауэра (firewall profile), усовершенствованным конфигурациям правил (в нем в 30 раз больше правил по умолчанию, чем у предшественника), брандмауэр в операционной системе Windows 2008 Server полностью оправдывает свое название «расширенный». Я верю, что этот встроенный, бесплатный, расширенный брандмауэр позволит стать серверам Windows гораздо более безопасными. Однако, он не сможет обеспечить безопасность вашего сервера, если вы не будете его использовать. Поэтому, я надеюсь, что вы попробуете использовать новый расширенный брандмауэр Windows Advanced Firewall прямо сейчас! Дополнительные ресурсы

Теги:

Комментарии посетителей

Комментарии отключены. С вопросами по статьям обращайтесь в форум.

|

|